Онлайн перевод двоичного кода в текст | SEO

Перевод двоичного кода в текст

Введите или вставьте свой двоичный файл:

Загрузить файл

Результат:

Подробно о Перевод двоичного кода в текст

Как пользоваться двоичным переводчиком?- Напишите или вставьте двоичный код в первое поле.

- Нажмите кнопку «Преобразовать», чтобы преобразовать двоичный код в текст.

- Во втором поле появится простой текстовый вывод в формате ASCII.

- При желании вы можете скопировать вывод в буфер обмена или сохранить его как файл на своем устройстве.

Может вас заинтересуют и эти инструменты:

- Кодировка текста в двоичного код

-

Генератор QR-кода

-

Генератор Robots.

txt

txt -

Генератор Sitemap XML

-

Кодировщик / декодер URL или текста

-

Генератор Md5 онлайн

-

Преобразовать картинку в base64

-

Преобразовать base64 в картинку

-

Сравнить 2 текста, кода

Psst! В нижней части этой страницы есть сообщение для вас в двоичном формате, почему бы вам не попытаться его расшифровать?

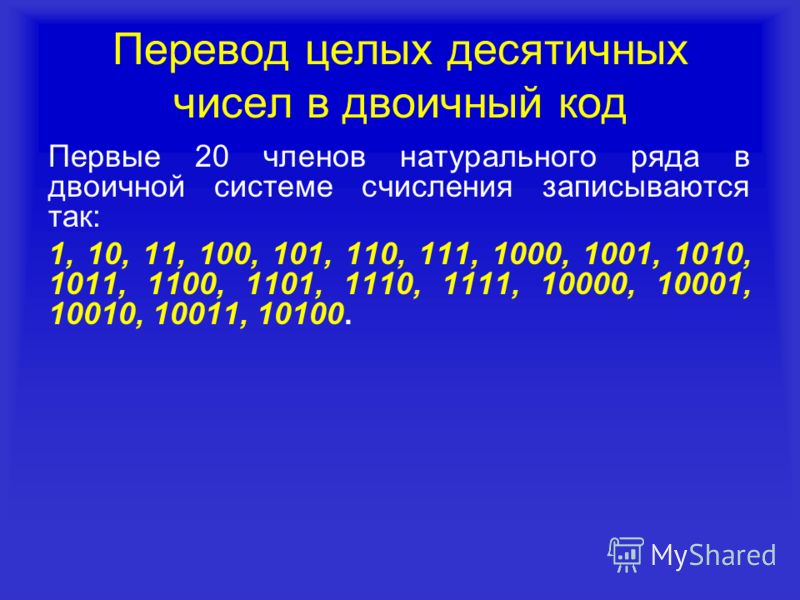

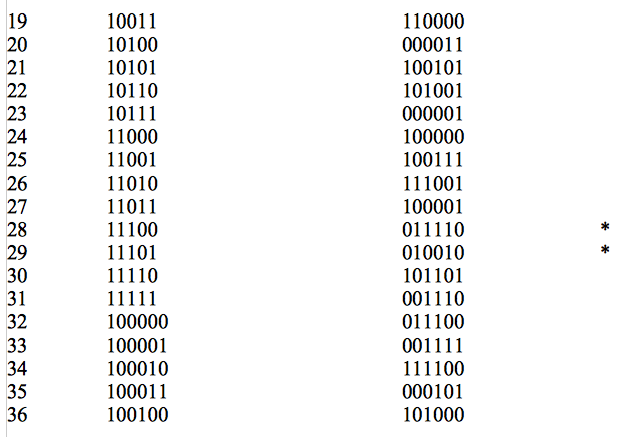

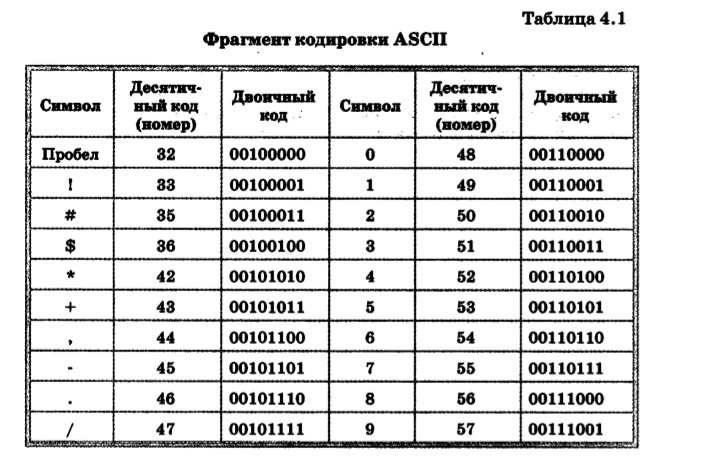

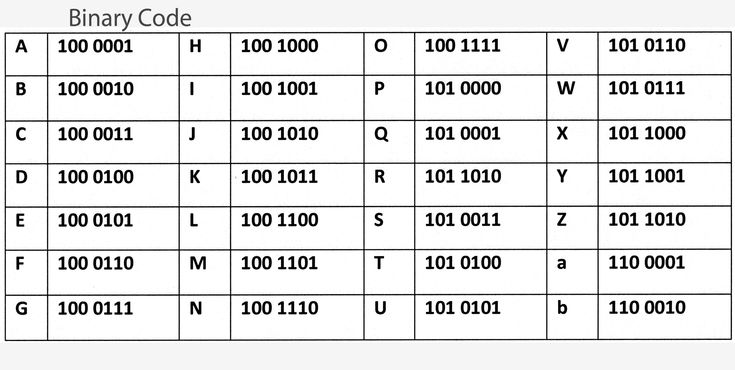

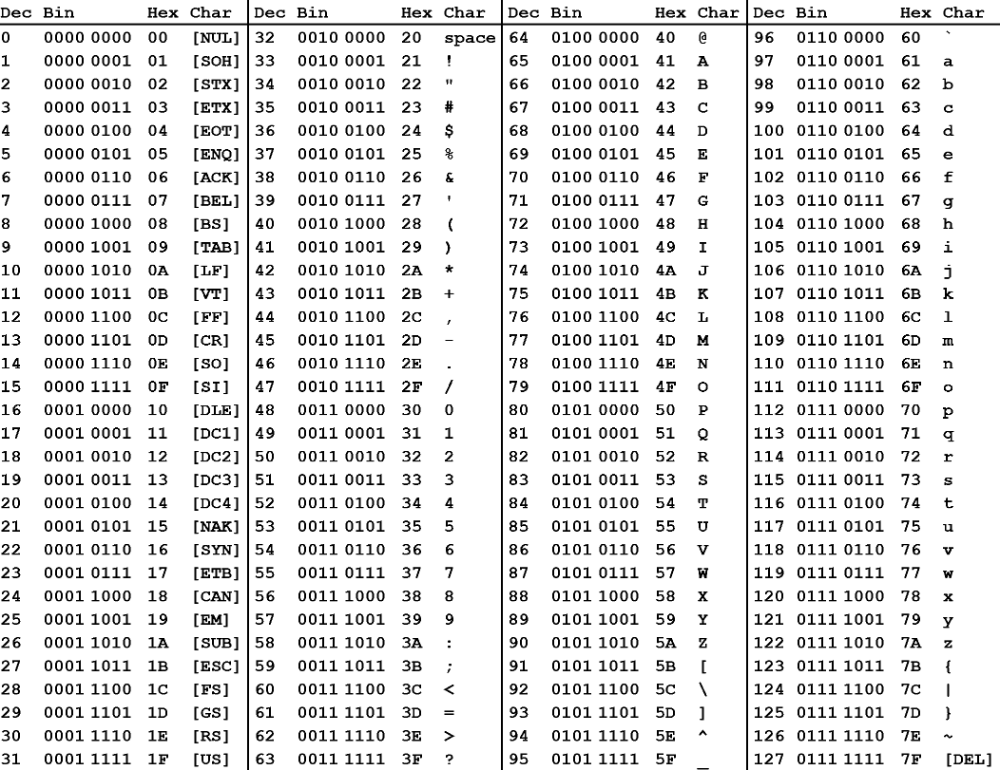

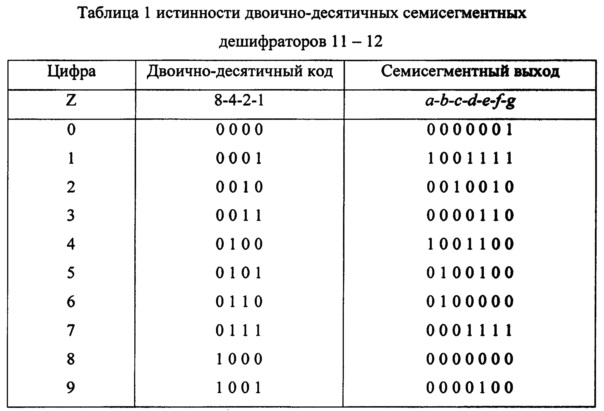

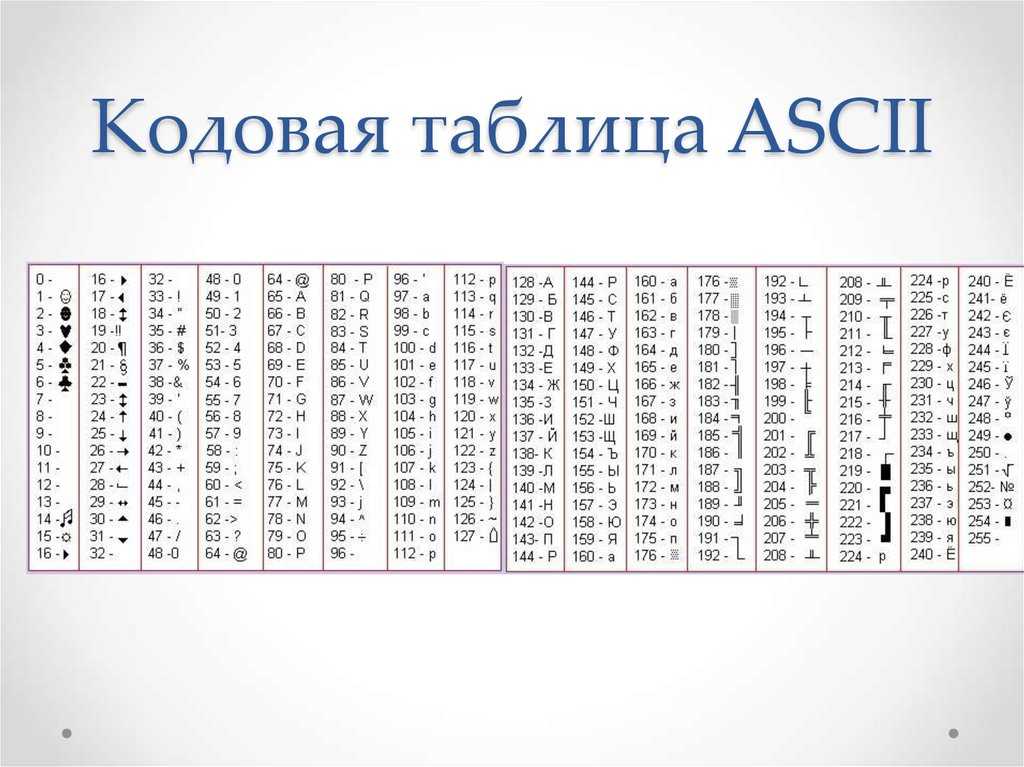

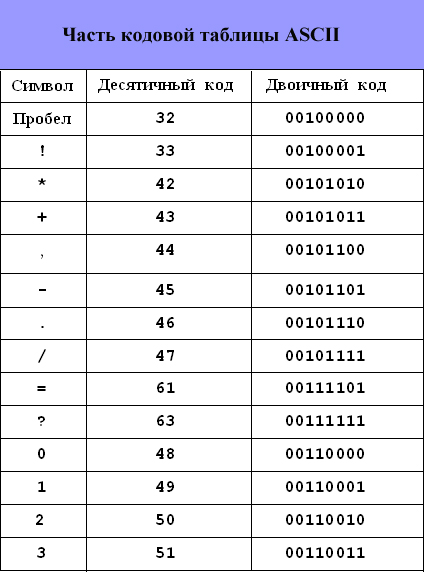

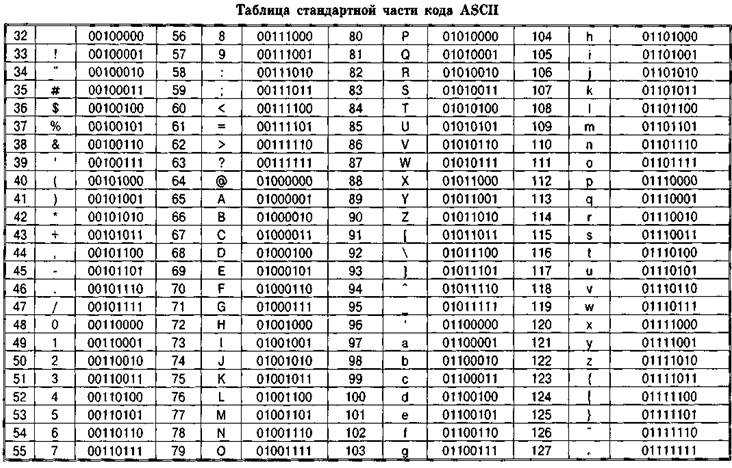

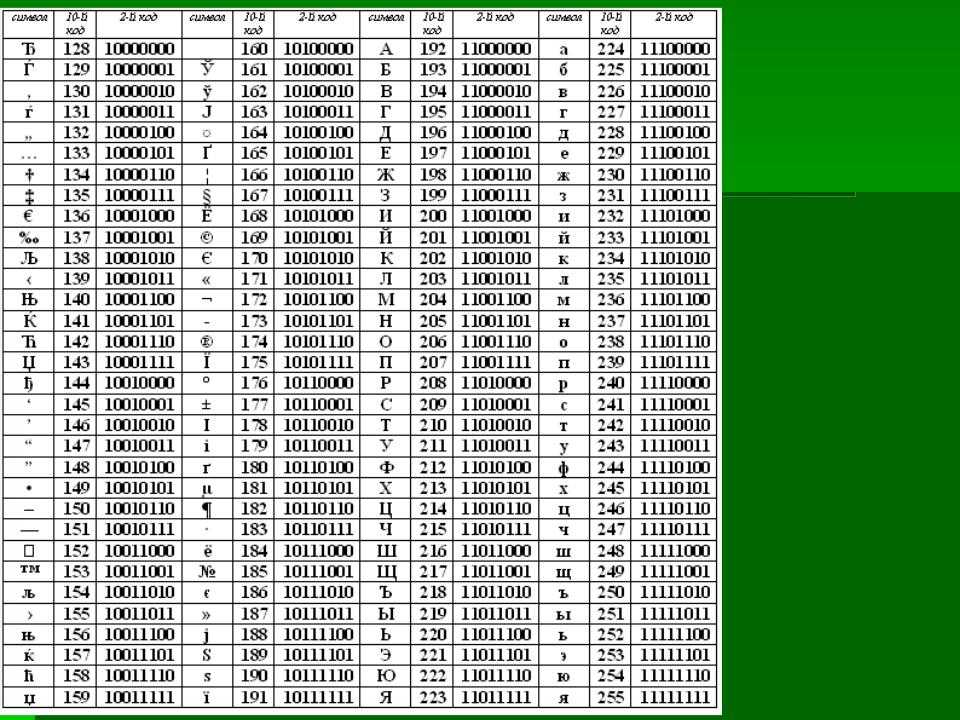

Двоичная таблица в ASCII

| Двоичный | Десятичный | Символы ASCII | Hex |

| 0 | 0 | NUL | 0 |

| 1 | 1 | SOH | 1 |

| 10 | 2 | STX | 2 |

| 11 | 3 | ETX | 3 |

| 100 | 4 | EOT | 4 |

| 101 | 5 | ENQ | 5 |

| 110 | 6 | ACK | 6 |

| 111 | 7 | BEL | 7 |

| 1000 | 8 | BS | 8 |

| 1001 | 9 | HT | 9 |

| 1010 | 10 | LF | 0A |

| 1011 | 11 | VT | 0B |

| 1100 | 12 | FF | 0C |

| 1101 | 13 | CR | 0D |

| 1110 | 14 | SO | 0E |

| 1111 | 15 | SI | 0F |

| 10000 | 16 | DLE | 10 |

| 10001 | 17 | DC1 | |

| 10010 | 18 | DC2 | 12 |

| 10011 | 19 | DC3 | 13 |

| 10100 | 20 | DC4 | 14 |

| 10101 | 21 | NAK | 15 |

| 10110 | 22 | SYN | 16 |

| 10111 | 23 | ETB | 17 |

| 11000 | 24 | CAN | 18 |

| 11001 | 25 | EM | 19 |

| 11010 | 26 | 1A | |

| 11011 | 27 | ESC | 1B |

| 11100 | 28 | FS | 1C |

| 11101 | 29 | GS | 1D |

| 11110 | 30 | RS | 1E |

| 11111 | 31 | US | 1F |

| 100000 | 32 | Space | 20 |

| 100001 | 33 | ! | 21 |

| 100010 | 34 | “ | 22 |

| 100011 | 35 | # | |

| 100100 | 36 | $ | 24 |

| 100101 | 37 | % | 25 |

| 100110 | 38 | & | 26 |

| 100111 | 39 | ‘ | 27 |

| 101000 | 40 | ( | 28 |

| 101001 | 41 | ) | 29 |

| 101010 | 42 | * | 2A |

| 101011 | 43 | + | 2B |

| 101100 | 44 | , | 2C |

| 101101 | 45 | – | 2D |

| 101110 | 46 | . |

2E |

| 101111 | 47 | / | 2F |

| 110000 | 48 | 0 | 30 |

| 110001 | 49 | 1 | 31 |

| 110010 | 50 | 2 | 32 |

| 110011 | 51 | 3 | 33 |

| 110100 | 52 | 4 | |

| 110101 | 53 | 5 | 35 |

| 110110 | 54 | 6 | 36 |

| 110111 | 55 | 7 | 37 |

| 111000 | 56 | 8 | 38 |

| 111001 | 57 | 9 | 39 |

| 111010 | 58 | : | 3A |

| 111011 | 59 | ; | 3B |

| 111100 | 60 | 3C | |

| 111101 | = | 3D | |

| 111110 | 62 | > | 3E |

| 111111 | 63 | ? | 3F |

| 1000000 | 64 | @ | 40 |

| 1000001 | 65 | A | 41 |

| 1000010 | 66 | B | 42 |

| 1000011 | 67 | C | 43 |

| 1000100 | 68 | D | 44 |

| 1000101 | 69 | E | 45 |

| 70 | F | 46 | |

| 1000111 | 71 | G | 47 |

| 1001000 | 72 | H | 48 |

| 1001001 | 73 | I | 49 |

| 1001010 | 74 | J | 4A |

| 1001011 | 75 | K | 4B |

| 1001100 | 76 | L | 4C |

| 1001101 | 77 | M | 4D |

| 1001110 | 78 | N | 4E |

| 1001111 | 79 | O | 4F |

| 1010000 | 80 | P | 50 |

| 1010001 | 81 | Q | 51 |

| 1010010 | 82 | R | 52 |

| 1010011 | 83 | S | 53 |

| 1010100 | 84 | T | 54 |

| 1010101 | 85 | U | 55 |

| 1010110 | 86 | V | 56 |

| 1010111 | 87 | W | 57 |

| 1011000 | 88 | X | 58 |

| 1011001 | 89 | Y | 59 |

| 1011010 | 90 | Z | 5A |

| 1011011 | 91 | [ | 5B |

| 1011100 | 92 | \ | 5C |

| 1011101 | 93 | ] | 5D |

| 1011110 | 94 | ^ | 5E |

| 1011111 | 95 | _ | 5F |

| 1100000 | 96 | ` | 60 |

| 1100001 | 97 | a | 61 |

| 1100010 | 98 | b | 62 |

| 1100011 | 99 | c | 63 |

| 1100100 | 100 | d | 64 |

| 1100101 | 101 | e | 65 |

| 1100110 | 102 | f | 66 |

| 1100111 | 103 | g | 67 |

| 1101000 | 104 | h | 68 |

| 1101001 | 105 | i | 69 |

| 1101010 | 106 | j | 6A |

| 1101011 | 107 | k | 6B |

| 1101100 | 108 | l | 6C |

| 1101101 | 109 | m | 6D |

| 1101110 | 110 | n | 6E |

| 1101111 | 111 | o | 6F |

| 1110000 | 112 | p | 70 |

| 1110001 | 113 | q | 71 |

| 1110010 | 114 | r | 72 |

| 1110011 | 115 | s | 73 |

| 1110100 | 116 | t | 74 |

| 1110101 | 117 | u | 75 |

| 1110110 | 118 | v | 76 |

| 1110111 | 119 | w | 77 |

| 1111000 | 120 | x | 78 |

| 1111001 | 121 | y | 79 |

| 1111010 | 122 | z | 7A |

| 1111011 | 123 | { | 7B |

| 1111100 | 124 | | | 7C |

| 1111101 | 125 | } | 7D |

| 1111110 | 126 | ~ | 7E |

| 1111111 | 127 | DEL | 7F |

Элементарные шифры на понятном языке / Хабр

Привет, Хабр!

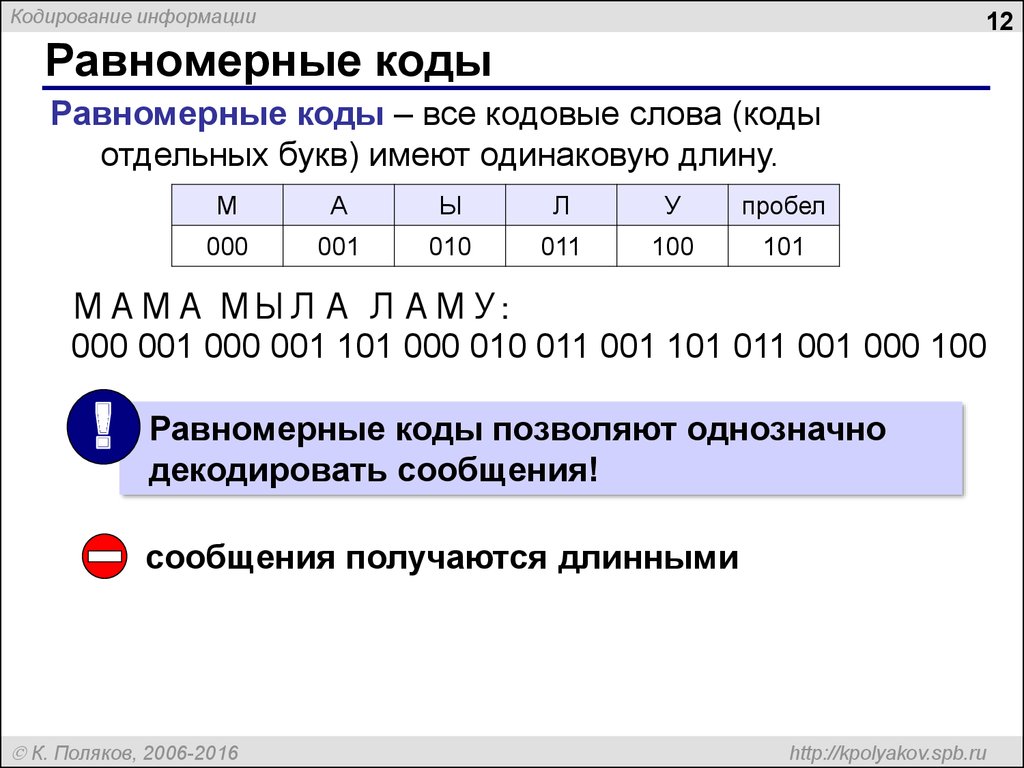

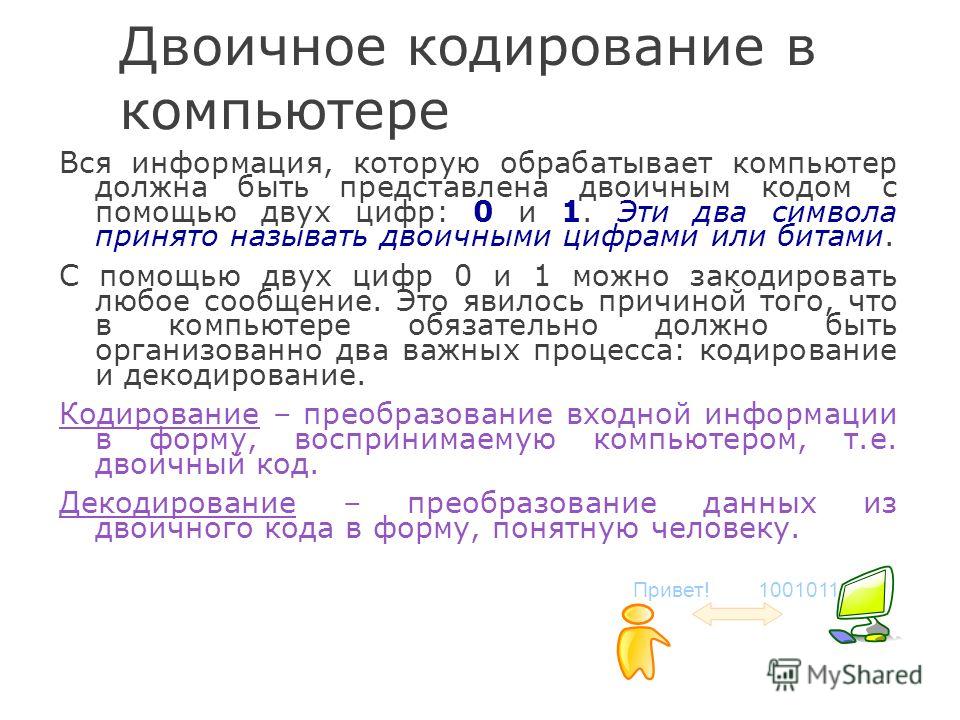

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т. д.

д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

a b c d e f g h i j k l m n o p q r s t u v w x y z

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

a b c d e f g h i j k l m n o p q r s t u v w x y z

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

hello world

Шифруем его и получаем следующий несвязный текст:

dahhk sknhz

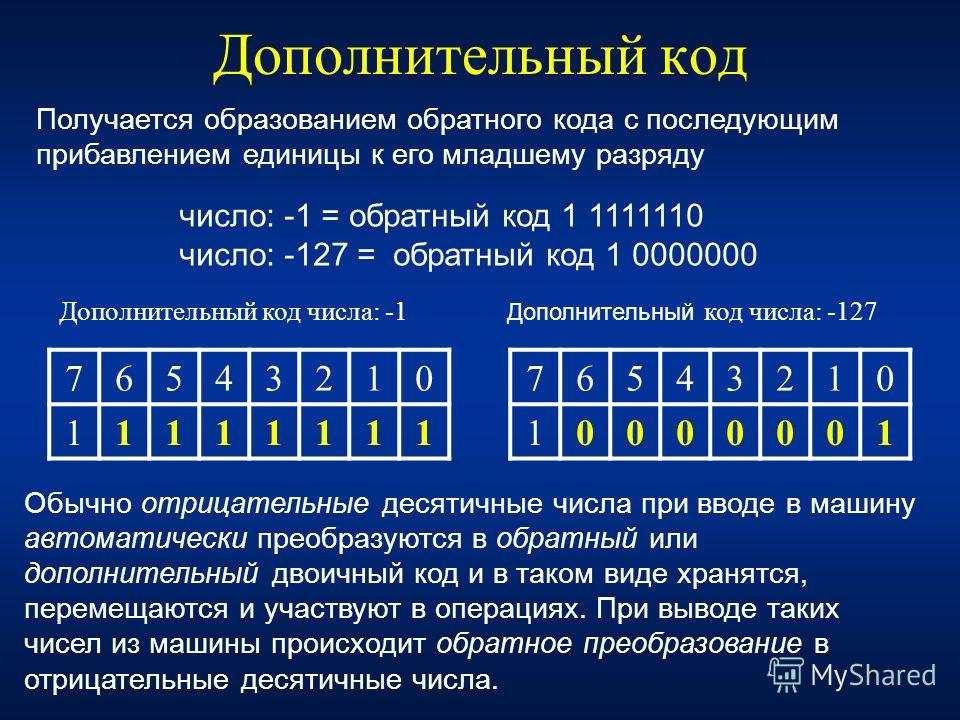

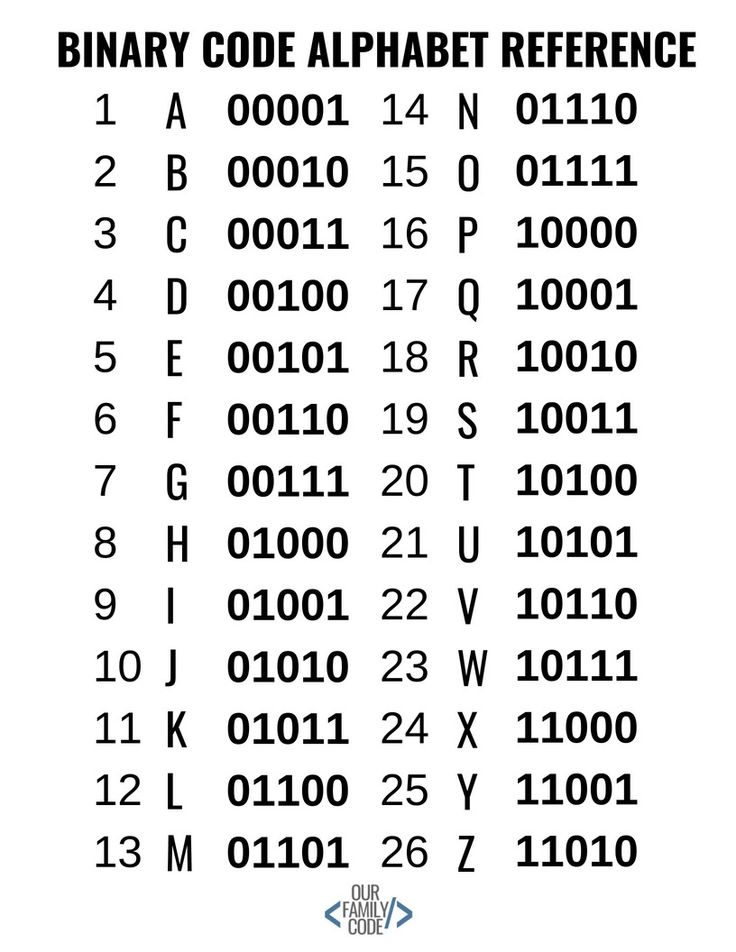

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

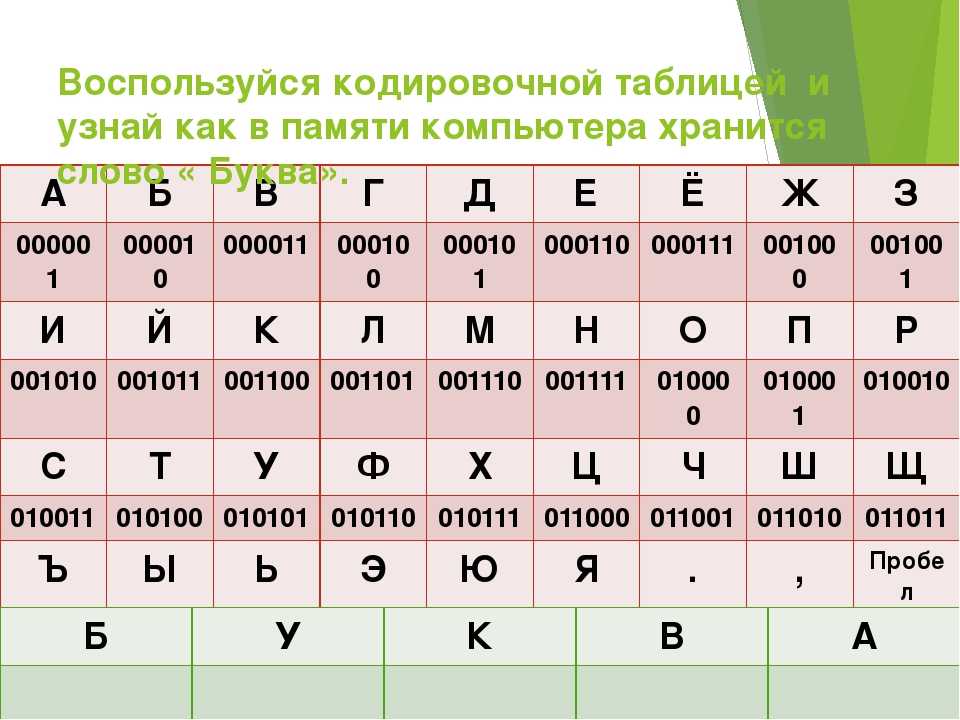

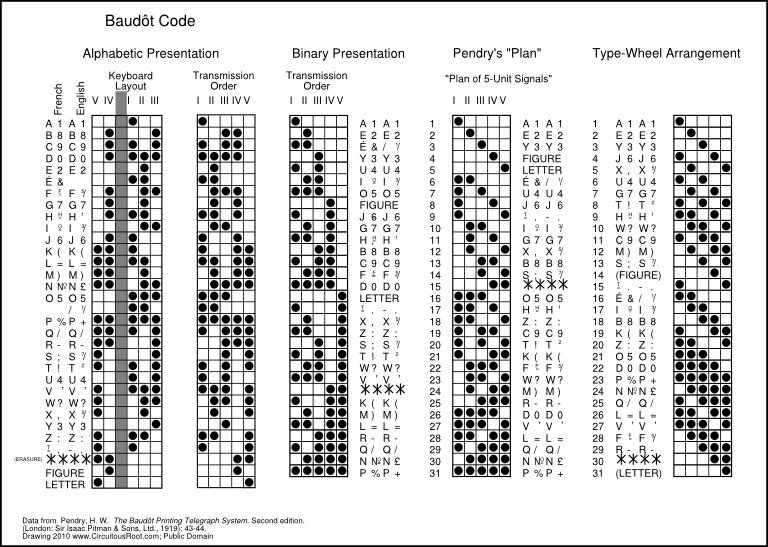

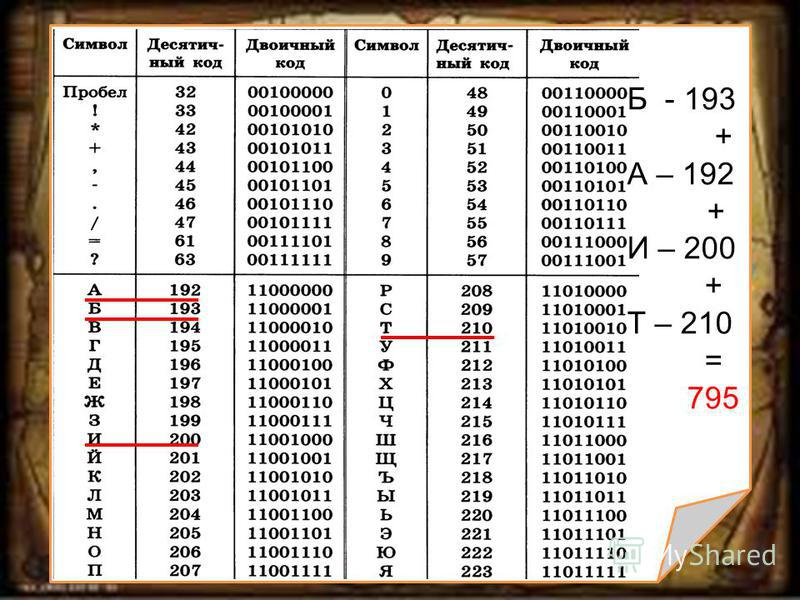

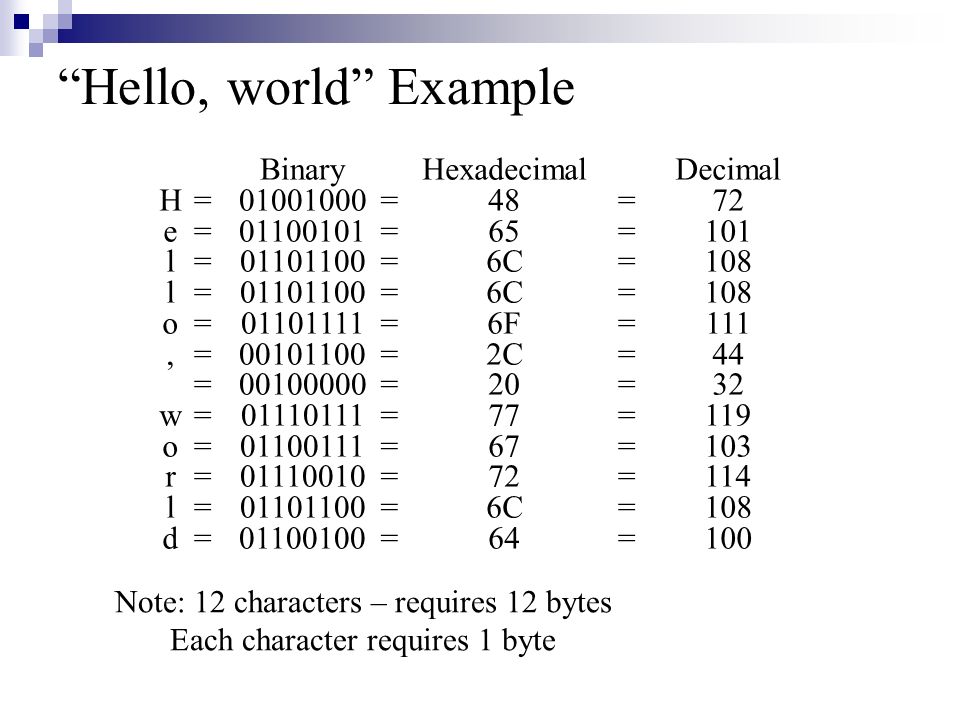

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

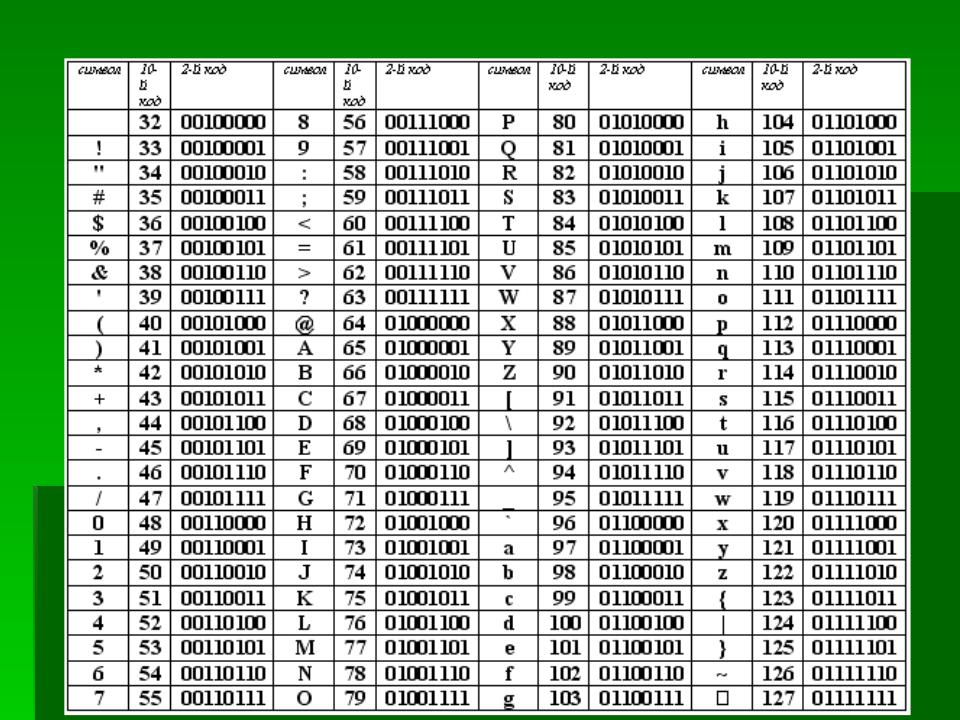

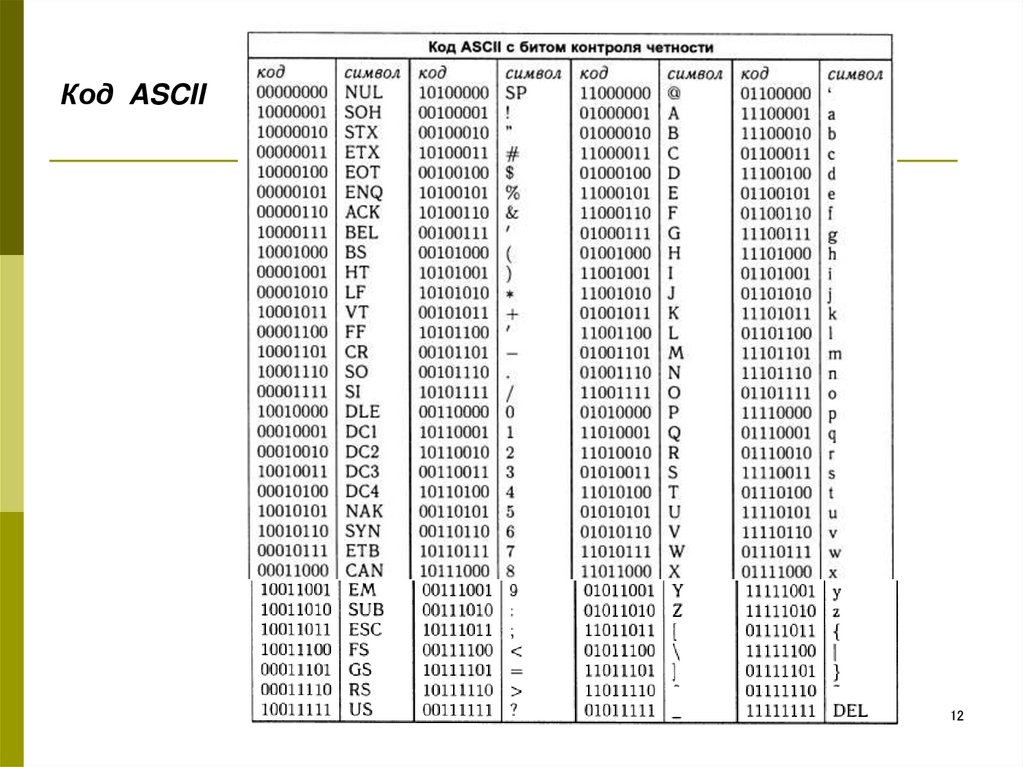

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

Например:

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

01001100 01001111 01001110 01000100 01001111 01001110 01010011 01011001 01010011 01010100 01000101 01001101 _______________________________________________________ 00011111 00010110 00011101 00010000 00001010 00000011

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

Однако, если перевести полученный результат в числа, то получим следующую картину:

31 22 29 16 10 3.

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя лукомрьеабвгдёжзийнпстфхцчшщъыэюя

И теперь запишем любое сообщение и зашифруем его.

"Златая цепь на дубе том"

Получим в итоге следующий нечитаемый бред:

"Адлпля хриы жл мсур пиё"

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

IL OV EH AB RA ND GI TH UB.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

IL OV EH AB RA ND GI TH UB. KO HY LE HG EU MF BP QO QG

Если убрать пробелы, то получим следующее зашифрованное сообщение:

KOHYLEHGEUMFBPQOQG

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Спасибо за внимание.

перевод на английский, синонимы, антонимы, примеры предложений, определение,значение, словосочетания

После этого они составили несколько собственных стихотворений и конвертировали результат в бинарный код. | After that they made up a few verses of their own and converted the result into binary. |

Тут бинарный код спрятан в раме, которую невозможно сдвинуть. | There’s a binary code engraved into the frame that you can’t move. |

Положение по-прежнему изменчиво, но мы предполагаем бинарный исход этой встречи – либо Греция получает деньги и остается в Еврозоне, либо не получает и выходит из нее. | This situation remains changeable, but we do expect a binary outcome from this meeting – either Greece gets its money and stays in the Eurozone, or it doesn’t and it leaves. |

Бинарный опцион – это вид опциона, по которому либо начисляется фиксированная прибыль, либо инвестор не получает ничего, в зависимости от того, выполнены ли условия опциона. | A binary option is a type of option which will pay either a fixed return or nothing at all depending on whether a condition of the option is met. |

Спам следовало перевести из матричного кода в бинарный , затем разбить по восемь, а затем перевести обратно в буквы. | The spam had to be converted from matrix code to binary code, then switched to base 8 before being translated back into letters. |

Это не азбука Морзе, это бинарный код. | It’s not Morse, Murph. It’s binary. |

Знаешь, а ведь ты можешь починить систему хамелеон, если попробуешь сплавить фрагментарные связи и заменить бинарный , бинарный , бинарный , бинарный , бинарный , бинарный , бинарный , бинарный … | You know you could fix that chameleon circuit if you just tried hotbinding the fragment links and superseding the binary, binary, binary, binary, binary, binary, binary, binary… |

Основываясь на ключе Оливии, я декомпилировала цветочный шифр и получила модифицированный бинарный код. | So, based on Olivia’s key, I reverse engineered the flower cipher and it’s a modified binary code. |

Атомы Zr/Ti в PZT меняют полярность в электрическом поле, таким образом производя бинарный переключатель. | The Zr/Ti atoms in the PZT change polarity in an electric field, thereby producing a binary switch. |

Повторно ввести модифицированный бинарный вектор в кишечную палочку для усиления. | Re — introduce engineered binary vector into E. coli to amplify. |

Рааниян Ди Раунак настроила конкурс бхангра только для женщин или для тех, кто идентифицирует себя как трансгендер или не бинарный . | Raaniyan Di Raunaq has customized a Bhangra competition just for women or for those who identify as transgender or non binary. |

Однако бинарный процесс происходит просто потому, что он наиболее вероятен. | However, the binary process happens merely because it is the most probable. |

Поэтому, пожалуйста, сформулируйте его как простой бинарный выбор, насколько это возможно, или мы ничего не добьемся. | So please do frame it as a simple binary choice, as far as possible, or we won’t get anywhere. |

Наиболее типичными идеологическими проблемами неопаган, влияющими на восприятие и взаимодействие ЛГБТ, являются сексуальность, гендерный бинарный дуализм и гендерный Эссенциализм. | The most typical neopagan ideological issues that affect LGBT perception and interaction are sexuality, gender binary dualism, and gender essentialism. |

Бинарный опцион — это финансовый экзотический опцион, в котором выигрыш составляет либо некоторую фиксированную денежную сумму, либо вообще ничего. | A binary option is a financial exotic option in which the payoff is either some fixed monetary amount or nothing at all. |

Это бинарный опцион, срок действия которого истекает по цене 0 или 100%. | It is a binary option that will expire at the price of 0 or 100%. |

Бинарный XML был предложен в качестве компромисса, который не читается обычными текстовыми редакторами, но является более компактным, чем обычный XML. | Binary XML had been proposed as a compromise which was not readable by plain — text editors, but was more compact than regular XML. |

Было доказано, что этот бинарный , дихотомический взгляд способствовал как успеху позитивной психологии, так и ее упадку. | It has been argued that this binary, dichotomous view has fuelled both positive psychology’s success and decline. |

Батлер пишет, что такой подход укрепляет бинарный взгляд на гендерные отношения. | Butler writes that this approach reinforces the binary view of gender relations. |

Хуана Мария Родригес добавляет к аргументам Есино и утверждает, что бисексуальность разрушает традиционные представления о сексуальности и гендерном бинаре . | Juana Maria Rodriguez adds to Yoshino’s argument and posits that bisexuality breaks down traditional understandings of sexuality and the gender binary. |

Но если ее опухоль не реагирует на лечение, даже великий доктор Бинари не сможет ей помочь. | Yes, but if her tumor isn’t responding to treatment, even the great Dr. Binari won’t be able to help her. |

Алекс, вы прекрасно знаете, как и я, что у доктора Бинари строгие показания для операции. | Alex, you know as well as I do Dr. Binari has strict indications for surgery. |

Но мы хотели сделать опознавание ещё более доступным и удобным, и благодаря комбинации модели оптимизации, сети бинаризации и приближения, в итоге мы смогли добиться опознавания объекта с помощью телефона. | But we wanted to make detection even more accessible and usable, so through a combination of model optimization, network binarization and approximation, we actually have object detection running on a phone. |

Именно так работает бинарная система. | This is how the binary system works. |

Вот вам вся бинарная арифметика и логика, произведшая компьютерную революцию, | Here, we have all the binary arithmetic and logic that drove the computer revolution. |

Бинарная база больше подходит для компьютерных оценок. | A binary base is more suitable for computer estimates. |

Зло иногда воспринимается как дуалистическая антагонистическая бинарная противоположность добру, в которой добро должно преобладать, а зло должно быть побеждено. | Evil is sometimes perceived as the dualistic antagonistic binary opposite to good, in which good should prevail and evil should be defeated. |

Каталитический металл может состоять из таких элементов, как кобальт, ниобий, платина, никель, медь или их бинарная комбинация. | The catalytic metal can consist of elements such as cobalt, niobium, platinum, nickel, copper, or a binary combination thereof. |

Бинарная модель, которая фокусируется, в частности, на потребностях молодых людей, может привести к недооценке проблем, с которыми сталкиваются пожилые люди. | A binary model, which focuses in particular on the needs of younger people, could lead to the challenges experienced by older people being understated. |

Самый простой случай-это бинарная возможность несчастного случая или отсутствия несчастного случая. | I wonder is Plato and Aristotle easy to understand? |

Известно также, что если отношение радиусов больше 0,742, то бинарная смесь не может упаковываться лучше, чем однородные диски. | It is also known that if the radius ratio is above 0.742, a binary mixture cannot pack better than uniformly — sized discs. |

Jeff Herriott & S. Craig Zahler / Бинарная Рептилия. | Jeff Herriott & S. |

В функциональной грамматике транзитивность рассматривается как континуум, а не бинарная категория, как в традиционной грамматике. | In functional grammar, transitivity is considered to be a continuum rather than a binary category as in traditional grammar. |

Самый простой случай-это бинарная возможность несчастного случая или отсутствия несчастного случая. | The simplest case is a binary possibility of Accident or No accident. |

Эдвард Пикеринг открыл первый спектроскопический бинарник в 1899 году, когда он наблюдал периодическое расщепление спектральных линий звезды Мицар в 104-дневный период. | Edward Pickering discovered the first spectroscopic binary in 1899 when he observed the periodic splitting of the spectral lines of the star Mizar in a 104 — day period. |

Аспект также может вносить бинарно-совместимые структурные изменения в другие классы, такие как добавление членов или родителей. | An aspect can also make binary — compatible structural changes to other classes, like adding members or parents. |

Особенно женщины нуждаются в расширении поддержки, чтобы они смогли избавиться от бинарного выбора между карьерой и семьёй. | Women, in particular, need greater support, in order to eliminate the binary choice between career and family. |

Это зачатки бинарного взрывчатого вещества. | It’s the beginnings of a binary explosive device. |

Бактерии вырастают до фиксированного размера, а затем размножаются посредством бинарного деления-форма бесполого размножения. | Bacteria grow to a fixed size and then reproduce through binary fission, a form of asexual reproduction. |

При удалении узла из бинарного дерева поиска необходимо поддерживать последовательность узлов в порядке следования. | When removing a node from a binary search tree it is mandatory to maintain the in — order sequence of the nodes. |

За открытие первого бинарного пульсара и измерение его орбитального распада под действием гравитационно-волнового излучения Халс и Тейлор в 1993 году получили Нобелевскую премию по физике. | For their discovery of the first binary pulsar and measuring its orbital decay due to gravitational — wave emission, Hulse and Taylor won the 1993 Nobel Prize in Physics. |

Лейбниц интерпретировал гексаграммы и-Цзина как свидетельство бинарного исчисления. | Leibniz interpreted the hexagrams of the I Ching as evidence of binary calculus. |

Существует четыре возможных результата от бинарного классификатора. | There are four possible outcomes from a binary classifier. |

В отличие от NetBSD, здесь нет бинарного уровня совместимости. | In contrast to NetBSD, there is no binary compatibility layer. |

Клеточная стенка важна для деления клеток, которое у большинства бактерий происходит путем бинарного деления. | The cell wall is important for cell division, which, in most bacteria, occurs by binary fission. |

ТМА-2 воспроизводит себя в форме симметричного бинарного деления и экспоненциального роста, чтобы создать тысячи или миллионы идентичных монолитов всего за несколько дней. | TMA — 2 replicates itself by a form of symmetrical binary fission and exponential growth to create thousands or millions of identical Monoliths in just a matter of days. |

Во многих случаях изогамное оплодотворение используется организмами, которые также могут размножаться бесполым путем путем бинарного деления, почкования или образования бесполых спор. | In many cases, isogamous fertilization is used by organisms that can also reproduce asexually through binary fission, budding, or asexual spore formation. |

При оценке бинарных классификаторов сравниваются два метода присвоения бинарного признака, один из которых обычно является стандартным методом, а другой исследуется. | The evaluation of binary classifiers compares two methods of assigning a binary attribute, one of which is usually a standard method and the other is being investigated. |

Оплодотворение водорослей происходит путем бинарного деления. | Fertilisation in algae occurs by binary fission. |

Поскольку функция является особым типом бинарного отношения, многие свойства обратной функции соответствуют свойствам обратных отношений. | Since a function is a special type of binary relation, many of the properties of an inverse function correspond to properties of converse relations. |

Вставка начинается с добавления узла очень похожим образом, как стандартная вставка бинарного дерева поиска и окрашивания его в красный цвет. | Insertion begins by adding the node in a very similar manner as a standard binary search tree insertion and by coloring it red. |

Примечательным примером затмения бинарного является Алгол, который регулярно изменяется по величине от 2,1 до 3,4 в течение периода 2,87 дней. | A notable example of an eclipsing binary is Algol, which regularly varies in magnitude from 2.1 to 3.4 over a period of 2.87 days. |

Это действительно верно для бинарных разложений многих рациональных чисел, где значения чисел равны, но соответствующие пути бинарного дерева различны. | This is in fact true of the binary expansions of many rational numbers, where the values of the numbers are equal but the corresponding binary tree paths are different. |

Предсказания гравитационного излучения в теории Розена с 1992 года противоречат наблюдениям бинарного пульсара Халса-Тейлора. | The predictions of gravitational radiation in Rosen’s theory have been shown since 1992 to be in conflict with observations of the Hulse–Taylor binary pulsar. |

Предсказания гравитационного излучения в теории Розена с 1992 года противоречат наблюдениям бинарного пульсара Халса-Тейлора. | The predictions of gravitational radiation in Rosen’s theory have been shown since 1992 to be in conflict with observations of the Hulse–Taylor binary pulsar. |

Это представлено в виде бинарного дерева с узлами, представляющими подпространство с различной частотно-временной локализацией. | This is represented as a binary tree with nodes representing a sub — space with a different time — frequency localisation. |

Примером полиномиального протокола бинарного консенсуса времени, который допускает византийские сбои, является алгоритм фазового короля Гарая и Бермана. | An example of a polynomial time binary consensus protocol that tolerates Byzantine failures is the Phase King algorithm by Garay and Berman. |

Обе эти стадии обычно неядерны и воспроизводятся с помощью бинарного деления. | Both of these stages are usually unnucleated and reproduce by the means of binary fission. |

Следовательно, диадические интервалы имеют структуру, которая отражает структуру бесконечного бинарного дерева. | The dyadic intervals consequently have a structure that reflects that of an infinite binary tree. |

Существует несколько декомпозиций оценки шиповника, которые обеспечивают более глубокое понимание поведения бинарного классификатора. | There are several decompositions of the Brier score which provide a deeper insight on the behavior of a binary classifier. |

Новый двоичный гибридный алгоритм PSO-EO для криптоанализа внутреннего состояния шифра RC4

. 2022 19 мая; 22(10):3844.

2022 19 мая; 22(10):3844.

дои: 10.3390/s22103844.

Ризк М Ризк-Аллах 1 , Хатем Абдулкадер 2 , Самах С Абд Элатиф 1 3 , Уэйл С. Элькилани, 4 , Эслам Аль-Магайре 4 5 , Хабиб Дахри 4 6 , Аваис Махмуд 4

Принадлежности

- 1 Кафедра фундаментальных инженерных наук, инженерный факультет, Университет Менуфия, Шебин Эль-Ком 32511, Менуфия, Египет.

- 2 Кафедра информационных систем, Факультет компьютеров и информации, Университет Менуфия, Шебин Эль-Ком 32511, Менуфия, Египет.

- 3 Факультет фундаментальных инженерных наук, Высший инженерно-технологический институт, Танта 31739, Гарбия, Египет.

- 4 Колледж прикладной информатики, Университет короля Сауда, Эр-Рияд 11451, Саудовская Аравия.

- 5 Факультет компьютерных наук, Университет Ярмук, Ирбид 21163, Иордания.

- 6 Факультет наук и технологий Кайруанского университета, Сиди-Бузид 4352, Тунис.

- PMID: 35632252

- PMCID: PMC22

- DOI:

10.

3390/с22103844

3390/с22103844

Бесплатная статья ЧВК

Ризк М Ризк-Аллах и др. Датчики (Базель). .

. 2022 19 мая; 22(10):3844.

дои: 10.3390/s22103844.

Авторы

Ризк М Ризк-Аллах 1 , Хатем Абдулкадер 2 , Самах С Абд Элатиф 1 3 , Уэйл С. Элькилани 4 , Эслам Аль-Магайре 4 5 , Хабиб Дахри 4 6 , Аваис Махмуд 4

Принадлежности

- 1 Кафедра фундаментальных инженерных наук, инженерный факультет, Университет Менуфия, Шебин Эль-Ком 32511, Менуфия, Египет.

- 2 Кафедра информационных систем, Факультет компьютеров и информации, Университет Менуфия, Шебин Эль-Ком 32511, Менуфия, Египет.

- 3 Факультет фундаментальных инженерных наук, Высший инженерно-технологический институт, Танта 31739, Гарбия, Египет.

- 4 Колледж прикладной информатики, Университет короля Сауда, Эр-Рияд 11451, Саудовская Аравия.

- 5 Факультет компьютерных наук, Университет Ярмук, Ирбид 21163, Иордания.

- 6 Факультет наук и технологий Кайруанского университета, Сиди-Бузид 4352, Тунис.

- PMID: 35632252

- PMCID: PMC22

- DOI:

10.

3390/с22103844

3390/с22103844

Абстрактный

Криптография защищает частную жизнь и конфиденциальность. Таким образом, необходимо гарантировать, что используемые шифры безопасны и устойчивы к криптоанализу. В этой статье раскрывается новая атака восстановления состояния против потокового шифра RC4. Используется атака с открытым текстом, при которой злоумышленник имеет как открытый текст, так и зашифрованный текст, поэтому он может вычислить ключевой поток и раскрыть внутреннее состояние шифра. Чтобы повысить качество ответов на практические и недавние реальные трудности глобальной оптимизации, исследователи все чаще комбинируют два или более вариантов. PSO и EO объединены в гибридный PSOEO в неопределенной среде. Мы также можем преобразовать этот метод в его двоичную форму для криптоанализа внутреннего состояния шифра RC4. Решая проблему криптоанализа с помощью HBPSOEO, мы обнаруживаем, что он точнее и быстрее, чем независимое использование как PSO, так и EO. Эксперименты показывают, что предлагаемая нами фитнес-функция в сочетании с HBPSOEO требует проверки 10 4 возможные внутренние состояния; однако атаки грубой силы требуют проверки 2 128 состояний.

Эксперименты показывают, что предлагаемая нами фитнес-функция в сочетании с HBPSOEO требует проверки 10 4 возможные внутренние состояния; однако атаки грубой силы требуют проверки 2 128 состояний.

Ключевые слова: Оптимизация роя частиц; криптоанализ; фитнес-функция; гибридная бинарная оптимизация; атака по известному открытому тексту; потоковый шифр.

Заявление о конфликте интересов

Авторы заявляют об отсутствии конфликта интересов.

Цифры

Рисунок 1

Основная классификация современного…

Рисунок 1

Основная классификация современного шифра.

Основная классификация современного шифра.

Рисунок 2

Классификация метаэвристических алгоритмов.

Рисунок 2

Классификация метаэвристических алгоритмов.

фигура 2Классификация метаэвристических алгоритмов.

Рисунок 3

Блок-схема алгоритма PSO.

Рисунок 3

Блок-схема алгоритма PSO.

Рисунок 3 Блок-схема алгоритма PSO.

Рисунок 4

Блок-схема ЭО…

Рисунок 4

Блок-схема алгоритма ЭО.

Рисунок 4Блок-схема алгоритма ЭО.

Рисунок 5

Диаграмма потокового шифра.

Рисунок 5

Диаграмма потокового шифра.

Рисунок 5Диаграмма потокового шифра.

Рисунок 6

Блок-схема BHPSOEO…

Рисунок 6

Блок-схема алгоритма BHPSOEO.

Блок-схема алгоритма BHPSOEO.

Рисунок 7

Кривая сходимости BHPSOEO, BPSO…

Рисунок 7

Кривая сходимости BHPSOEO, BPSO и BEO для криптоанализа шифра RC4 с…

Рисунок 7Кривая сходимости BHPSOEO, BPSO и BEO для криптоанализа шифра RC4 с TextLen = 64 бита для различных размеров совокупности.

Рисунок 8

Кривая сходимости BHPSOEO, BPSO…

Рисунок 8

Кривая сходимости BHPSOEO, BPSO и BEO для криптоанализа шифра RC4 с…

Рисунок 8 Кривая сходимости BHPSOEO, BPSO и BEO для криптоанализа шифра RC4 с TextLen = 128 бит для различных размеров совокупности.

Рисунок 9

RMSD в средней пригодности для…

Рисунок 9

RMSD в средней пригодности для BPSOEO по сравнению с BEO и BPSO при криптоанализе…

Рисунок 9RMSD в средней пригодности для BPSOEO по сравнению с BEO и BPSO при криптоанализе шифра RC4, когда длина текста составляет 64 бита.

Рисунок 10

RMSD в средней пригодности для…

Рисунок 10

RMSD в средней пригодности для BPSOEO по сравнению с BEO и BPSO в криптоанализе…

Рисунок 10 RMSD в средней пригодности для BPSOEO по сравнению с BEO и BPSO в криптоанализе шифра RC4, когда длина текста составляет 128 бит.

См. это изображение и информацию об авторских правах в PMC

Похожие статьи

Fruit-80: безопасный сверхлегкий потоковый шифр для ограниченных сред.

Амин Гафари В., Ху Х. Амин Гафари В. и др. Энтропия (Базель). 2018 8 марта; 20 (3): 180. дои: 10.3390/e20030180. Энтропия (Базель). 2018. PMID: 33265271 Бесплатная статья ЧВК.

Оптимизация алгоритма имитации отжига для генерации S-блоков.

Кузнецов А., Вецлав Л., Полуяненко Н., Хамера Л., Кандий С., Лохачева Ю. Кузнецов А и др. Датчики (Базель). 2022 14 августа; 22 (16): 6073. дои: 10.3390/s22166073. Датчики (Базель). 2022. PMID: 36015833 Бесплатная статья ЧВК.

Генерация блока замещения блочного шифра на основе естественной случайности в подводной акустике и цепи туров Найта.

Хан М.Ф., Салим К., Шах Т., Хаззази М.М., Бахкали И., Шукла П.К. Хан М.Ф. и др. Компьютер Intel Neurosci. 2022 20 мая; 2022:8338508. дои: 10.1155/2022/8338508. Электронная коллекция 2022. Компьютер Intel Neurosci. 2022. PMID: 35634082 Бесплатная статья ЧВК.

Применение TRNG на основе MEMS в хаотическом потоковом шифре.

Гарсия-Боске М., Перес А., Санчес-Аскета С., Сельма С. Гарсия-Боск М. и соавт. Датчики (Базель). 2017 21 марта; 17 (3): 646. дои: 10.3390/s17030646. Датчики (Базель). 2017. PMID: 28335579 Бесплатная статья ЧВК.

О криптоанализе криптосистемы изображений на основе латинских кубов.

Хуан Р., Лю Х., Ляо Х., Донг А. Хуанг Р. и др. Энтропия (Базель).

2021 7 февраля; 23 (2): 202. дои: 10.3390/e23020202.

Энтропия (Базель). 2021.

PMID: 33562233

Бесплатная статья ЧВК.

2021 7 февраля; 23 (2): 202. дои: 10.3390/e23020202.

Энтропия (Базель). 2021.

PMID: 33562233

Бесплатная статья ЧВК.

Посмотреть все похожие статьи

использованная литература

- Стинсон Д.Р. Криптография: теория и практика. Чепмен и Холл/CRC; Бока-Ратон, Флорида, США: 2005 г.

- Джиндал П., Сингх Б. Шифрование RC4 — обзор литературы. Процедиа Компьютер. науч. 2015; 46: 697–705. doi: 10.1016/j.procs.2015.02.129. — DOI

- Холланд Дж.Х. Генетические алгоритмы.

Компьютерные программы, которые «эволюционируют» способами, напоминающими естественный отбор, могут решать сложные проблемы, которые даже их создатели не до конца понимают. науч. Являюсь. 1992; 267: 66–72. doi: 10.1038/scientificamerican0792-66.

—

DOI

Компьютерные программы, которые «эволюционируют» способами, напоминающими естественный отбор, могут решать сложные проблемы, которые даже их создатели не до конца понимают. науч. Являюсь. 1992; 267: 66–72. doi: 10.1038/scientificamerican0792-66.

—

DOI

- Холланд Дж.Х. Генетические алгоритмы.

- Рехенберг И. Метод моделирования в медицине и биологии. Спрингер; Берлин/Гейдельберг, Германия: 1978 г. Evolutionsstrategien; стр. 83–114.

- Коза Дж. Р. Эволюция подчинения с использованием генетического программирования; Материалы Первой европейской конференции по искусственной жизни; Париж, Франция. 11–13 декабря 1991; Кембридж, Массачусетс, США: MIT Press; 1992.

С. 110–119.

С. 110–119.

- Коза Дж. Р. Эволюция подчинения с использованием генетического программирования; Материалы Первой европейской конференции по искусственной жизни; Париж, Франция. 11–13 декабря 1991; Кембридж, Массачусетс, США: MIT Press; 1992.

термины MeSH

Грантовая поддержка

- RG-1439-039/Деканат научных исследований Университета короля Сауда

- RG-1439-039/Деканат научных исследований Университета короля Сауда

Baconian Cipher — GeeksforGeeks

. |

BINARTATOR.

Наш двоичный переводчик преобразует двоичный код в обычный текст/английский или ASCII для чтения или печати. Просто вставьте двоичное значение и нажмите кнопку преобразования для преобразования двоичного кода в текст.

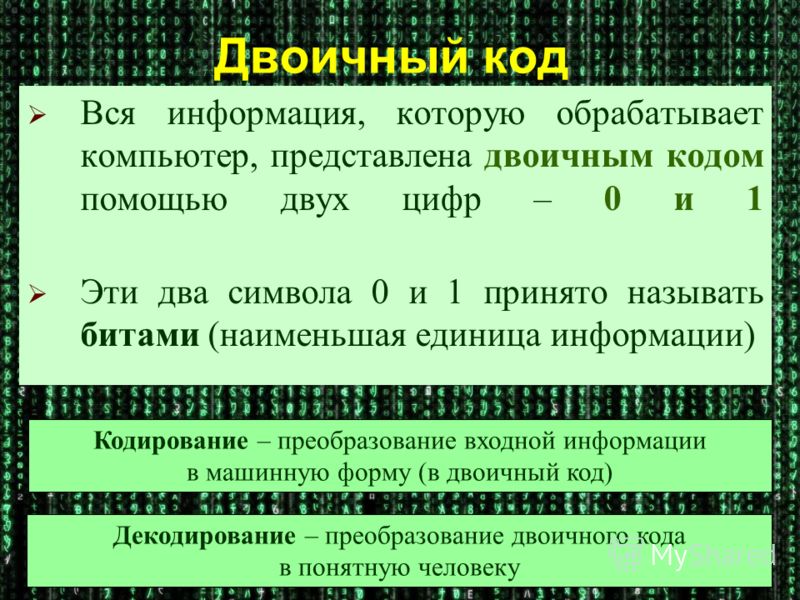

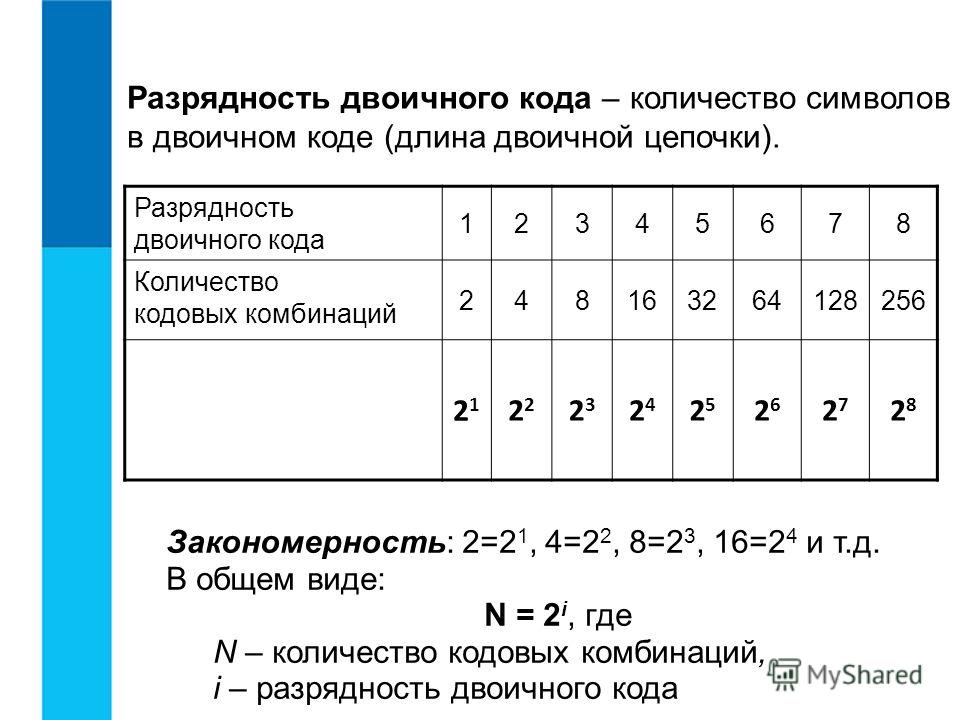

Что такое двоичная система счисления?

Система счисления или система счисления — это способ обозначения или представления числа. Это система, используемая в компьютерной архитектуре для именования или описания числовых значений.

Существует несколько типов системы счисления. Но среди них четыре хорошо известны и находятся в нашем повседневном использовании.

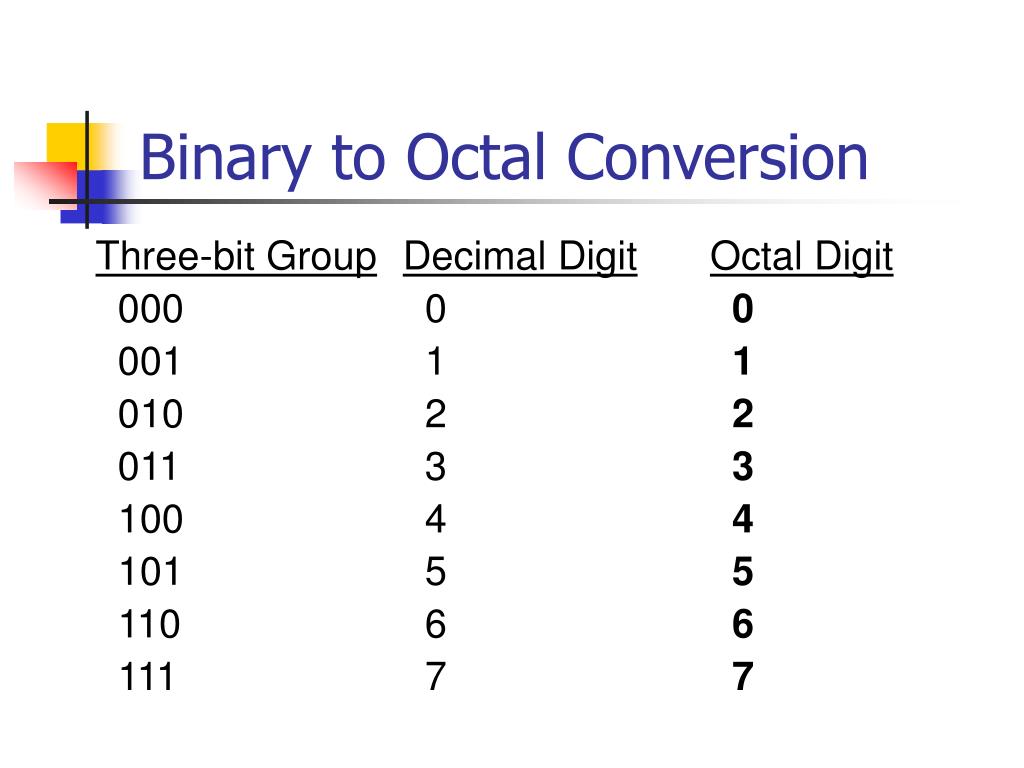

- Двоичная система счисления (основание 2)

- Восьмеричная система счисления (основание 8)

- Десятичная система счисления (основание 10)

- Шестнадцатеричная система счисления (основание 16)

Число выражается в двоичной системе счисления или в системе счисления с основанием 2 в двоичной системе счисления. Двоичный код описывает число, используя только 0 и 1.

Древний Египет, Китай и Индия уже приняли эту систему нумерации по разным причинам, если мы посмотрим в прошлое. Сегодня эта система счисления стала неотъемлемой частью современного языка электронной и компьютерной архитектуры. Это наиболее эффективная система для обнаружения электрического сигнала в состоянии (1) и выключенном состоянии (0).

Это наиболее эффективная система для обнаружения электрического сигнала в состоянии (1) и выключенном состоянии (0).

В современном мире почти вся электроника и компьютерные архитектуры основаны на этой системе из-за ее непосредственной реализации в цифровых схемах с использованием логических вентилей.

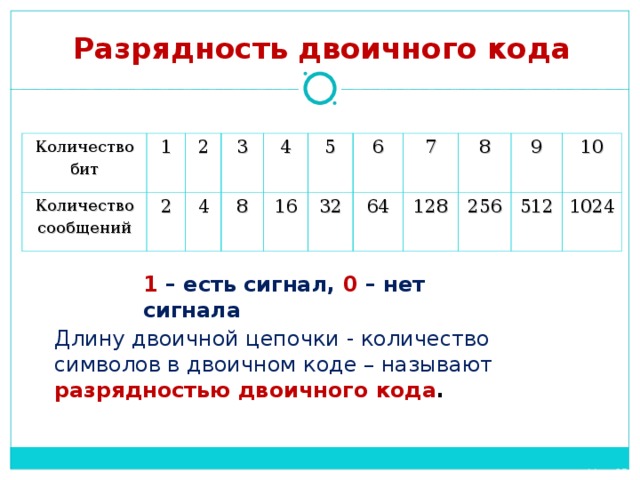

Что такое бит в двоичной системе счисления?

Каждая двоичная цифра называется битом. Каждое двоичное число состоит из нескольких цифр (битов). Например

- 01 — двухбитное двоичное число .

- 101 — это трехбитное двоичное число .

- 01001000 — восьмибитное двоичное число 9.0030

Текст, который вы сейчас читаете на своем цифровом устройстве, состоит из двоичных кодов. Но вы читаете это, потому что эти двоичные коды декодируются в удобочитаемый простой текст.

Например, hello в двоичном формате будет выглядеть как 01001000 01100101 01101100 01101100 01101111 .

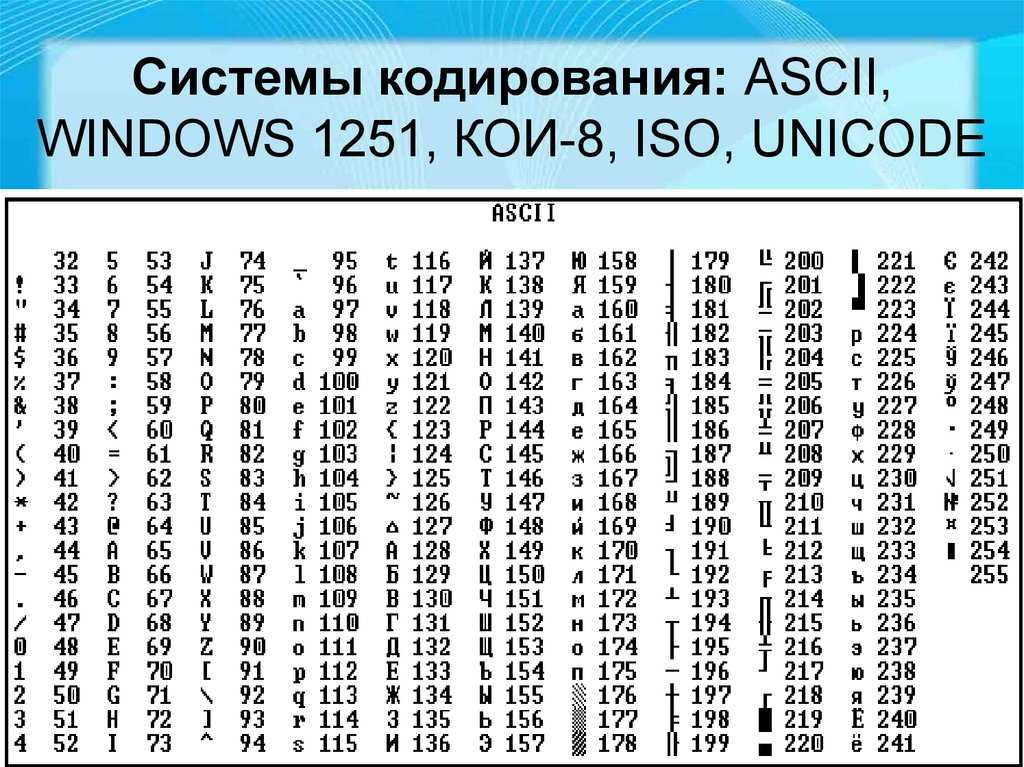

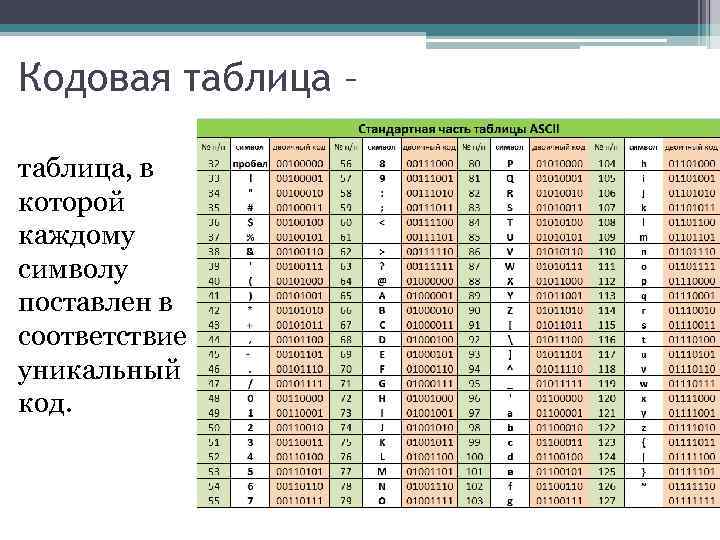

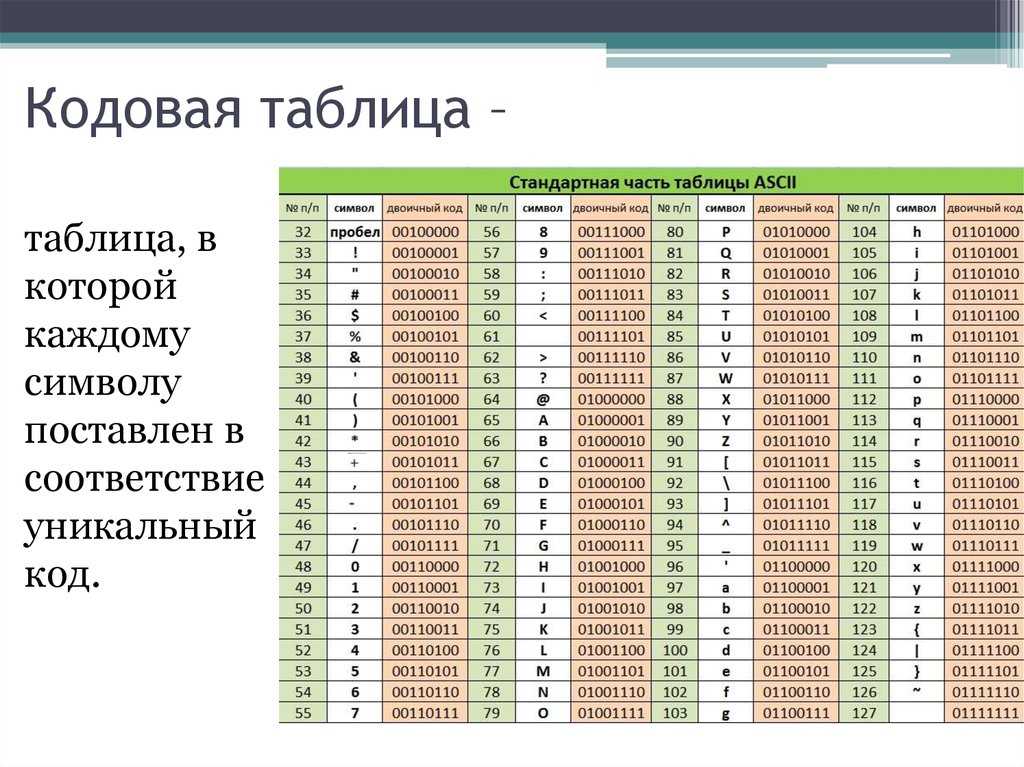

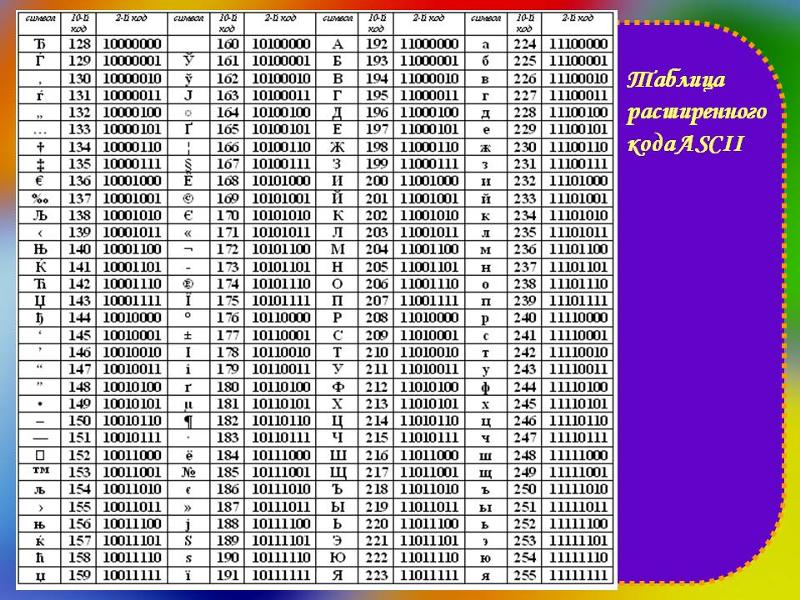

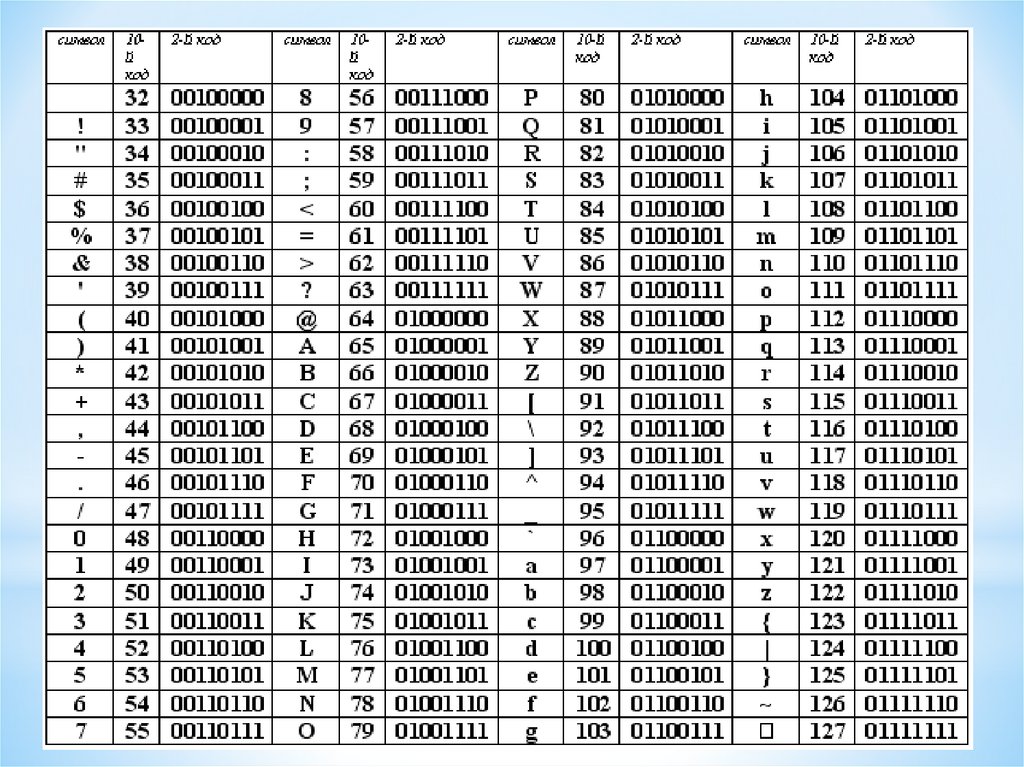

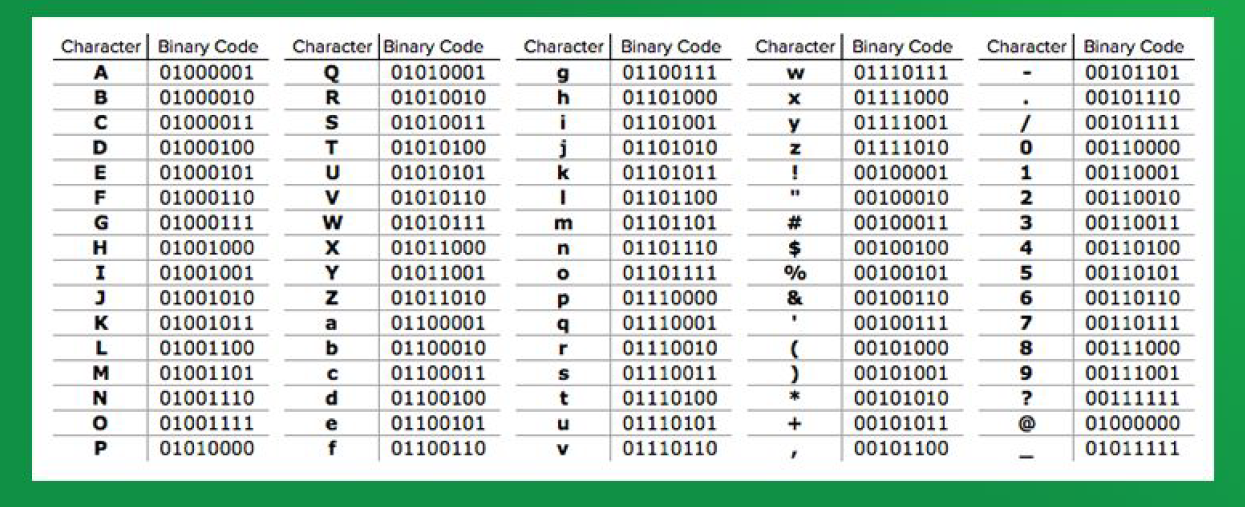

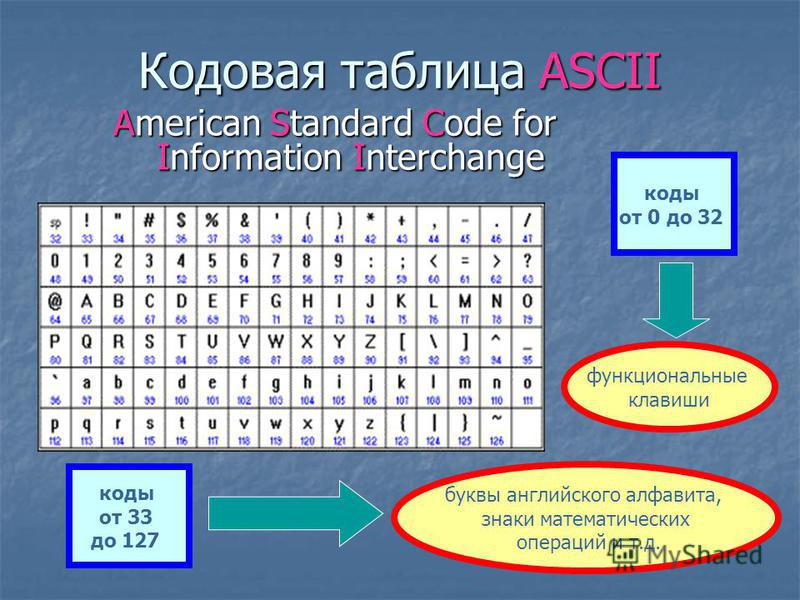

Что такое ASCII?

Кодирование — это преобразование символов человеческого языка в двоичный формат, чтобы их можно было обрабатывать на компьютерах.

ASCII, краткая форма Американский стандартный код для обмена информацией — это основная схема кодирования символов. ASNI (Американский национальный институт стандартов) в основном разработал эту схему кодирования с фиксированной длиной в 1960 году для электронных коммуникаций в Соединенных Штатах. Эта схема специально кодирует латинские алфавиты (a-z, A-Z), числа (от 0 до 9) и общие символы (+, -, /, ", ! и т. д.), присутствующие в США и цифровых системах, базирующихся в США.

Набор символов ASCII содержит 128 символов, каждый из которых имеет уникальное значение от 0 до 127. 7-битное двоичное число представляет каждый символ ASCII в соответствующем наборе символов, поскольку 7-битное двоичное число может содержать значение от 0 до 127.

В ASCII битовая ширина/длина (длина двоичного числа, используемого схемой кодирования для представления символа) равна 7. Но в нашей вычислительной системе память состоит из небольших элементарных ячеек, каждая из которых содержит 8-битные (байт). Несмотря на то, что ASCII требуется 7-битный код для кодирования символа, он сохраняется как 8-битный, сохраняя первый бит нулевым. Таким образом, на самом деле разрядность ASCII составляет 8,

Но в нашей вычислительной системе память состоит из небольших элементарных ячеек, каждая из которых содержит 8-битные (байт). Несмотря на то, что ASCII требуется 7-битный код для кодирования символа, он сохраняется как 8-битный, сохраняя первый бит нулевым. Таким образом, на самом деле разрядность ASCII составляет 8,

Примечание: Двоичное значение для прописных и строчных букв также различается. Например,

- Заглавная буква "А" представлена символом 01000001.

- Строчная буква "а" представлена символом 01100001.

Это просто небольшая хитрость. Проверьте первые три цифры в строке, определяющие верхний или нижний регистр. Если это 010, то это верхний регистр. Если это 011, то это строчная буква.

Что такое Юникод?

Набор символов ASCII может представлять ограниченное количество доступных символов, при этом каждый символ получает фиксированные восемь битов (1 байт). Таким образом, вы получите 256 различных способов сгруппировать восемь единиц и нулей, если выполните математические вычисления. Таким образом, это дает нам 256 различных способов представления символа в ASCII.

Таким образом, это дает нам 256 различных способов представления символа в ASCII.

По мере глобального расширения вычислительной системы компьютерная система сохраняет текст на языке, отличном от английского, который включает символы, отличные от ASCII. Чтобы разместить символы, отличные от ASCII, люди начали думать об использовании чисел от 128 до 255, которые все еще доступны в одном байте.

Как и ASCII, Unicode присваивает каждому символу уникальный код, называемый , кодовая точка ( — десятичное значение, связанное с каждым символом в наборе символов ). Но Unicode — более сложная система, которая может создавать более миллиона кодовых точек. Таким образом, лучше попытаться создать единый набор символов, представляющий каждый символ, присутствующий во всех мыслимых языках. Например, в Unicode кодовые точки записываются как U+2587, где «U» означает Unicode, а числа являются шестнадцатеричными.

Unicode — это универсальный стандарт для кодирования всех языков, поддерживаемый Консорциумом Unicode. Он даже включает смайлики. Но Unicode сам по себе не выполняет задачу хранения слов в двоичном формате. Компьютерной системе нужен более сложный способ перевода Unicode в двоичную форму для хранения символов в текстовых файлах. Вот тут-то и появляется UTF-8, который помогает хранить и представлять эти кодовые точки.

Он даже включает смайлики. Но Unicode сам по себе не выполняет задачу хранения слов в двоичном формате. Компьютерной системе нужен более сложный способ перевода Unicode в двоичную форму для хранения символов в текстовых файлах. Вот тут-то и появляется UTF-8, который помогает хранить и представлять эти кодовые точки.

Что такое UTF-8?

UTF-8, сокращенная форма формата преобразования Unicode — 8 бит, представляет собой 8-битную переменную кодированную схему, предназначенную для согласования с кодировкой ASCII. В отличие от ASCII, схема кодирования с фиксированной длиной использует фиксированный 1 байт для кодирования. UTF-8 использует 1 или до 4 байтов для кодирования символов. Эта закодированная схема использует свой набор символов UTF для кодирования.

UTF-8 может преобразовывать любой символ Unicode в его уникальную двоичную строку и обратно преобразовывать двоичную строку в символ Unicode.

В UTF-8 первые 256 символов в наборе символов представлены как один байт. Символы, которые появляются выше, кодируются как двухбайтовые, трехбайтовые и, возможно, четырехбайтовые двоичные единицы.

Символы, которые появляются выше, кодируются как двухбайтовые, трехбайтовые и, возможно, четырехбайтовые двоичные единицы.

Но вопрос в том, почему UTF-8 преобразует одни символы в один байт, а другие в четыре байта? Простой ответ — экономить память. Чтобы использовать меньше места для представления более распространенных символов (набор символов ASCII). Предположим, что если каждый символ Unicode закодировать в четыре байта, один файл, написанный на английском языке, будет в четыре раза больше.

Еще одним преимуществом кодировки UTF-8 является ее совместимость с ASCII. Первые 128 символов набора символов Unicode совпадают с набором символов ASCII и переводят эти назначенные 128 символов в точную двоичную строку, как в ASCII.

Например,

- 01000001 = А (ASCII)

- 01000001 = А (UTF-8)

Как использовать Binary Translator для перевода двоичного файла в ASCII?

Использование двоичного конвертера просто и требует выполнения нескольких шагов.

- Откройте двоичный переводчик.

- Вставьте двоичный код в отведенное для этого место.

- Выберите схему кодировки символов из раскрывающегося списка. По умолчанию выбрано «ASCII/UTF-8».

- Нажмите кнопку "Конвертировать".

- Инструмент обрабатывает ваш запрос и предоставляет требуемый результат.

Таблица двоичных, десятичных, ASCII и шестнадцатеричных значений

| Двоичный | Десятичный | Символ ASCII | Шестигранник |

| 0 | 0 | НУЛ | 0 |

| 1 | 1 | СОХ | 1 |

| 10 | 2 | СТХ | 2 |

| 11 | 3 | ЕТХ | 3 |

| 100 | 4 | ЭОТ | 4 |

| 101 | 5 | ENQ | 5 |

| 110 | 6 | ПОДТВЕРЖДЕНИЕ | 6 |

| 111 | 7 | БЕЛ | 7 |

| 1000 | 8 | БС | 8 |

| 1001 | 9 | НТ | 9 |

| 1010 | 10 | ЛФ | 0А |

| 1011 | 11 | ВТ | 0Б |

| 1100 | 12 | ФФ | 0С |

| 1101 | 13 | CR | 0Д |

| 1110 | 14 | СО | 0Е |

| 1111 | 15 | СИ | 0Ф |

| 10000 | 16 | ДЛЭ | 10 |

| 10001 | 17 | ДС1 | 11 |

| 10010 | 18 | ДС2 | 12 |

| 10011 | 19 | ДС3 | 13 |

| 10100 | 20 | ДС4 | 14 |

| 10101 | 21 | НАК | 15 |

| 10110 | 22 | СИН | 16 |

| 10111 | 23 | ЭТБ | 17 |

| 11000 | 24 | МОЖЕТ | 18 |

| 11001 | 25 | ЭМ | 19 |

| 11010 | 26 | SUB | 1А |

| 11011 | 27 | ЭСК | 1Б |

| 11100 | 28 | ФС | 1С |

| 11101 | 29 | ГС | 1Д |

| 11110 | 30 | RS | 1Э |

| 11111 | 31 | США | 1F |

| 100000 | 32 | Космос | 20 |

| 100001 | 33 | ! | 21 |

| 100010 | 34 | " | 22 |

| 100011 | 35 | # | 23 |

| 100100 | 36 | $ | 24 |

| 100101 | 37 | % | 25 |

| 100110 | 38 | и | 26 |

| 100111 | 39 | ‘ | 27 |

| 101000 | 40 | ( | 28 |

| 101001 | 41 | ) | 29 |

| 101010 | 42 | * | 2А |

| 101011 | 43 | + | 2Б |

| 101100 | 44 | , | 2С |

| 101101 | 45 | – | 2Д |

| 101110 | 46 | . |

txt

txt

Craig Zahler / Binary Reptile.

Craig Zahler / Binary Reptile.

3390/с22103844

3390/с22103844

3390/с22103844

3390/с22103844

2021 7 февраля; 23 (2): 202. дои: 10.3390/e23020202.

Энтропия (Базель). 2021.

PMID: 33562233

Бесплатная статья ЧВК.

2021 7 февраля; 23 (2): 202. дои: 10.3390/e23020202.

Энтропия (Базель). 2021.

PMID: 33562233

Бесплатная статья ЧВК. Компьютерные программы, которые «эволюционируют» способами, напоминающими естественный отбор, могут решать сложные проблемы, которые даже их создатели не до конца понимают. науч. Являюсь. 1992; 267: 66–72. doi: 10.1038/scientificamerican0792-66.

—

DOI

Компьютерные программы, которые «эволюционируют» способами, напоминающими естественный отбор, могут решать сложные проблемы, которые даже их создатели не до конца понимают. науч. Являюсь. 1992; 267: 66–72. doi: 10.1038/scientificamerican0792-66.

—

DOI С. 110–119.

С. 110–119. 0459

0459  keys()

keys()  upper())

upper())