Как сделать автозапуск своими руками? Модуль и схема автозапуска своими руками

Существенно облегчить повседневные занятия поможет автозапуск, своими руками его сделать можно без особых проблем. Причем самый элементарный вариант – это применить простую и дешевую автомобильную сигнализацию. Но такая идеально подойдет лишь в том случае, если управление необходимо совершать в небольшом радиусе. В случае если между приемником и передатчиком большое расстояние, лучше всего применить сигнализацию с обратной связью.

Что учитывать при проектировании автозапуска?

Такую систему можно сделать в том случае, если имеются данные о времени, в течение которого происходит запуск двигателя. Нужно отметить, что промежуток может быть любым, зависит он от того, какое состояние у поршневой группы, системы зажигания и топливоподачи. Эталонное значение времени — порядка 0,7 секунды с момента начала прокрутки коленчатого вала до окончательного запуска.

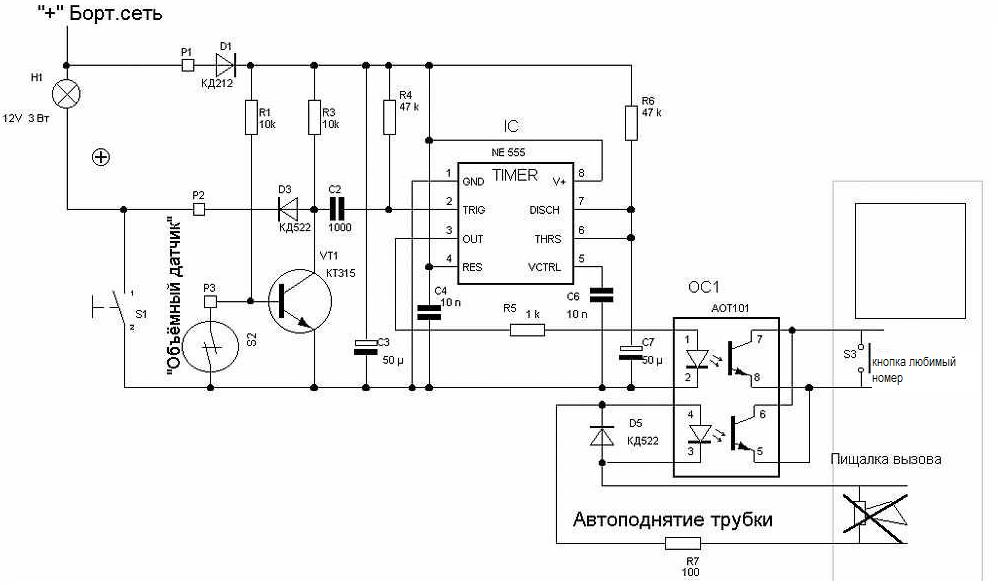

Именно эти данные стоит учитывать при проектировании системы автозапуска. Если время в рамках допустимых значений, то можно применять автомобильные сигнализации. Но если же оно больше, вам потребуется извернуться, придумать конструкцию, способную обеспечить гарантированный запуск. Как вариант – применение сотового телефона. Но можно и подключить реле с задержкой. Главное – это замыкание его контактов на тот промежуток времени, который необходим вам.

Если время в рамках допустимых значений, то можно применять автомобильные сигнализации. Но если же оно больше, вам потребуется извернуться, придумать конструкцию, способную обеспечить гарантированный запуск. Как вариант – применение сотового телефона. Но можно и подключить реле с задержкой. Главное – это замыкание его контактов на тот промежуток времени, который необходим вам.

Использование автомобильной сигнализации

Если вам необходимо проводить запуск установки, находящейся в непосредственной близости от вас, то вполне разумно применять самую простую автосигнализацию. У нее имеются два канала: первый используется для снятия и постановки на охрану, второй – для дополнительных функций, таких как автозапуск или открывание багажника. Это часто используемые функции, необходимые для нормальной работы. Но можно сделать и автозапуск с телефона своими руками, это позволяет увеличить время прокрутки коленвала.

Но минус в том, что импульс, вырабатываемый на контактах второго канала, имеет малый промежуток времени. Обычно это 0,7 секунды, но некоторые модели автосигнализаций позволяют проводить программирование и выбирать один из нескольких вариантов. Максимальное значение времени замыкания контактов может составлять 3 секунды.

Обычно это 0,7 секунды, но некоторые модели автосигнализаций позволяют проводить программирование и выбирать один из нескольких вариантов. Максимальное значение времени замыкания контактов может составлять 3 секунды.

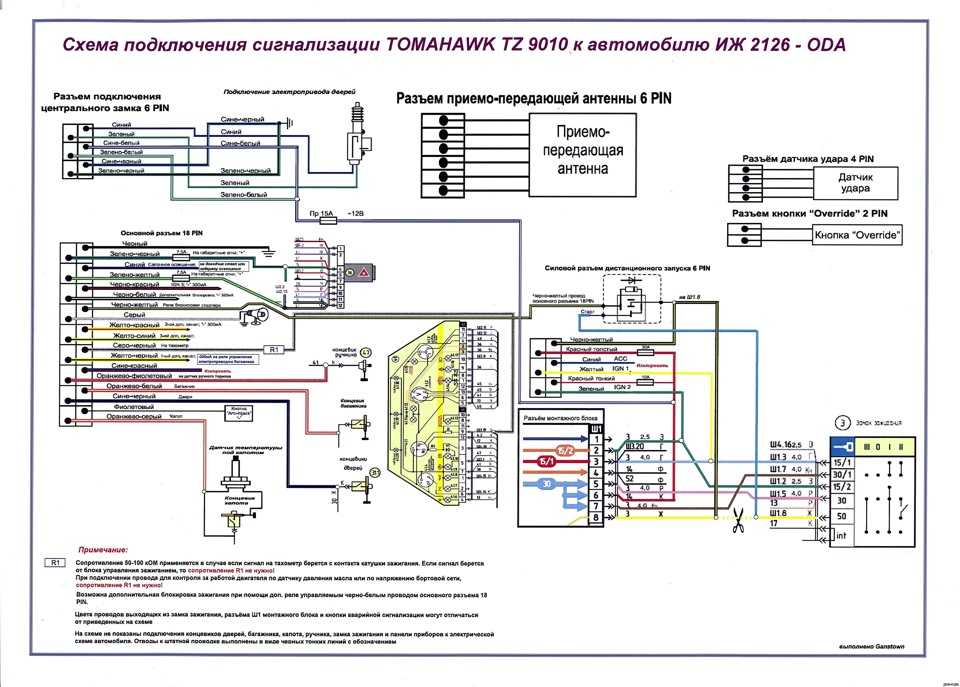

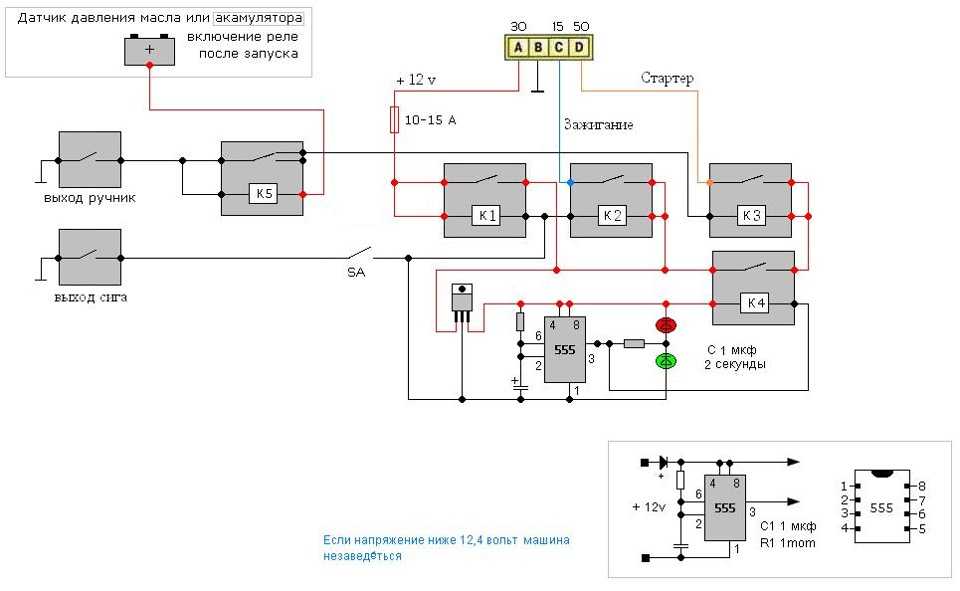

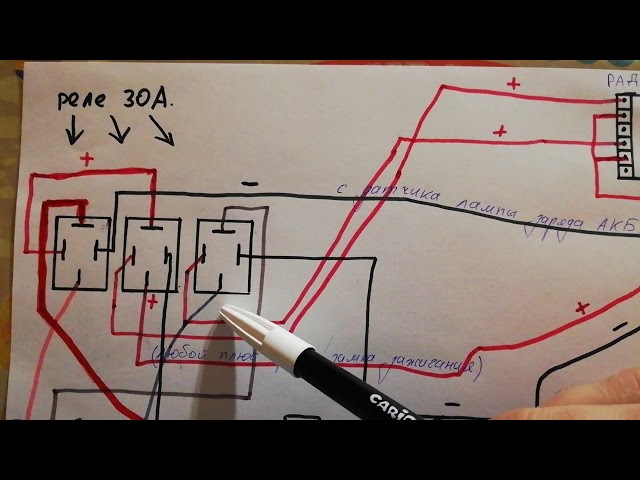

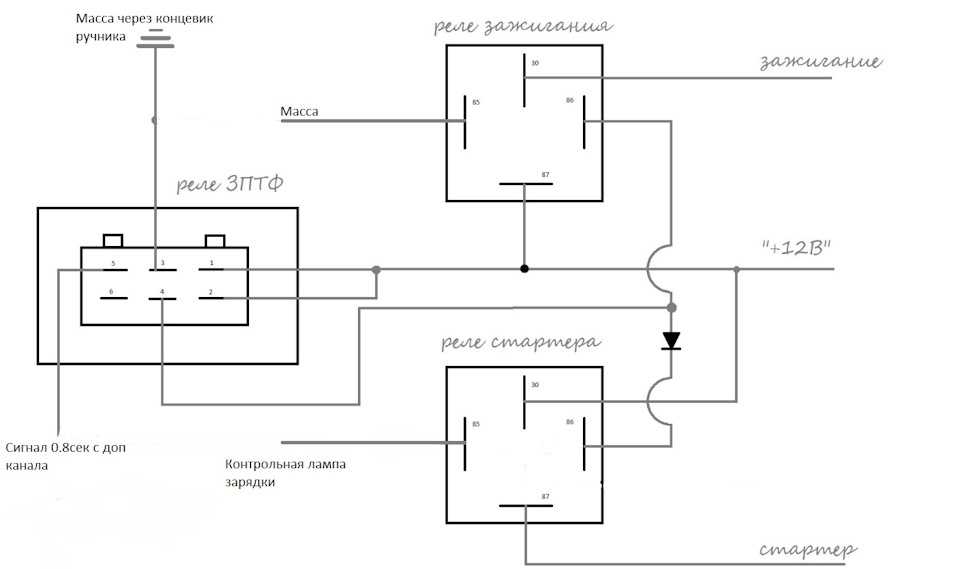

Правильное подключение сигнализации

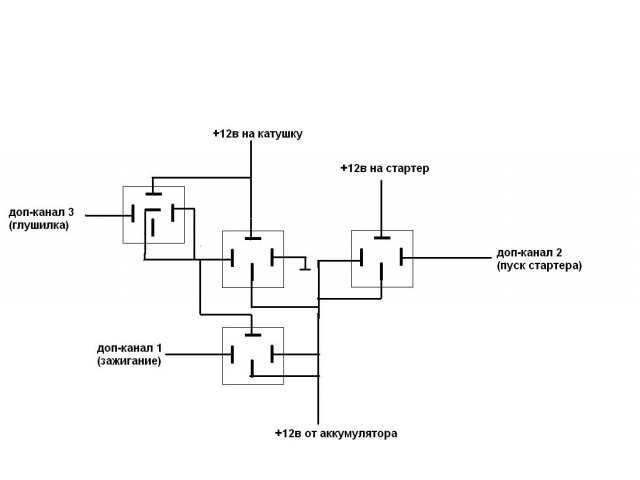

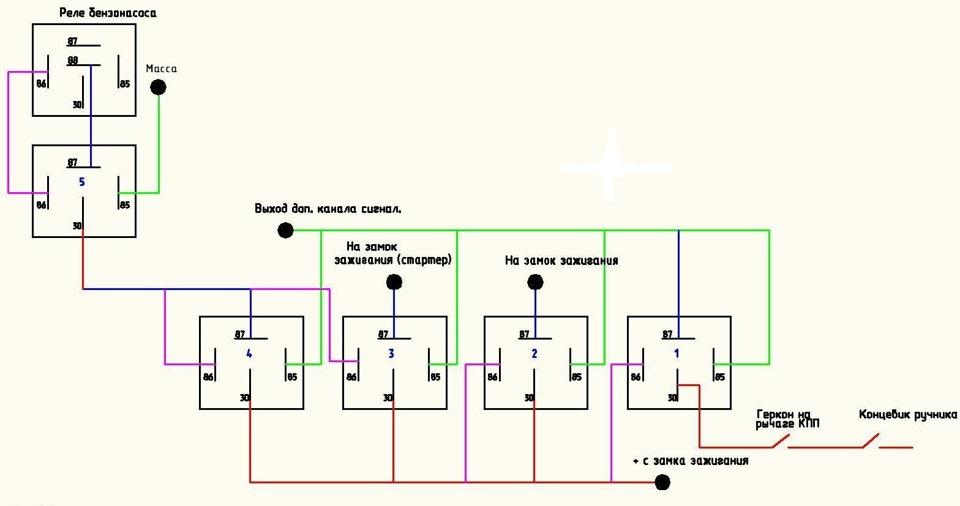

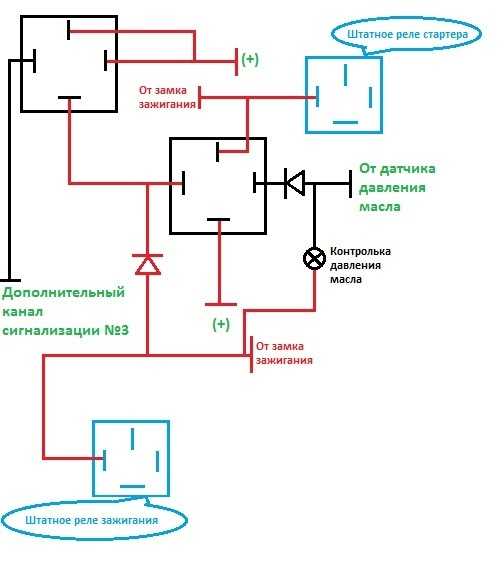

Но не каждая модель автомобильной сигнализации позволяет подключать выводы второго канала к мощному потребителю, такому как обмотка втягивающего стартера. Поэтому требуется применять дополнительные устройства – реле с нормально разомкнутыми контактами. Его нужно подключать правильно, также требуется, чтобы вся система зажигания начала функционировать. Поэтому имеется необходимость в использовании дополнительных реле, контакты которых будут замыкаться при подаче сигнала на автозапуск двигателя, своими руками собранный.

Обмотки реле подключаются к плюсовому выводу аккумуляторной батареи. Управление производится по минусу, так будет намного безопаснее. Провода, идущие от второго канала сигнализации, подключаются следующим образом: первый — к массе, второй – к выводам всех используемых реле. Контакты этих приборов соединяются параллельно выводам замка зажигания. Именно в этом месте удобнее всего производить подключение всей системы.

Контакты этих приборов соединяются параллельно выводам замка зажигания. Именно в этом месте удобнее всего производить подключение всей системы.

Программирование

В тех случаях, когда имеется необходимость увеличить время прокрутки коленчатого вала двигателя, нужно проводить перепрограммирование центрального блока сигнализации. По умолчанию на большинстве моделей установлено время, равное 0,7 секунды. Но возможность программного увеличения присутствует не у всех. Чтобы сделать эту процедуру, вам нужно обратиться к инструкции по установке. В ней имеется описание всех функций, а также того, как войти в режим программирования.

Кроме того, вам для изменения настроек сигнализации необходимо подключить кнопку Valet и светодиодный индикатор. Также не помешает наличие динамика вместо колокола, чтобы все настройки можно было контролировать. На автомобилях вся процедура заключается в попеременном включении и выключении зажигания. Это действие нужно чередовать с нажатиями на кнопку Valet. По количеству миганий светодиодного индикатора определяете, в настройках какой функции вы находитесь. Вот так несложно делается автозапуск автомобиля своими руками. Схема подключения сигнализации всегда приводится производителем.

По количеству миганий светодиодного индикатора определяете, в настройках какой функции вы находитесь. Вот так несложно делается автозапуск автомобиля своими руками. Схема подключения сигнализации всегда приводится производителем.

Использование телефона – возможно ли это?

Но что же делать, если время запуска двигателя очень большое? Необходимо использовать реле времени. Но такое не всегда получается воплотить, поэтому вполне разумно применить сотовую сеть. Кроме того, это актуально для систем, которые располагаются на значительном удалении. Даже если вы находитесь в другом регионе, есть возможность завести генератор, например, в теплице, чтобы провести обогрев. Но нужно придерживаться некоторых требований, о которых будет рассказано ниже. Им должен соответствовать автозапуск. Своими руками все сделать несложно. Вам также потребуется изменить конструкцию телефона, используемого в качестве инструмента для автозапуска.

Требования к системе

Самое главное – это ограничить круг лиц, которые могут позвонить на телефон, применяемый в системе автозапуска. Вам нужно запретить прием сообщений и звонков от всех абонентов, кроме одного – того номера, который вы планируете использовать для управления. Даже вариант «не говорить никому номер» не поможет, так как он мог использоваться кем-то ранее. А вам не нужно, чтобы двигатель автомобиля или генератора запускался по ложным командам.

Вам нужно запретить прием сообщений и звонков от всех абонентов, кроме одного – того номера, который вы планируете использовать для управления. Даже вариант «не говорить никому номер» не поможет, так как он мог использоваться кем-то ранее. А вам не нужно, чтобы двигатель автомобиля или генератора запускался по ложным командам.

GSM-автозапуск своими руками сделать не очень сложно. Труднее окажется обезопасить номер мобильного, применяемого в системе, от посторонних звонков. Но сделать это можно, обратившись к сотовому оператору. Стоит отметить, что схема может отличаться в зависимости от того, автомобилем или генератором какой модели вы планируете управлять. Все зависит от сложности системы зажигания.

Как подключить схему?

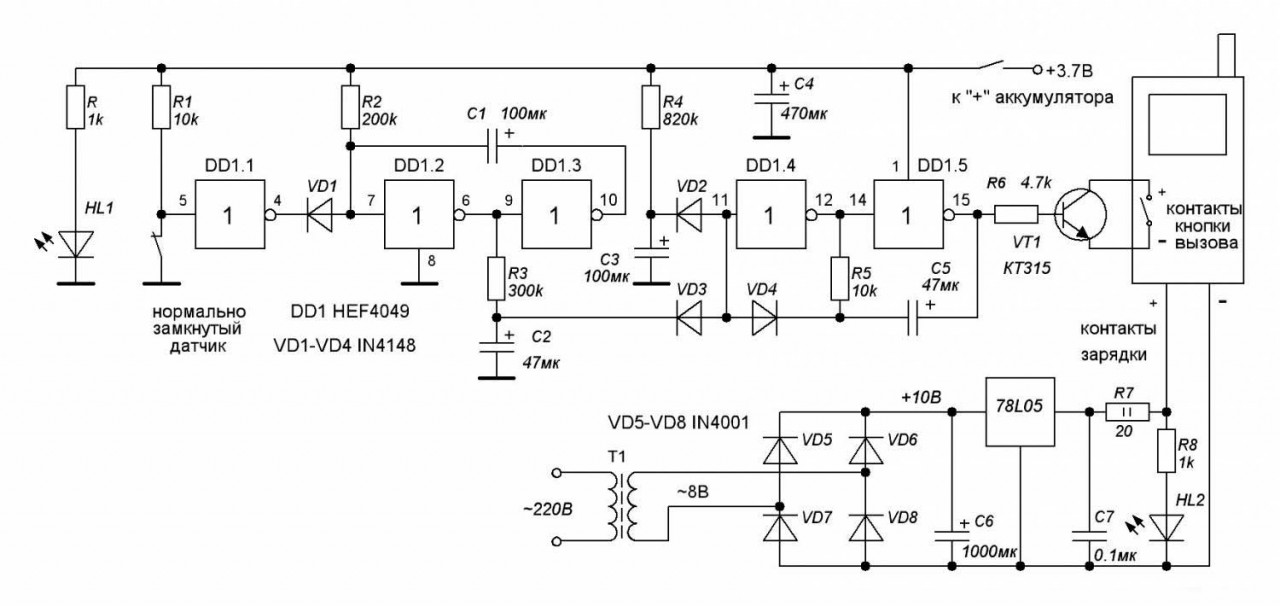

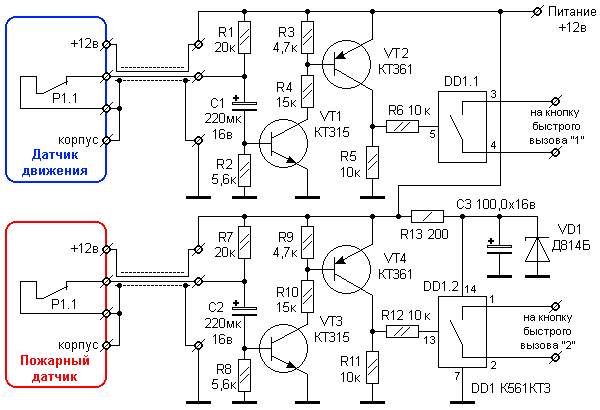

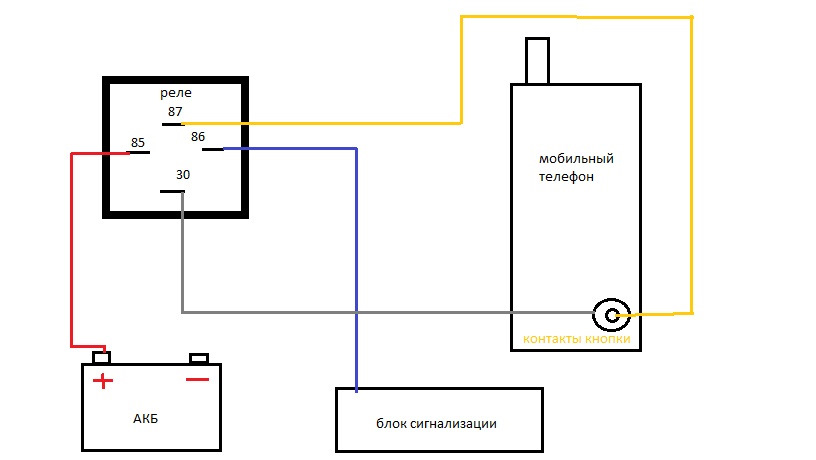

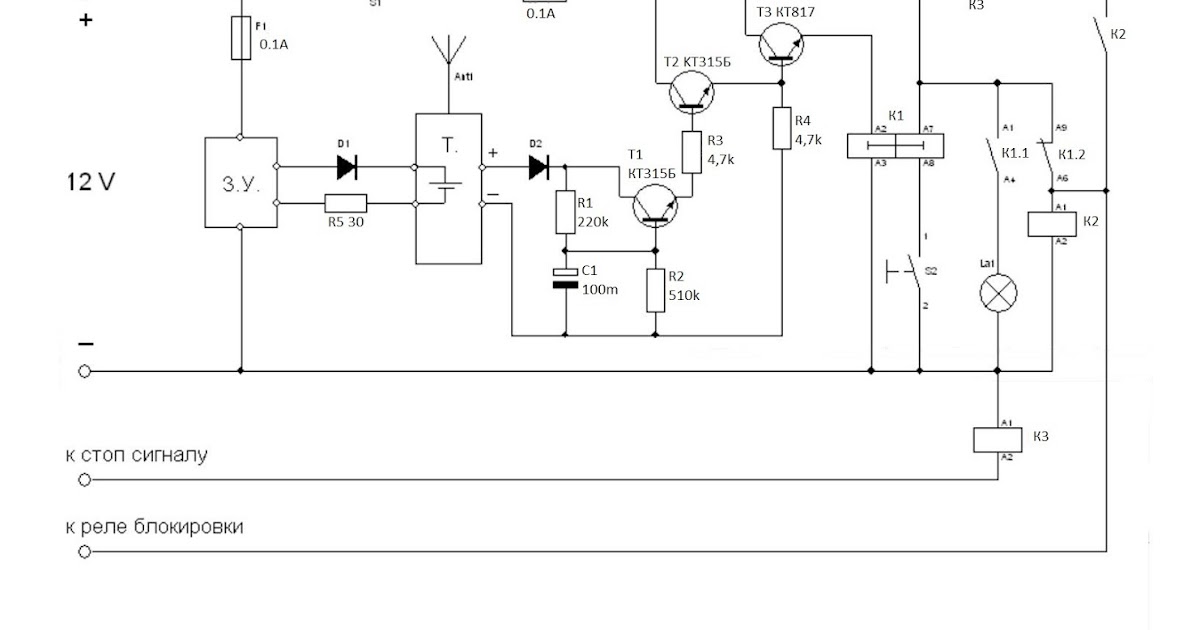

Чтобы сделать автозапуск с телефона своими руками, нужно учитывать множество факторов. И не стоит пренебрегать блокировкой всех номеров, кроме одного. Но сигнал для начала процесса прокрутки стартера лучше всего взять с динамика, который воспроизводит мелодию при поступлении вызова. Когда вы звоните на этот телефон, на контактах, соединяемых с динамиком, появляется напряжение. Теперь его нужно направить в нужное русло – в систему управления.

Когда вы звоните на этот телефон, на контактах, соединяемых с динамиком, появляется напряжение. Теперь его нужно направить в нужное русло – в систему управления.

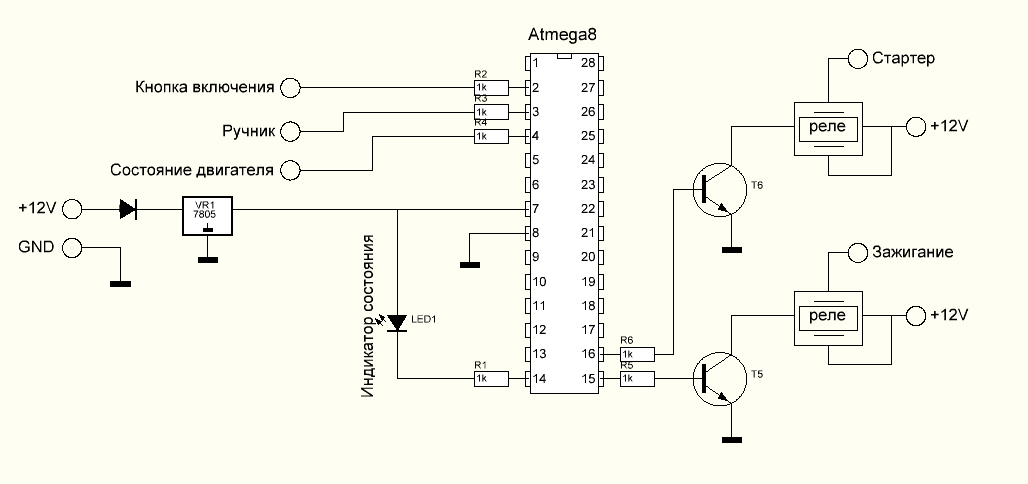

Если уровень сигнала мал (а это так и есть), нужно применить простую схему усилителя на полевом транзисторе. При желании можно даже установить усилительный драйвер – сборку Дарлингтона. Это небольшая микросхема, которая позволит увеличить мощность сигнала в несколько раз. Но ей требуется дополнительное питание, как и телефону. Вам же нужно, чтобы батарея работала максимально долго, по этой причине требуется подключать питание от бортовой сети автомобиля.

Меры предосторожности

Для обеспечения безопасности вам следует взять в привычку не оставлять автомобиль на скорости. В противном случае автозапуск, своими руками собранный, заведет двигатель, машина начнет движение, так как включена передача. Лучше иметь хороший ручной тормоз, но зимой не рекомендуется его использовать. Кроме того, учтите, что нужно обязательно проводить блокировку всех входящих звонков. Эта мера была подробно рассмотрена выше. Все электрические сети обязательно следует защищать плавкими предохранителями.

Эта мера была подробно рассмотрена выше. Все электрические сети обязательно следует защищать плавкими предохранителями.

Все цепи питания обмоток электромагнитных реле нужно подключать к аккумуляторной батарее только через плавкие вставки. Это позволит избежать пожара в тех случаях, если произойдет короткое замыкание. Правда, при условии использования автомобильной сигнализации все устройства для защиты идут в комплекте установки. Также стоит заметить, что автозапуск двигателя своими руками при помощи сигнализации с обратной связью – это самый верный и надежный вариант. Да и по стоимости окажется не слишком дорогим.

Выводы

Систем управления автозапуском предусмотрено немало, но выбрать ту, которая окажется идеальной, достаточно сложно. Попробуйте проанализировать затраты на различные конструкции. Модуль автозапуска двигателя своими руками может содержать в своей основе либо сигнализацию, либо сотовый телефон. Последний вариант оказывается наиболее подходящим. Особенно если у вас имеется ненужный телефон, который способен принимать звонки.

Из затрат – только покупка реле, проводов и сим-карты. Но с сигнализацией хлопот окажется намного меньше, так как она используется в этом случае по своему прямому назначению. Единственное, что потребуется сделать, – это перепрограммировать. И то не всегда это нужно, так как обычно времени замыкания контактов второго канала хватает для воспламенения топливовоздушной смеси в камерах сгорания. И двигатель заводится менее чем за одну секунду. В некоторых случаях время увеличивается до трех. Проще сделать автозапуск генератора своими руками, но придется внимательно изучить схему подключения, дабы не допустить ошибок при монтаже.

Автозапуск двигателя своими руками — Пособие автомобилиста

Sign in

Welcome!Log into your account

Ваше имя пользователя

Ваш пароль

Вы забыли свой пароль?

Password recovery

Восстановите свой пароль

Ваш адрес электронной почты

Домой Полезности Автозапуск двигателя своими руками

Наверное, многие уже слышали про дистанционный запуск двигателя автомобиля, недавно мы уже публиковали информацию о том, как устроен автозапуск и как это работает. Кому интересно, могут более подробно, ознакомится в этой статье.

Кому интересно, могут более подробно, ознакомится в этой статье.

Сегодня же речь пойдет о том, как самостоятельно изготовить дистанционный запуск двигателя автомобиля в домашних условиях.

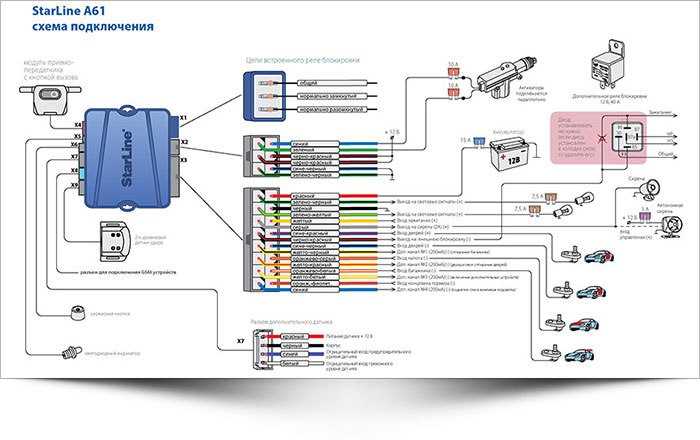

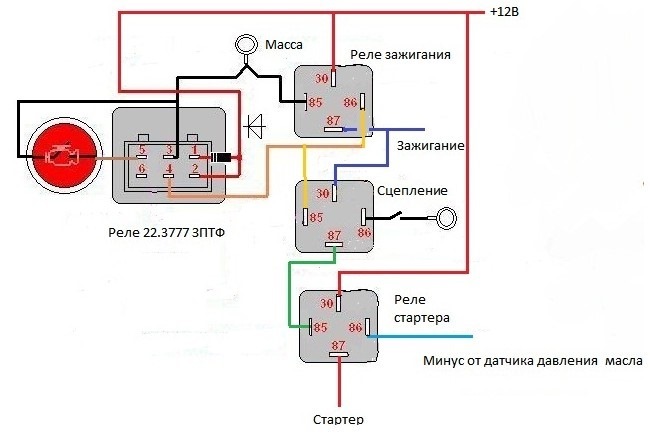

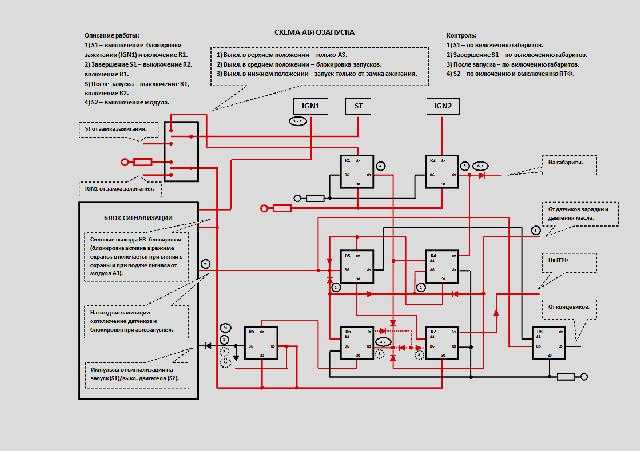

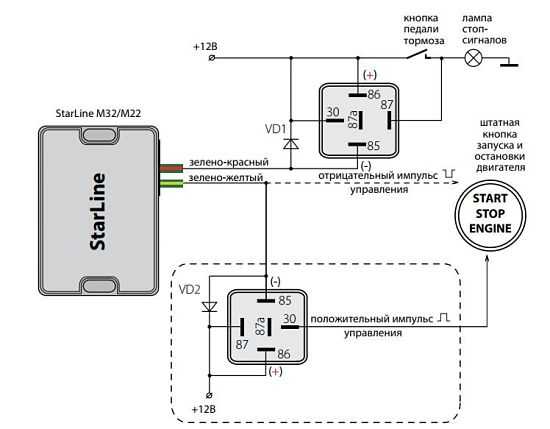

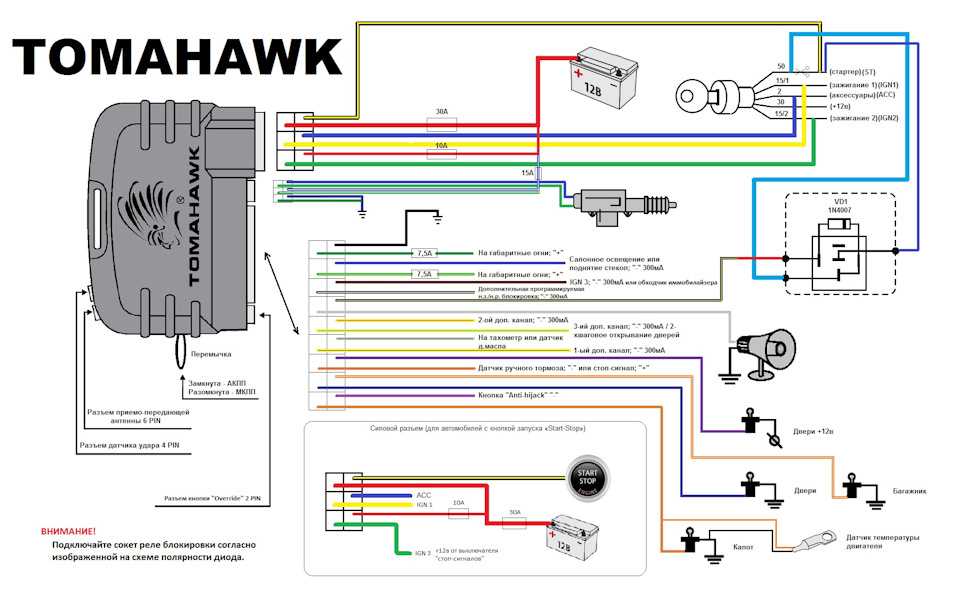

В данном примере будем выполнять подключать функцию автозапуска к автомобильному охранному комплексу StarLine A6.

Для подключения вам понадобятся:

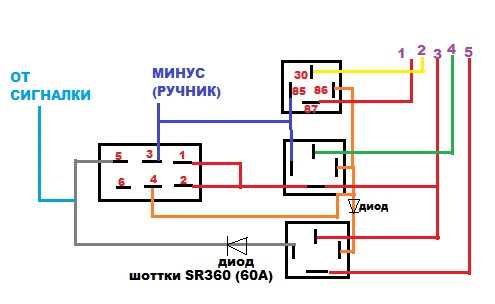

- Универсальные 4-х контактные реле – 2 шт

- Универсальные 6 –ти контактные реле (22.3777) – 1 шт

- Диоды шоттки SR360 (60А), аналог диода 1N5822 60А – 3 шт

Со сборкой схемы у вас проблем не должно возникнуть, единственным нюансом в этой истории есть низкая длительность импульса дополнительного канала на сигнализации StarLine A6 (0.6 сек.) или большой (10 сек.

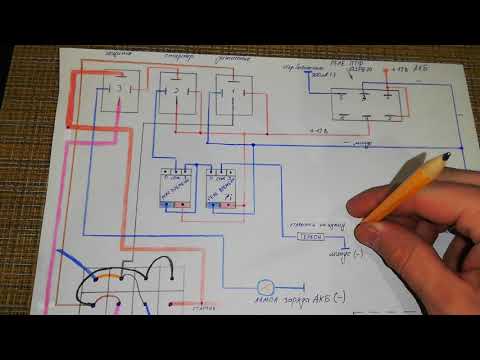

На следующих фото вы можете посмотреть, как выполнялась сборка и подключение.

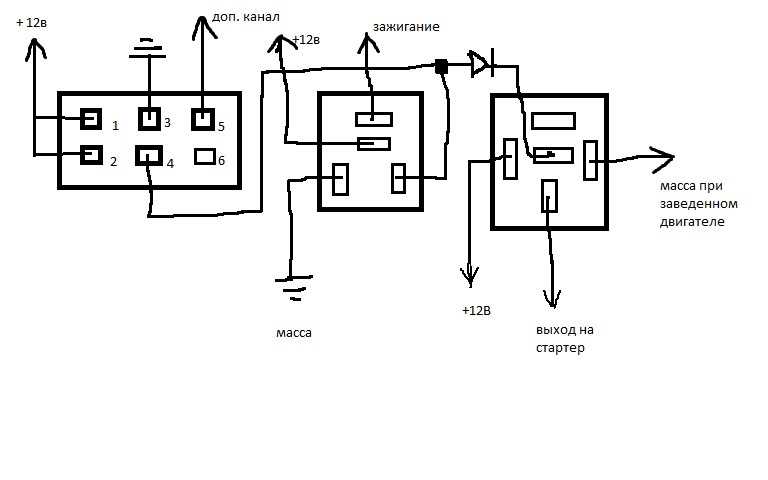

На фото показано подключение диодов на выход 85 реле стартера

Собранную схему прячем в нишу торпеды

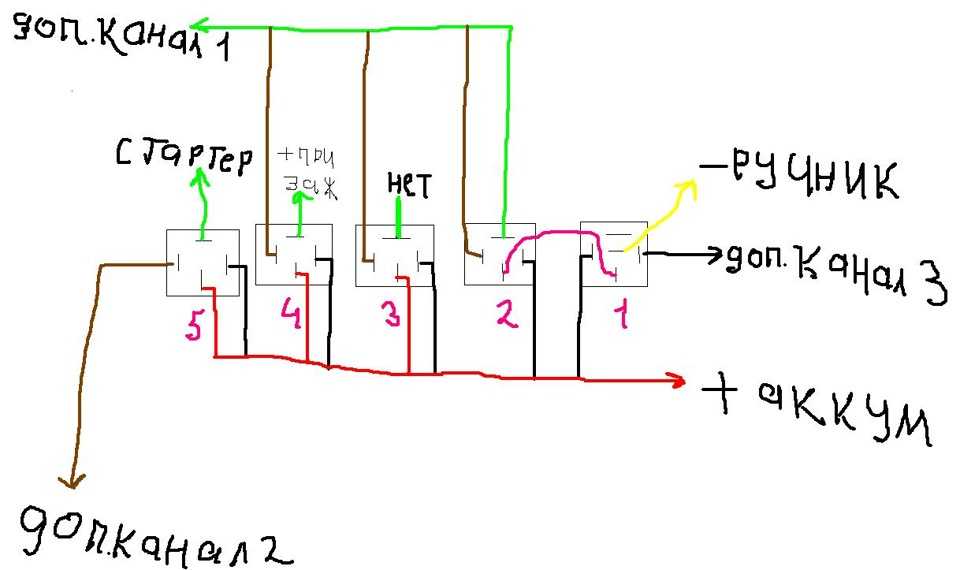

Стандартная программа сигнализации на 3-ем канале дает импульсный режим в 0.8 сек. первое нажатие кнопки включает зажигание, второе – стартер, только вот через 1,5 сек двигатель глохнет и зажигание выключается.

До перепрограммирования имеем

Реле 22.3777 подает на 4-й контакт +12 ток, когда на 5-ом контакте появится и пропадет минус, а реле 21. 3777 подает плюс на 4 лапку, как только на 5-й появится минус.

3777 подает плюс на 4 лапку, как только на 5-й появится минус.

После программирования

реле 22.3777 подает на 4-й контакт минус 12 вольт, когда на 5-ом контакте появится и пропадет минус, а реле 21.3777 подает минус на 4 лапку, как только на 5-й появится минус

Как результат имеем дистанционный запуск с трех нажатий, а на четвертое – глушим мотор. Положительный момент данной схемы заключается в наличии реле 22.3777, которое делает паузу для бензонасоса (пауза между 2 и 3 нажатием).

Видео работы самодельного автозапуска для двигателя автомобиля

Предыдущая статьяНа что указывает ошибка ошибка P1405 Opel Vectra B

Следующая статьяРасскажите, как снять штатную магнитолу на Kia Cee’d

ПОПУЛЯРНЫЕ СООБЩЕНИЯ

Adblockdetector

Как автоматизировать действия на веб-сайте с помощью автоматизации браузера

Одной из наиболее распространенных задач автоматизации браузера является автоматизация нажатия кнопки или ссылки на веб-странице. Нажатие кнопки используется для навигации по веб-сайту, подтверждения операций ввода данных, выбора ссылки на другую страницу или отмены навигации. Можно сказать, что нажатие кнопки — одна из самых важных операций для ручной или автоматической последовательности навигации в браузере.

Нажатие кнопки используется для навигации по веб-сайту, подтверждения операций ввода данных, выбора ссылки на другую страницу или отмены навигации. Можно сказать, что нажатие кнопки — одна из самых важных операций для ручной или автоматической последовательности навигации в браузере.

Существует множество сайтов, навигация по которым требует автоматизации, но которые также защищены паролем. Примеры включают банковский портал, сайт поставщика или торгового партнера и портал для клиентов. Автоматизируя процесс входа в систему и навигации по защищенному веб-сайту, можно избежать многих часов ручной обработки. Учетные данные сайта также могут оставаться защищенными, поскольку они никогда не вводятся вручную на веб-сайте. Это связано с тем, что решение RPA может хранить учетные данные, выполнять всю обработку сайта и регистрировать все взаимодействия с сайтом для соответствия требованиям.

Навигация по веб-сайту для загрузки файлов, загрузки файлов и ввода или извлечения данных — одно из основных применений инструмента RPA. Возможность перейти к выбранному элементу управления, прокрутить страницу вниз или определить, по каким ссылкам щелкнуть, — все это часть процесса записи шагов навигации по веб-сайту, которые необходимо выполнить. Однажды идентифицированные этапы автоматизации вводятся в связный и последовательный процесс автоматизации, который повторяется каждый день.

Возможность перейти к выбранному элементу управления, прокрутить страницу вниз или определить, по каким ссылкам щелкнуть, — все это часть процесса записи шагов навигации по веб-сайту, которые необходимо выполнить. Однажды идентифицированные этапы автоматизации вводятся в связный и последовательный процесс автоматизации, который повторяется каждый день.

При автоматической навигации по веб-приложению задача автоматизации зависит от производительности приложения и скорости Интернета. Процесс должен иметь возможность дождаться полной загрузки страницы веб-браузера, прежде чем продолжить работу. Обычно это делается путем ожидания загрузки страницы и последующей проверки правильности отображения информации на странице путем проверки HTML-кода текущей страницы, чтобы убедиться, что отображается нужная информация. После завершения загрузки задача автоматизации может быть продолжена. Мониторинг загрузки страниц также является хорошим способом проверки показателей производительности веб-сайта, фиксируя время загрузки и пороговые значения производительности и автоматически сообщая о проблемах соответствующим группам мониторинга приложений и сети.

Это отличное действие на веб-сайте для автоматизации повторяющихся задач ввода данных. Исходные данные могут поступать из другого экрана приложения или автоматически считываться из базы данных, файла Excel или файла CSV. Затем его можно автоматически ввести в онлайн-форму и принять информацию одним нажатием кнопки. Данные автозаполнения также можно использовать для проверки времени отклика онлайн-формы. Действия по автоматизации веб-сайта можно использовать как часть рабочего процесса тестирования качества веб-сайта или развертывания программного обеспечения или после внесения обновлений на веб-сайт.

Изображение

При запуске задачи автоматизации браузера дескриптор текущего окна доступен для управления окном или вкладкой, которая открыта в данный момент. Окно можно свернуть, развернуть или вывести на передний план по мере необходимости. Или, может быть, окно должно находиться в определенном месте, например, в верхнем левом углу экрана, а также должно иметь определенный размер. Всегда полезно сохранять атрибуты окна веб-браузера для последующего использования в задаче при принятии решений относительно отображаемого содержимого.

Всегда полезно сохранять атрибуты окна веб-браузера для последующего использования в задаче при принятии решений относительно отображаемого содержимого.

При выполнении задачи автоматизации браузера дескриптор текущего окна доступен для управления открытым в данный момент окном или вкладкой. Окно можно свернуть, развернуть или вывести на передний план по мере необходимости. Или, может быть, окно должно находиться в определенном месте, например, в верхнем левом углу экрана, а также должно иметь определенный размер. Всегда полезно сохранять атрибуты окна веб-браузера для последующего использования в задаче при принятии решений относительно отображаемого содержимого.

Развернуть сервер реестра

На этой странице содержится информация о размещении собственного реестра с использованием Реестр Docker с открытым исходным кодом. Для получения информации о Docker Hub, который предлагает размещенный реестр с дополнительными функциями, такими как команды, организации, веб- хуки, автоматические сборки и т.

д., см. Docker Hub.

Прежде чем вы сможете развернуть реестр, вам необходимо установить Docker на хост.

Реестр — это экземпляр образа реестра , работающий в Docker.

В этом разделе содержится основная информация о развертывании и настройке реестр. Полный список параметров конфигурации см. ссылка на конфигурацию.

Если у вас есть центр обработки данных с воздушным зазором, см. Соображения по поводу закрытых реестров.

Запустить локальный реестр

Для запуска контейнера реестра используйте следующую команду:

$ docker run -d -p 5000:5000 --restart=always --name реестр реестр:2

Теперь реестр готов к использованию.

Предупреждение

В этих первых нескольких примерах показаны конфигурации реестра, подходит только для тестирования. Готовый к работе реестр должен быть защищен TLS и в идеале должен использовать механизм контроля доступа. Продолжайте читать, а затем перейдите к руководству по настройке, чтобы развернуть готовый реестр.

Скопируйте образ из Docker Hub в свой реестр

Вы можете получить образ из Docker Hub и отправить его в свой реестр.

следующий пример тянет ubuntu: 16.04 образ из Docker Hub и повторно помечает его

как my-ubuntu , а затем помещает его в локальный реестр. Наконец, ubuntu:16.04

образы my-ubuntu удаляются локально, а образ my-ubuntu извлекается из локального реестра.Загрузите образ

ubuntu:16.04из Docker Hub.$ докер тянуть убунту: 16.04

Пометить образ как

localhost:5000/my-ubuntu. Это создает дополнительный тег для существующего изображения. Когда первая часть тега является именем хоста и port, Docker интерпретирует это как расположение реестра при отправке.$ тег докера ubuntu:16.04 localhost:5000/my-ubuntu

Поместите образ в локальный реестр, работающий по адресу

.

$ docker push localhost:5000/my-ubuntu

Удалить локально кэшированный

ubuntu:16.04илокальный хост: 5000/my-ubuntuimages, чтобы вы могли протестировать извлечение образа из вашего реестра. Этот не удаляет образlocalhost:5000/my-ubuntuиз реестра.$ образ докера удалить Ubuntu: 16.04 $ docker image удалить localhost: 5000/my-ubuntu

Извлеките образ

localhost:5000/my-ubuntuиз локального реестра.$ docker pull localhost:5000/my-ubuntu

Остановить локальный реестр

Чтобы остановить реестр, используйте ту же команду docker container stop , что и для любой другой

контейнер.

$ реестр остановки контейнера докеров

Чтобы удалить контейнер, используйте док-контейнер rm .

$ реестр остановки контейнера докеров && реестр контейнера докеров rm -v

Базовая конфигурация

Для настройки контейнера можно передать дополнительные или измененные параметры в докер запускает команду .

В следующих разделах приведены основные рекомендации по настройке реестра. Дополнительные сведения см. в справочнике по настройке реестра.

Автоматический запуск реестра

Если вы хотите использовать реестр как часть вашей постоянной инфраструктуры, вы

следует настроить его на автоматический перезапуск при перезапуске Docker или при выходе из него.

В этом примере используется флаг --restart always , чтобы установить политику перезапуска для

реестр.

$ докер запустить -d \ -p 5000:5000 \ --restart=всегда \ --имя реестра \ реестр: 2

Настроить опубликованный порт

Если вы уже используете порт 5000 или хотите запустить несколько локальных

реестры для разделения проблемных областей, вы можете настроить реестр

настройки порта. Этот пример запускает реестр на порту 5001 и также называет его -p — это порт хоста.

а вторая часть — это порт внутри контейнера. Внутри контейнера находится

реестр прослушивает порт

Внутри контейнера находится

реестр прослушивает порт 5000 по умолчанию.

$ докер запустить -d \ -p 5001:5000 \ --name реестр-тест \ реестр: 2

Если вы хотите изменить порт, который реестр прослушивает в контейнере, вы

можно использовать переменную среды REGISTRY_HTTP_ADDR , чтобы изменить ее. Эта команда

заставляет реестр прослушивать порт 5001 внутри контейнера:

$ докер запустить -d \ -e РЕГИСТР_HTTP_ADDR=0.0.0.0:5001 \ -p 5001:5001 \ --name реестр-тест \ реестр: 2

Настройка хранилища

Настроить место хранения

По умолчанию данные вашего реестра сохраняются в виде тома докера.

в файловой системе хоста. Если вы хотите сохранить содержимое реестра в определенном

расположение в файловой системе вашего хоста, например, если у вас есть SSD или SAN, подключенный к

определенного каталога, вы можете вместо этого использовать монтирование с привязкой. Связующее крепление

больше зависит от структуры файловой системы хоста Docker, но более производительный

во многих ситуациях. В следующем примере привязывается монтирование каталога хоста.

В следующем примере привязывается монтирование каталога хоста. /mnt/registry в контейнер реестра по адресу /var/lib/registry/ .

$ докер запустить -d \ -p 5000:5000 \ --restart=всегда \ --имя реестра \ -v /mnt/реестр:/var/lib/реестр \ реестр: 2

Настройка серверной части хранилища

По умолчанию реестр хранит свои данные в локальной файловой системе, независимо от того, используйте привязку или том. Вы можете хранить данные реестра в Amazon S3 ведро, Google Cloud Platform или другое серверное хранилище с помощью драйверы памяти. Для получения дополнительной информации см. варианты конфигурации хранилища.

Запустите доступный извне реестр

Запуск реестра, доступного только на localhost , имеет ограниченную полезность. В

чтобы сделать ваш реестр доступным для внешних хостов, вы должны сначала защитить

это с помощью TLS.

Этот пример расширен в разделе Запуск реестра как

сервис ниже.

Получить сертификат

В этих примерах предполагается следующее:

- URL вашего реестра:

https://myregistry.domain.com/. - Ваши настройки DNS, маршрутизации и брандмауэра разрешают доступ к хосту реестра. на порт 443.

- : Вы уже получили сертификат от центра сертификации (ЦС).

Если вместо этого вам был выдан промежуточный сертификат , см. использовать промежуточный сертификат.

Создайте каталог сертификатов

$ mkdir -p сертификаты

Скопируйте файлы

.crtи.keyиз ЦС всертификаты каталога. Следующие шаги предполагают, что файлы имеют именаdomain.crtидомен.ключ.Остановить реестр, если он в данный момент запущен.

$ реестр остановки контейнера докеров

Перезапустите реестр, направив его на использование сертификата TLS.

Эта команда

bind монтирует каталог

Эта команда

bind монтирует каталог certs/в контейнер по адресу/certs/и устанавливает переменные среды, которые сообщают контейнеру, где найтидомен.crtифайл domain.key. Реестр работает через порт 443, порт HTTPS по умолчанию.$ докер запустить -d \ --restart=всегда \ --имя реестра \ -v "$(pwd)"/сертификаты:/сертификаты \ -e РЕГИСТР_HTTP_ADDR=0.0.0.0:443 \ -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/domain.crt \ -e REGISTRY_HTTP_TLS_KEY=/certs/domain.key \ -p 443:443 \ реестр: 2

Клиенты Docker теперь могут извлекать данные из вашего реестра и отправлять их в ваш реестр, используя его внешний адрес. Следующие команды демонстрируют это:

$ докер тянуть убунту: 16.04 Тег $ docker ubuntu: 16.04 myregistry.domain.com/my-ubuntu $ docker push myregistry.domain.com/my-ubuntu $ docker pull myregistry.domain.com/my-ubuntu

Использовать промежуточный сертификат

Эмитент сертификата может предоставить вам промежуточный сертификат . В этом

В этом случае вы должны объединить свой сертификат с промежуточным сертификатом, чтобы

сформировать пакет сертификатов . Вы можете сделать это с помощью

В этом

В этом случае вы должны объединить свой сертификат с промежуточным сертификатом, чтобы

сформировать пакет сертификатов . Вы можете сделать это с помощью кошка команда:

cat domain.crt промежуточные сертификаты.pem > certs/domain.crt

Вы можете использовать пакет сертификатов так же, как вы используете файл domain.crt в

предыдущий пример.

Поддержка Let’s Encrypt

Реестр поддерживает использование Let’s Encrypt для автоматического получения сертификат, доверенный браузеру. Для получения дополнительной информации о Let’s Encrypt см. https://letsencrypt.org/как это работает/ и соответствующий раздел конфигурация реестра.

Использовать незащищенный реестр (только тестирование)

Можно использовать самозаверяющий сертификат или использовать наш реестр

ненадежно. Если вы не настроили проверку для самоподписанного

сертификат, это только для тестирования. См. запуск небезопасного реестра.

Запуск реестра как службы

Сервисы Swarm предоставляют несколько преимуществ по сравнению с автономные контейнеры. Они используют декларативную модель, что означает, что вы определяете желаемое состояние, и Docker работает, чтобы поддерживать ваш сервис в этом состоянии. Услуги обеспечить автоматическое масштабирование балансировки нагрузки, а также возможность контролировать распространение вашего сервиса, среди других преимуществ. Услуги также позволяют хранить конфиденциальные данные, такие как сертификаты TLS, в секреты.

Серверная часть хранилища, которую вы используете, определяет, используете ли вы полностью масштабируемую службу. или услуга либо только с одним узлом, либо с ограничением узла.

Если вы используете драйвер распределенного хранилища, такой как Amazon S3, вы можете использовать полностью копируемый сервис. Каждый воркер может писать в серверную часть хранилища не вызывая конфликтов записи.

Если вы используете локальную привязку или том, каждый рабочий узел записывает в свой собственное место хранения, что означает, что каждый реестр содержит разные набор данных.

Вы можете решить эту проблему, используя службу с одной репликой и

ограничение узла, чтобы гарантировать, что только один рабочий процесс пишет в привязку

устанавливать.

Вы можете решить эту проблему, используя службу с одной репликой и

ограничение узла, чтобы гарантировать, что только один рабочий процесс пишет в привязку

устанавливать.

В следующем примере реестр запускается как служба с одной репликой, т.е. доступен на любом узле роя через порт 80. Предполагается, что вы используете тот же Сертификаты TLS, как в предыдущих примерах.

Сначала сохраните сертификат TLS и ключ как секреты:

$ docker secret create domain.crt certs/domain.crt $ docker secret создать сертификаты домена.ключ/домен.ключ

Затем добавьте метку к узлу, на котором вы хотите запустить реестр.

Чтобы получить имя узла, используйте узел докера ls . Замените имя вашего узла на node1 ниже.

$ docker node update --label-add register=true node1

Далее создайте службу, предоставив ей доступ к двум секретам и ограничив

он будет работать только на узлах с меткой Registration=true . Помимо ограничения,

вы также указываете, что одновременно должна работать только одна реплика.

пример bind-mounts

Помимо ограничения,

вы также указываете, что одновременно должна работать только одна реплика.

пример bind-mounts /mnt/registry на узле swarm в /var/lib/registry/ внутри контейнера. Монтирование Bind опирается на уже существующий исходный каталог,

поэтому убедитесь, что /mnt/registry существует на node1 . Возможно, вам потребуется создать его перед

запустив следующую службу докеров , создайте команду .

По умолчанию секреты монтируются в службу по адресу /run/secrets/<имя-секрета> .

$ создание службы докеров \ --имя реестра \ --секретный домен.crt \ --secret домен.ключ \ --constraint 'node.labels.registry==true' \ --mount type=bind,src=/mnt/registry,dst=/var/lib/registry \ -e РЕГИСТР_HTTP_ADDR=0.0.0.0:443 \ -e REGISTRY_HTTP_TLS_CERTIFICATE=/run/secrets/domain.crt \ -e REGISTRY_HTTP_TLS_KEY=/run/secrets/domain.key \ --опубликовать опубликовано=443,цель=443 \ --реплики 1 \ реестр: 2

Вы можете получить доступ к сервису через порт 443 любого узла роя. Докер отправляет

запросы к узлу, на котором работает служба.

Докер отправляет

запросы к узлу, на котором работает служба.

Вопросы балансировки нагрузки

Можно использовать балансировщик нагрузки для распределения нагрузки, завершения TLS или обеспечить высокую доступность. Пока настройка полной балансировки нагрузки не рамки этого документа, есть несколько соображений, которые могут сделать процесс более гладкий.

Наиболее важным аспектом является то, что кластер реестров с балансировкой нагрузки должен делитесь одними и теми же ресурсами. Для текущей версии реестра это означает следующее должно быть одинаковым:

- Драйвер хранилища

- HTTP-секрет

- Кэш Redis (если настроен)

Различия в любом из вышеперечисленных вызовов вызывают проблемы с обслуживанием запросов.

Например, если вы используете драйвер файловой системы, все экземпляры реестра

должен иметь доступ к тому же корню файловой системы, на

такая же машина. Для других драйверов, таких как S3 или Azure, они должны быть

доступ к одному и тому же ресурсу и совместное использование идентичной конфигурации. HTTP Secret координирует загрузку, поэтому он также должен быть одинаковым для всех

экземпляры. Настройка различных экземпляров Redis работает (в то время

записи), но не является оптимальным, если экземпляры не являются общими, потому что

больше запросов направляется на серверную часть.

HTTP Secret координирует загрузку, поэтому он также должен быть одинаковым для всех

экземпляры. Настройка различных экземпляров Redis работает (в то время

записи), но не является оптимальным, если экземпляры не являются общими, потому что

больше запросов направляется на серверную часть.

Правильные заголовки очень важны. Для всех ответов на любой

запрос в пространстве URL «/v2/», Docker-Distribution-API-Version заголовок должен иметь значение «registry/2.0» даже для ответа 4xx.

Этот заголовок позволяет движку Docker быстро разрешать области аутентификации.

и при необходимости вернуться к реестрам версии 1. Подтверждение того, что это настроено

правильно может помочь избежать проблем с откатом.

Точно так же вы должны убедиться, что правильно отправляете X-Forwarded-Proto , X-Forwarded-For и Host заголовки на их «клиентскую сторону»

ценности. Если этого не сделать, обычно проблема с реестром перенаправляется на внутренний

имена хостов или переход с https на http.

Надлежащим образом защищенный реестр должен возвращать 401 при попадании в конечную точку «/v2/».

без учетных данных. Ответ должен включать WWW-Authenticate задача, предоставляя рекомендации по аутентификации, например, с помощью базовой аутентификации

или сервис токенов. Если балансировщик нагрузки имеет проверки работоспособности, рекомендуется

чтобы настроить его так, чтобы он считал ответ 401 здоровым, а любой другой — неработающим.

Это защищает ваш реестр, гарантируя, что проблемы конфигурации с

проверка подлинности не раскрывает случайно незащищенный реестр. Если вы

использование менее сложного балансировщика нагрузки, такого как Amazon Elastic Load.

Балансировщик, который не позволяет изменить код ответа работоспособности, работоспособность

проверки могут быть направлены на «/», который всегда возвращает 200 ОК ответ.

Ограничение доступа

За исключением реестров, работающих в защищенных локальных сетях, реестры всегда должны

ввести ограничения доступа.

Собственная базовая аутентификация

Самый простой способ добиться ограничения доступа — использовать базовую аутентификацию.

(это очень похоже на базовый механизм аутентификации других веб-серверов).

В этом примере используется собственная базовая аутентификация с использованием htpasswd для хранения

секреты.

Предупреждение : Вы не можете использовать аутентификацию со схемами аутентификации, которые отправляют учетные данные в виде открытого текста. Вы должны сначала настройте TLS для аутентификация для работы.

Создать файл паролей с одной записью для пользователя

testuserс паролемтестовый пароль:$ mkdir авторизация $ докер запустить \ --entrypoint htpasswd \ httpd:2 -Bbn testuser testpassword > auth/htpasswd

В Windows убедитесь, что выходной файл правильно закодирован:

docker run --rm --entrypoint htpasswd httpd:2 -Bbn testuser testpassword | Set-Content-Кодировка ASCII auth/htpasswd

Остановить реестр.

$ реестр остановки контейнера докеров

Запустите реестр с базовой проверкой подлинности.

$ докер запустить -d \ -p 5000:5000 \ --restart=всегда \ --имя реестра \ -v "$(пароль)"/аутентификация:/аутентификация \ -e "REGISTRY_AUTH=htpasswd" \ -e "REGISTRY_AUTH_HTPASSWD_REALM=область реестра" \ -e REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd \ -v "$(pwd)"/сертификаты:/сертификаты \ -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/domain.crt \ -e REGISTRY_HTTP_TLS_KEY=/certs/domain.key \ реестр: 2

Попробуйте извлечь образ из реестра или отправить образ в реестр. Эти команды не работают.

Войдите в реестр.

$ вход в докер myregistrydomain.com:5000

Введите имя пользователя и пароль из первого шага.

Проверьте, что теперь вы можете извлечь образ из реестра или отправить образ в реестр.

Ошибки X509 : X509ошибки обычно указывают на то, что вы пытаетесь использовать самоподписанный сертификат без правильной настройки демона Docker.

См. запуск небезопасного реестра.

Более продвинутая аутентификация

Возможно, вы захотите использовать более продвинутые реализации базовой аутентификации, используя прокси перед реестром. Смотрите список рецептов.

Реестр также поддерживает делегированную аутентификацию, которая перенаправляет пользователей на конкретный доверенный сервер токенов. Этот подход более сложен в настройке и имеет смысл только в том случае, если вам нужно полностью настроить ACL и вам нужно больше контроля над интеграция реестра в вашу глобальную авторизацию и аутентификацию системы. Обратитесь к следующей справочной информации и информация о конфигурации здесь.

Этот подход требует от вас реализации собственной системы аутентификации или использовать стороннюю реализацию.

Разверните реестр с помощью файла Compose

Если ваш вызов реестра расширен, может быть проще использовать Docker

создать файл для его развертывания, а не полагаться на конкретный запуск докера призыв. Используйте следующий пример

Используйте следующий пример docker-compose.yml в качестве шаблона.

:

перезапуск: всегда

изображение: реестр: 2

порты:

- 5000:5000

среда:

REGISTRY_HTTP_TLS_CERTIFICATE: /certs/domain.crt

REGISTRY_HTTP_TLS_KEY: /certs/domain.key

REGISTRY_AUTH: htpasswd

REGISTRY_AUTH_HTPASSWD_PATH: /auth/htpasswd

REGISTRY_AUTH_HTPASSWD_REALM: Область реестра

тома:

- /путь/данные:/var/lib/реестр

- /путь/сертификаты:/сертификаты

- /путь/авторизация:/авторизация

Замените /путь каталогом, который содержит сертификаты / и auth/.

каталоги.

Запустите реестр, выполнив следующую команду в каталоге, содержащем

файл docker-compose.yml :

$ docker-compose up -d

Рекомендации для реестров с воздушным разрывом

Вы можете запустить реестр в среде без подключения к Интернету. Однако, если вы полагаетесь на какие-либо изображения, которые не являются локальными, вам необходимо учитывать следующее:

Возможно, вам потребуется создать том данных вашего локального реестра на подключенном хост, на котором вы можете запустить

docker pull, чтобы получить любые доступные изображения удаленно, а затем перенесите том данных реестра в изолированную сеть.

Некоторые образы, например официальные базовые образы Microsoft Windows, не поддерживаются. распространяемый. Это означает, что когда вы отправляете изображение на основе одного из этих изображения в ваш личный реестр, нераспространяемые слои вместо нажимаются, но всегда извлекаются из их авторизованного местоположения. Это отлично для хостов, подключенных к Интернету, но не в конфигурации с воздушным зазором.

Вы можете настроить демон Docker, чтобы разрешить отправку нераспространяемых слоев в частные реестры. Это полезно только в установках с воздушным зазором в присутствии нераспространяемые образы или в ситуациях с крайне ограниченной пропускной способностью. Вы несете ответственность за соблюдение условий использовать для нераспространяемых слоев.

Отредактируйте файл

daemon.json, который находится в/etc/docker/в Linux. hosts иC:\ProgramData\docker\config\daemon.на Windows Server. Предполагая, что файл ранее был пустым, добавьте следующее содержимое: json

json { "разрешить нераспространяемые артефакты": ["myregistrydomain.com:5000"] }Значение представляет собой массив адресов реестра, разделенных запятыми.

Сохраните и закройте файл.

Перезапустите Docker.

Перезапустите реестр, если он не запускается автоматически.

При отправке изображений в реестры в списке их нераспространяемые слои помещаются в реестр.

Предупреждение : Нераспространяемые артефакты обычно имеют ограничения на как и где они могут распространяться и делиться. Используйте эту функцию только отправлять артефакты в частные реестры и убедиться, что вы находитесь в соблюдение любых условий, касающихся перераспределяемых нераспространяемых артефакты.

д., см. Docker Hub.

д., см. Docker Hub.

Эта команда

bind монтирует каталог

Эта команда

bind монтирует каталог  Вы можете решить эту проблему, используя службу с одной репликой и

ограничение узла, чтобы гарантировать, что только один рабочий процесс пишет в привязку

устанавливать.

Вы можете решить эту проблему, используя службу с одной репликой и

ограничение узла, чтобы гарантировать, что только один рабочий процесс пишет в привязку

устанавливать.

См. запуск небезопасного реестра.

См. запуск небезопасного реестра.

json

json