Основы информационной безопасности — тест 15

Главная / Безопасность / Основы информационной безопасности / Тест 15

Упражнение 2:

Номер 1

На законодательном уровне информационной безопасности особенно важны:

Ответ:

(1) направляющие и координирующие меры

(2) ограничительные меры

(3) меры по обеспечению информационной независимости

Номер 2

Самым актуальным из стандартов безопасности является:

Ответ:

(1) «Оранжевая книга»

(2) рекомендации X.800

(3) «Общие критерии»

Элементом процедурного уровня ИБ является:

Ответ:

(1) логическая защита

(2) техническая защита

(3) физическая защита

Упражнение 3:

Номер 1

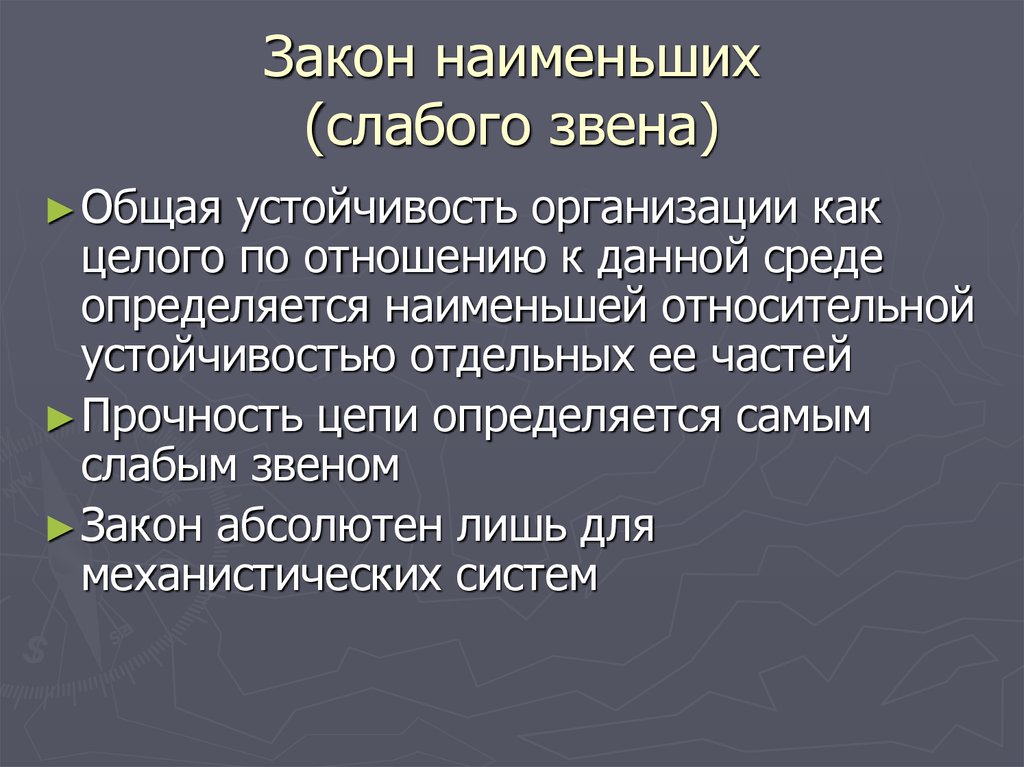

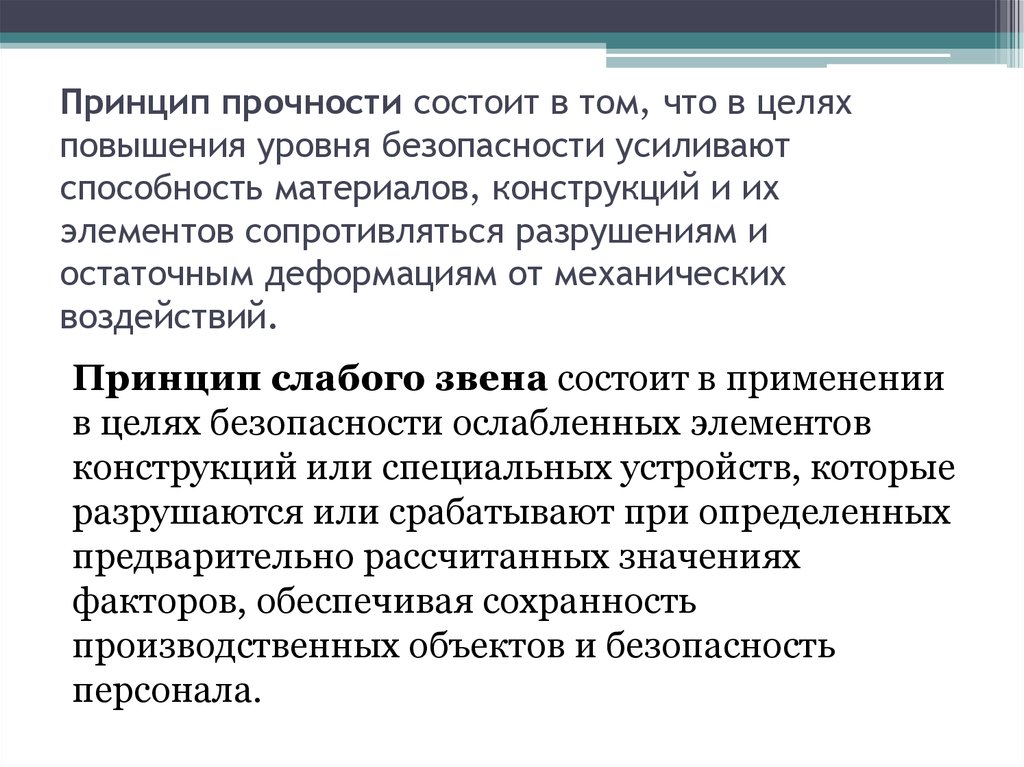

Принцип усиления самого слабого звена можно переформулировать как:

Ответ:

(1) принцип равнопрочности обороны

(2) принцип удаления слабого звена

(3) принцип выявления главного звена, ухватившись за которое, можно вытянуть всю цепь

Номер 2

Из принципа разнообразия защитных средств следует, что:

Ответ:

(1) в разных точках подключения корпоративной сети к Internet необходимо устанавливать разные межсетевые экраны

(2) каждую точку подключения корпоративной сети к Internet необходимо защищать несколькими видами средств безопасности

(3) защитные средства нужно менять как можно чаще

Номер 3

С информацией о новых уязвимых местах достаточно знакомиться:

Ответ:

(1) раз в день

(2) раз в неделю

(3) при получении очередного сообщения по соответствующему списку рассылки

Упражнение 4:

Номер 1

Нужно ли включать в число ресурсов по информационной безопасности серверы с законодательной информацией по данной тематике:

Ответ:

(1) да, поскольку обеспечение информационной безопасности — проблема комплексная

(2) нет, поскольку информационная безопасность — техническая дисциплина

(3) не имеет значения, поскольку если что-то понадобится, это легко найти

Номер 2

Нужно ли включать в число ресурсов по информационной безопасности серверы с информацией органов лицензирования и сертификации по данной тематике:

Ответ:

(1)

(2) нет, поскольку реально используемые продукты все равно не могут быть сертифицированы

(3) не имеет значения, поскольку если информация о лицензиях или сертификатах понадобится, ее легко найти

Номер 3

Нужно ли включать в число ресурсов по информационной безопасности серверы с информацией о методах использования уязвимостей:

Ответ:

(1) да, поскольку знание таких методов помогает ликвидировать уязвимости

(2) нет, поскольку это плодит новых злоумышленников

(3) не имеет значения, поскольку если информация об использовании уязвимостей понадобится, ее легко найти

Упражнение 5:

Номер 1

Информационная безопасность - это дисциплина:

Ответ:

(1) комплексная

(2) техническая

(3) программистская

Номер 2

В число уровней, на которых группируются меры обеспечения информационной безопасности, входят:

Ответ:

(1) законодательный

(2) исполнительный

(3) судебный

Номер 3

Обеспечение информационной безопасности зависит от:

Ответ:

(1) руководства организаций

(2) системных и сетевых администраторов

(3) пользователей

Номер 1

Программно-технические меры безопасности подразделяются на:

Ответ:

(1) превентивные, препятствующие нарушениям информационной безопасности

(2) меры обнаружения нарушений

(3) меры воспроизведения нарушений

Номер 2

Сервисы безопасности подразделяются на:

Ответ:

(1) глобализующие, расширяющие зону поиска нарушителя

(2) локализующие, сужающие зону воздействия нарушений

(3) буферизующие, сглаживающие злоумышленную активность

Номер 3

Программно-технические меры безопасности подразделяются на:

Ответ:

(1) меры по прослеживанию нарушителя

(2) меры наказания нарушителя

(3) меры восстановления режима безопасности

Главная / Безопасность / Основы информационной безопасности / Тест 15

Ответы: Ответы на тест — Тур-инфо

Тест защита информации ответы

К какому типу протоколов относится протокол SSL?

К протоколам прямой аутентификаци

X К протоколам автономной аутентификации

К протоколам установления защищенной связи на сетевом уровне

К протоколам непрямой аутентификации

В чем сущность комплексного подхода к защите информации?

В использовании комплексных систем защиты информации

В привлечении к защите информации коллектива квалифицированных экспертов

В использовании комплекса защитных мер

X Защита информации? это постоянный процесс, проводимый с использованием всех существующих методов и средств

Что не относится к динамическим (поведенческим) биометрическим характеристикам?

X Термограмма лица, шеи и верхней части груди

Клавиатурный «почерк»

Тембр голоса

Рукописная подпись

Что такое информационная безопасность?

X Состояние защищенности информационной среды объекта

Деятельность по созданию безопасных информационных систем

Деятельность по обеспечению защищенности информации

Деятельность по предотвращению утечки информации, непреднамеренного и несанкционированного воздействия на информацию

Что понимается под затенением файла с паролями пользователей?

X Запрет доступа к файлу для непривилегированных пользователей

Перенос на защищенный от несанкционированного чтения носитель

Замена * символов паролей

Запрет доступа к файлу для любых процессов

Какая из криптосистем не используется в системах электронной подписи?

Эллиптических кривых

X Диффи-Хеллмана

Эль-Гамаля

RSA

В каком из симметричных криптоалгоритмов может потребоваться расширение открытого текста?

Одноалфавитная подстановка

Гаммирование

Многоалфавитная подстановка

X Перестановка

Что относится к локальному уровню правового регулирования информационной безопасности?

Принятие государственных стандартов

Принятие постановлений правительства

X Утверждение перечня сведений, составляющих коммерческую тайну

Принятие федеральных законов

Какие виды антивирусных программ принципиально могут обнаруживать только уже известные вредоносные программы?

Эвристические анализаторы

Инспекторы (ревизоры)

X Сканеры

Мониторы (сторожа)

Вакцины

Какой из режимов криптосистемы DES может использоваться для проверки целостности шифра?

Электронной кодовой книги

X Сцепления блоков шифра

Обратной связи по выходу

Выработки имитовставки

Что не относится к аппаратным средствам защиты информации?

X Средства контроля и управления доступом

Устройства криптографической защиты данных

Устройства хранения данных для аутентификации пользователей

Устройства стирания информации на магнитных дисках

Что не может использоваться при биометрической аутентификации?

Отпечатки пальцев

X Температура тела

Геометрическая форма руки

Тембр голоса

Все указанные параметры могут использоваться

На чем основана возможность внедрения вирусов в документы Microsoft Office?

На недокументированности формата документов

X На возможности добавления к документу автоматически выполняющихся макросов

На возможности включения в документ объектов

На возможности включения в состав документа макросов

Какие вычеты по модулю n входят в приведенный набор вычетов по модулю n?

Не являющиеся взаимно простыми с n

X Являющиеся взаимно простыми с n

Являющиеся простыми

Все вычеты по модулю n входят в приведенный набор вычетов

На каком уровне модели OSI обеспечивается защита сообщений в протоколе SSL?

На прикладном

На канальном

X На сеансовом

На сетевом

Что нельзя отнести к свойствам вредоносных программ?

Ассоциация себя с другими файлами

Изменение кода других программ в оперативной памяти

Скрытие признаков своего присутствия

X Копирование файлов

Для чего предназначена программа syskey в ОС Windows?

Для генерации системного ключа

Для шифрования файла SAM

X Для шифрования хешей паролей пользователей

Для выбора способа шифрования паролей пользователей

Какой из криптоалгоритмов является алгоритмом потокового шифрования?

AES

DES

X RC4

RC2

Что относится к косвенным каналам утечки информации?

Внедрение вредоносных программ

Подключение к линии передачи данных для перехвата информации

Вход в систему под чужим именем

X Перехват информации по каналу ПЭМИН

Какой протокол относится к протоколам прямой аутентификации?

Kerberos

X CHAP

SSL

RADIUS

Что не относится к функциям хеширования?

MD5

X ГОСТ Р 34. 10-2012

10-2012

ГОСТ Р 34.11-2012

SHA-1

Как генерируется ключ шифрования файла в шифрующей файловой системе Windows?

Ключ выводится из идентификатора безопасности пользователя (SID)

Ключ выводится из пароля пользователя

X Ключ генерируется случайно

Ключ выводится из пароля и идентификатора безопасности пользователя (SID)

Где хранятся хеши паролей пользователей в современных версиях ОС Unix (например, в Linux)?

В файле /etc/hash

В файле /etc/passwd

В файле /usr/bin/passwd

X В файле /etc/shadow

Зачем в учетной записи пользователя может храниться случайное значение?

X Для исключения возможности установления факта совпадения паролей пользователей с разными правами

Для упрощения администрирования

Чтобы нельзя было восстановить пароль

Для увеличения стойкости функции хеширования

Какие из алгоритмов не относятся к симметричным криптоалгоритмам?

DESX

X SHA

ГОСТ 28147-89

RC5

Что не относится к понятию профессиональная тайна?

Адвокатская тайна

X Тайна следствия

Тайна завещания

Врачебная тайна

Что не относится к функциям безопасности программы BIOS Setup?

Установка пароля на загрузку операционной системы

X Задание ключа шифрования системной памяти

Изменение порядка использования устройств внешней памяти при загрузке ОС

Установка пароля на изменение настроек BIOS

Что является эталонной характеристикой при аутентификации по клавиатурному почерку или «росписи» мышью?

X Темп ввода

Другое

Время, затраченное на ввод

Ключевая фраза или рисунок

Что не является назначением аудита событий безопасности в компьютерной системе?

Подтверждение факта, источника и возможной причины нарушения политики безопасности

X Облегчение администрирования безопасности компьютерной системы

Немедленная реакция на совершении критичных для информационной безопасности действий

Обнаружение подготовки к совершению неправомерных действий нарушителем

Для чего используется открытый ключ в асимметричных криптосистемах?

X Для шифрования данных и проверки электронной подписи

Для расшифрования данных и проверки электронной подписи

Для расшифрования данных и вычисления электронной подписи

Для шифрования данных и вычисления электронной подписи

Если Ek и Dk? функции шифрования (расшифрования) криптосистемы DES с ключом k, то какая запись соответствует шифрованию в криптосистеме DESX (+ означает операцию сложения по модулю 2, а P? открытый текст)?

E(k1+k+k2)(P)

X k1+Ek(P+k2)

Dk2(Ek(Dk1(P)))

Ek1(Dk(Ek2(P)))

Что не относится к требованиям доверия к безопасности?

Проведение функционального тестирования объекта оценки

Требования к составу документации

Требования к качеству проектирования объекта оценки

X Строгая аутентификация субъекта

Что такое модель «рукопожатия»?

Аутентификация пользователя, основанная на одноразовых паролях

Аутентификация пользователя, основанная на биометрии

X Аутентификация пользователя, основанная на знании им правила выработки ответа на случайный запрос

Аутентификация пользователя, основанная на применении элементов аппаратного обеспечения

Какие методы и средства защиты информации являются обязательными в любой системе защиты?

Инженерно-технические

Криптографические

X Организационные

Программно-аппаратные

Что является основным критерием при выборе элемента аппаратного обеспечения для аутентификации пользователей?

X Сложность копирования

Стоимость изготовления

Скорость считывания ключевой информации

Объем памяти и наличие микропроцессора

В чем разница между протоколами AH и ESP в IPSec?

Существенного различия нет

AH предназначен для защиты целостности данных пакета, а ESP? их конфиденциальности

AH предназначен для защиты конфиденциальности заголовка пакета, а ESP? его данных

X AH предназначен для защиты целостности адресной части и данных пакета, а ESP? конфиденциальности его данных

Какие требования к значению числа N (в вызове сервера) предъявляются в протоколе CHAP?

X N должно быть уникальным и непредсказуемым

N должно быть непредсказуемым

N должно быть неповторяющимся

N должно быть случайным

Какой из протоколов не может применяться для построения VPN?

X PPP

L2TP

IPSec в туннельном режиме

PPTP

Как должны храниться пароли в базе учетных записей?

В открытом виде

Защищенные помехоустойчивым кодом

В зашифрованном виде

X В хешированном виде

Что не относится к требованиям уровня безопасности C2, в соответствии с «оранжевой книгой»?

Возможность аудита событий безопасности

X Мандатное разграничение доступа к объектам

Дискреционное разграничение доступа к объектам

Исключение возможности использования объектов одного процесса со стороны других

Что такое удостоверяющий центр?

Орган, осуществляющий резервное копирование криптографических ключей

X Орган, выдающий сертификаты открытых ключей пользователей

Орган, создающий секретные ключи пользователей

Орган, занимающийся проверкой электронной подписи под документами

Какая модель разграничения доступа к объектам реализована в ОС Windows?

Смешанная (дискреционная и мандатная)

Мандатная

Ролевая

X Дискреционная

Какое из действий администратора системы является потенциально опасным с точки зрения внедрения вредоносных программ?

Изменение привилегий пользователя

Редактирование реестра

Удаление учетной записи пользователя

X Работа в Интернете

Добавление учетной записи пользователя

Что относится к двухфакторной аутентификации?

X Использование устройства и секрета (PINа) для доступа к этому устройству

Аутентификация на основе модели «запрос-отклик»

Использование двух паролей: одного на вход в систему и другого для доступа к конфиденциальным ресурсам

Использование двух биометрических характеристик

Где хранится информация об ограничениях на возможности работы локального пользователя операционной системы Windows?

X В разделе HKEY_CLASSES_ROOT реестра

В Active Directory

В файле windows. ini

ini

В разделе HKEY_CURRENT_USER реестра

В файле system. ini

В чем недостатки шифров одноалфавитной подстановки?

В сохранении частотных характеристик открытого текста в шифротексте

В относительно небольшом числе различных ключей

В необходимости расширения открытого текста, что снижает стойкость шифра

X В относительно небольшом числе различных ключей и в сохранении частотных характеристик открытого текста в шифротексте

От какой угрозы не защищает электронная подпись?

Нарушения целостности

X Нарушения конфиденциальности

Нарушения подлинности (авторства)

Какая функция называется однонаправленной?

Функция, направленная в одну сторону

Функция асимметричного шифрования

Функция, для которой не существует обратной

X Функция, обратная к которой вычисляется гораздо сложнее, чем исходная функция

Для чего используется закрытый ключ в асимметричных криптосистемах?

Для проверки электронной подписи

Для шифрования данных и проверки электронной подписи

X Для расшифрования данных и вычисления электронной подписи

Для шифрования данных

Его данных x AH предназначен для защиты целостности адресной части и данных пакета, а ESP.

Studizba. com

08.08.2020 3:10:38

2020-08-08 03:10:38

Источники:

Https://studizba. com/files/metody-i-sredstva-zaschity-informacii/answers/288134-otvety-na-test. html

ТЕСТ «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ», Ответы к тесту — Информационная безопасность и защита информации » /> » /> .keyword { color: red; }

Тест защита информации ответы

1. В число граней, позволяющих структурировать средства достижения информационной безопасности, входят:

A) меры обеспечения целостности;

B) административные меры;

C) меры обеспечения конфиденциальности.

2. Дублирование сообщений является угрозой:

3. Вредоносное ПО Melissa подвергает атаке на доступность:

A) системы электронной коммерции;

B) геоинформационные системы;

C) системы электронной почты.

4. Выберите вредоносную программу, которая открыла новый этап в развитии данной области.

5. Самыми опасными источниками внутренних угроз являются:

A) некомпетентные руководители;

B) обиженные сотрудники;

C) любопытные администраторы.

6. Среди нижеперечисленных выделите главную причину существования многочисленных угроз информационной безопасности.

A) просчеты при администрировании информационных систем;

B) необходимость постоянной модификации информационных систем;

C) сложность современных информационных систем.

7. Агрессивное потребление ресурсов является угрозой:

- 8. Программа Melissa — это:

- а) бомба;

9. Для внедрения бомб чаще всего используются ошибки типа:

A) отсутствие проверок кодов возврата;

B) переполнение буфера;

C) нарушение целостности транзакций.

10. Окно опасности появляется, когда:

A) становится известно о средствах использования уязвимости;

B) появляется возможность использовать уязвимость;

C) устанавливается новое ПО.

11 .Среди ниже перечисленных отметьте две троянские программы:

12. Уголовный кодекс РФ не предусматривает наказания за:

A) создание, использование и распространение вредоносных программ;

B) ведение личной корреспонденции на производственной технической базе;

C) нарушение правил эксплуатации информационных систем.

13. Под определение средств защиты информации, данное в Законе «О государственной тайне», подпадают:

A) средства выявления злоумышленной активности;

B) средства обеспечения отказоустойчивости;

C) средства контроля эффективности защиты информации.

14. Уровень безопасности В согласно «Оранжевой книге» характеризуется:

A) произвольным управлением доступом;

B) принудительным управлением доступом;

C) верифицируемой безопасностью.

15. В число классов требований доверия безопасности «Общих критериев» входят:

B) оценка профиля защиты;

16. Согласно «Оранжевой книге» политика безопасности включает в себя следующие элементы:

A) периметр безопасности;

B) метки безопасности;

C) сертификаты безопасности.

17. Согласно рекомендациям Х.800 выделяются следующие сервисы безопасности:

A) управление квотами;

B) управление доступом;

18. Уровень безопасности А согласно «Оранжевой книге» характеризуется:

A) произвольным управлением доступом;

B) принудительным управлением доступом;

C) верифицируемой безопасностью.

19. Согласно рекомендациям Х.800 аутентификация может быть реализована на:

A) сетевом уровне;

B) транспортном уровне;

C) прикладном уровне.

20. В число целей политики безопасности верхнего уровня входят:

A) решение сформировать или пересмотреть комплексную программу безопасности;

B) обеспечение базы для соблюдения законов и правил;

C) обеспечение конфиденциальности почтовых сообщений.

21. В число целей политики безопасности верхнего уровня входят:

A) управление рисками;

B) определение ответственных за информационные сервисы;

C) определение мер наказания за нарушения политики безопасности.

22. В рамках политики безопасности нижнего уровня осуществляются:

A) стратегическое планирование;

B) повседневное администрирование;

C) отслеживание слабых мест защиты.

23. Политика безопасности строится на основе:

A) общих представлений об ИС организации;

B) изучения политик родственных организаций;

C) анализа рисков.

24. В число целей политики безопасности верхнего уровня входят:

A) формулировка административных решений по важнейшим аспектам реализации программы безопасности;

B) выбор методов аутентификации пользователей;

C) обеспечение базы для соблюдения законов и правил.

25. Риск является функцией:

A) размера возможного ущерба;

B) числа пользователей информационной системы;

C) уставного капитала организации.

26. В число этапов управления рисками входят:

A) идентификация активов;

B) ликвидация пассивов;

C) выборобъектов оценки.

27. Первый шаг в анализе угроз — это:

A) идентификация угроз;

B) аутентификация угроз;

C) ликвидация угроз.

28. Управление рисками включает в себя следующие виды деятель ности:

A) определение ответственных за анализ рисков;

B) оценка рисков;

C) выбор эффективных защитных средств.

29. Оценка рисков позволяет ответить на следующие вопросы:

A) чем рискует организация, используя информационную систе му?

B) чем рискуют пользователи информационной системы?

C) чем рискуют системные администраторы?

30. В число классов мер процедурного уровня входят:

В число классов мер процедурного уровня входят:

A) поддержание работоспособности;

B) поддержание физической формы;

C) физическая защита.

31. В число принципов управления персоналом входят:

A) минимизация привилегий;

B) минимизация зарплаты;

C) максимизация зарплаты.

32. В число этапов процесса планирования восстановительных ра бот входят:

A) выявление критически важных функций организации;

B) определение перечня возможных аварий;

C) проведение тестовых аварий.

33. В число направлений повседневной деятельности на процедур ном уровне входят:

A) ситуационное управление;

B) конфигурационное управление;

C) оптимальное управление.

34. Протоколирование и аудит могут использоваться для:

A) предупреждения нарушений И Б;

B) обнаружения нарушений;

C) восстановления режима И Б.

35. Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

A) выработка и проведение в жизнь единой политики безопасности;

B) унификация аппаратно-программных платформ;

C) минимизация числа используемых приложений.

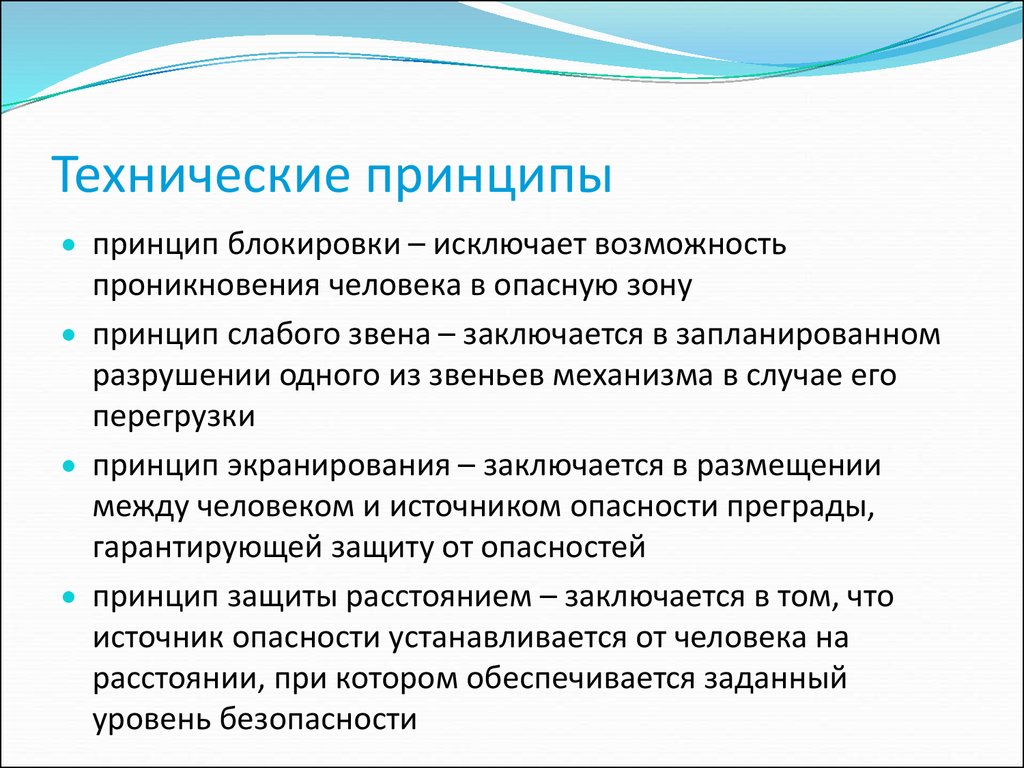

36. Экранирование может использоваться для:

A) предупреждения нарушений И Б;

B) обнаружения нарушений;

C) локализации последствий нарушений.

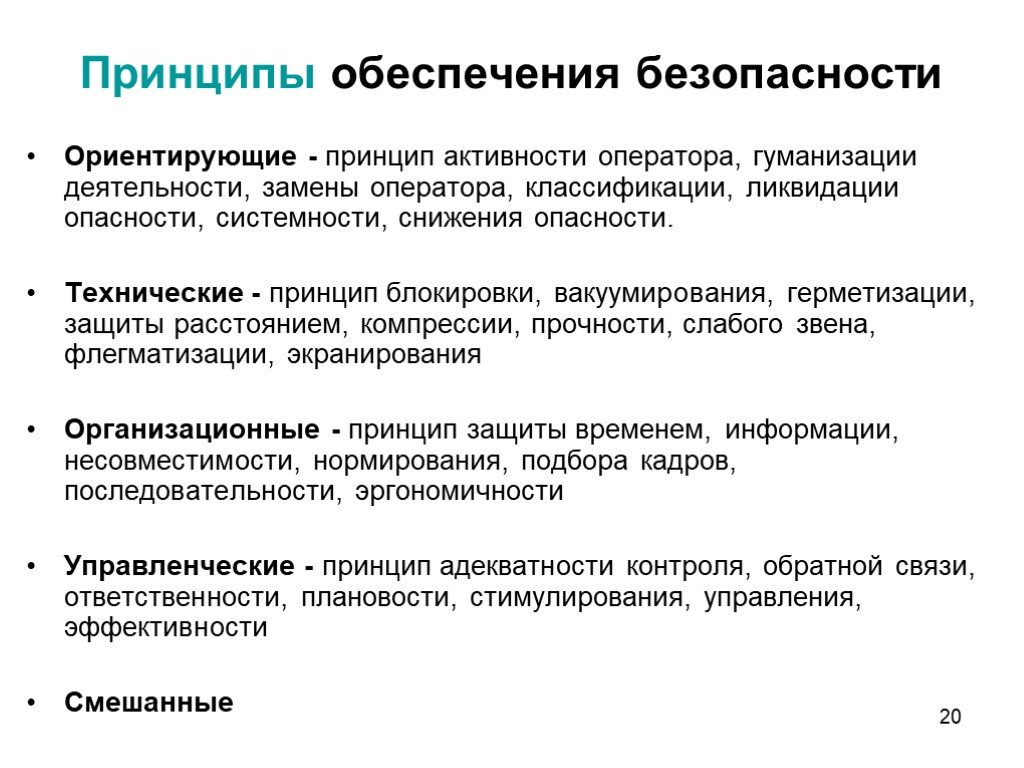

37. В число основных принципов архитектурной безопасности входят:

A) следование признанным стандартам;

B) применение нестандартных решений, не известных злоумышленникам;

C) разнообразие защитных средств.

38. В число основных принципов архитектурной безопасности входят:

A) усиление самого слабого звена;

B) укрепление наиболее вероятного объекта атаки;

C) эшелонированность обороны.

39. Для обеспечения информационной безопасности сетевых конфигураций следует руководствоваться следующими принципами:

A) использование собственных линий связи;

B) обеспечение конфиденциальности и целостности при сетевых взаимодействиях;

C) полный анализ сетевого трафика.

40. В число универсальных сервисов безопасности входят:

A) управление доступом;

B) управление информационными системами и их компонентами;

C) управление носителями.

41. Контроль целостности может использоваться для:

A) предупреждения нарушений И Б;

B) обнаружения нарушений;

C) локализации последствий нарушений.

42. В число универсальных сервисов безопасности входят:

A) средства построения виртуальных локальных сетей;

C) протоколирование и аудит.

43. В качестве аутентификатора в сетевой среде могут использоваться:

A) кардиограмма субъекта;

B) номер карточки пенсионного страхования;

C) результат работы генератора одноразовых паролей.

44. Аутентификация на основе пароля, переданного по сети в зашифрованном виде, плоха, потому что не обеспечивает защиты от:

C) атак на доступность.

45. В число основных понятий ролевого управления доступом входит:

B) исполнитель роли;

C) пользователь роли.

46. В качестве аутентификатора в сетевой среде могут использоваться:

A) год рождения субъекта;

B) фамилия субъекта;

C) секретный криптографический ключ.

47. Ролевое управление доступом использует следующее средство объектно-ориентированного подхода:

48. В число основных понятий ролевого управления доступом входит:

49. Цифровой сертификат содержит:

A) открытый ключ пользователя;

B) секретный ключ пользователя;

C) имя пользователя.

50. Криптография необходима для реализации следующих сервисов безопасности:

51. Криптография необходима для реализации следующих сервисов безопасности:

A) контроль конфиденциальности;

B) контроль целостности;

C) контроль доступа.

52. Экран выполняет функции:

A) разграничения доступа;

B) облегчения доступа;

C) усложнения доступа.

53. Демилитаризованная зона располагается:

A) перед внешним межсетевым экраном;

B) между межсетевыми экранами;

C) за внутренним межсетевым экраном.

54. Экранирование на сетевом и транспортном уровнях может обеспечить:

A) разграничение доступа по сетевым адресам;

B) выборочное выполнение команд прикладного протокола;

C) контроль объема данных, переданных по ТСР-соединению.

55. Системы анализа защищенности помогают предотвратить:

A) известные атаки;

B) новые виды атак;

C) нетипичное поведение пользователей.

56. Среднее время наработки на отказ:

A) пропорционально интенсивности отказов;

B) обратно пропорционально интенсивности отказов;

C) не зависит от интенсивности отказов.

57. Туннелирование может использоваться на следующем уровне эталонной семиуровневой модели 081:

C) уровне представления.

58. Принцип усиления самого слабого звена можно переформулировать как:

A) принцип равнопрочности обороны;

B) принцип удаления слабого звена;

C) принцип выявления главного звена, ухватившись за которое, можно вытянуть всю цепь.

A кардиограмма субъекта;.

Studref. com

08.09.2020 16:51:49

2020-01-16 18:17:34

Источники:

Https://studref. com/325332/informatika/test_informatsionnaya_bezopasnost_zaschita_informatsii

Безопасность настолько сильна, насколько сильно самое слабое звено

Фраза «цепь не прочнее ее самого слабого звена» впервые была придумана еще в 1786 году, и эта старая поговорка актуальна как никогда. Когда одно слабое место в этой современной цепочке неизбежно обнаруживается, массив информации от личных банковских счетов до секретов национальной безопасности может быть скомпрометирован.

Когда одно слабое место в этой современной цепочке неизбежно обнаруживается, массив информации от личных банковских счетов до секретов национальной безопасности может быть скомпрометирован.

Только посмотрите, что недавно произошло в Capital One. Хакер смог загрузить личные данные более 100 миллионов клиентов, включая приложения для кредитных карт и номера социального страхования, обнаружив одну уязвимость в системной среде Capital One.

Сообщается, что небольшая оплошность, допущенная разработчиками программного обеспечения банка, позволила хакеру проникнуть практически через открытую дверь. С таким количеством компонентов, составляющих современную систему; как защитить не только то, что мы знаем, но и то, что еще предстоит открыть?

Что, если слабое место было в фундаменте, к которому была подключена цепь? Открытая дверь, которая может существовать в вашем приложении, может стать наименьшим из ваших беспокойств, если весь фундамент вашего дома сломан и находится на расстоянии одного дыхания от того, чтобы рухнуть вокруг вас. Возьмем, к примеру, ранние проблемы с операционными системами Microsoft; фундаментальная основа для большинства ИТ-систем тогда и сейчас.

Возьмем, к примеру, ранние проблемы с операционными системами Microsoft; фундаментальная основа для большинства ИТ-систем тогда и сейчас.

Ранние проблемы с безопасностью Microsoft сначала вызвали взрыв раздражающих эксплойтов безопасности, а затем превратились в платформу, позволяющую совершать вредоносные и преступные действия. В ответ на это рынок представил множество решений для защиты от вредоносных программ и контроля доступа, которые сегодня стали расходными статьями по умолчанию практически для всех компаний и потребителей.

Ущерб, нанесенный репутации бренда Microsoft, и затраты, которые они вынуждены нести своим клиентам, вынудили Microsoft переключить ресурсы на кибербезопасность. Безопасность Microsoft сейчас намного выше и стала центральной в их продуктовой стратегии.

Сегодня еще один важный фундаментальный элемент, компьютерные процессоры, представлен в средствах массовой информации и сталкивается с теми же проблемами, что и Microsoft. Недавно обнаруженные дефекты в микросхемах компьютерных процессоров Intel, которые составляют около 90 процентов компьютерных процессоров в мире и почти 99 процентов серверных микросхем в центрах обработки данных, обслуживающих Интернет, содержат уязвимость, которая может привести к раскрытию конфиденциальных данных.

В погоне за созданием еще более быстрого процессора производитель микросхем реализовал функцию, известную как спекулятивное выполнение. Хотя этот процесс увеличил скорость, он также создал уязвимость в системе безопасности.

С момента первоначального раскрытия конструктивного недостатка Intel в январе 2018 года было обнаружено всего семь эксплойтов: Meltdown, Spectre, Foreshadow, Zombieload, RIDL, Fallout и SWAPGS Attack. Эксплойты продолжают развиваться, и последняя версия Zombieload была обнаружена только на прошлой неделе. Хотя существуют исправления для устранения этих известных эксплойтов, они оказывают значительное негативное влияние на производительность компьютера и не получили повсеместного распространения.

Эта уязвимость центрального процессора вызвала серьезные споры как в государственных учреждениях, так и в крупных компаниях — в условиях, где у меня есть непосредственный опыт разработки и реализации инфраструктуры информационных технологий.

Несмотря на то, что пробелы и проблемы в системе безопасности распространены, этот конкретный эпизод из-за его далеко идущего масштаба воздействия привел к появлению новых эксплойтов каждые несколько месяцев и, в свою очередь, к большему количеству исправлений, влияющих на производительность, которые истощают ИТ-отделы. от правительства до облачных провайдеров и компаний из списка Fortune 500.

от правительства до облачных провайдеров и компаний из списка Fortune 500.

Маловероятно, что потребители когда-либо смогут полностью доверять основам своих систем, поэтому компании и организации должны продвигаться вперед по стратегии «нулевого доверия». Поскольку в наши системы входит все больше и больше технологических участников, каждый из которых имеет свои собственные уязвимости, мы по-прежнему будем подвергаться риску безопасности и не сможем полностью доверять нашим аппаратным или программным компонентам системы.

В конечном итоге это означает дополнительные затраты для потребителя на встраивание средств защиты системы для предотвращения непредвиденных недостатков безопасности. Сегодня для тех, у кого есть процессоры Intel, оцененный риск может означать покупку всего нового оборудования, в котором устранен дефект, или перестройку архитектуры с учетом риска за счет производительности компьютера для краткосрочного повышения безопасности.

Философия или подход к проектированию с нулевым доверием предполагает, что каждый компонент, соединение или даже пользователь системы могут быть потенциально скомпрометированы и представляют собой риск. Это давно практикуемая концепция для наших наиболее важных систем, но сегодня она должна стать более распространенной практикой, поскольку многие из наших систем стали ключевыми для деловых операций, безопасности и защиты наших личных данных.

Это давно практикуемая концепция для наших наиболее важных систем, но сегодня она должна стать более распространенной практикой, поскольку многие из наших систем стали ключевыми для деловых операций, безопасности и защиты наших личных данных.

Проектирование с учетом потенциального риска, к сожалению, означает изучение компаний и их продуктов для выявления риска, который они могут представлять, и избегание компаний с продуктами, которым мы не можем доверять, и, наоборот, стремление к тем, которые в равной степени ценят как производительность, так и безопасность.

К сожалению, мы видели, что когда эти приоритеты игнорируются, последствия могут быть разрушительными. Философия нулевого доверия может помочь снизить риски, присущие современному технологическому ландшафту. Сегодня больше, чем когда-либо прежде, мы должны просить поставщиков, которые представляют собой основу для наших систем, которые станут объектами атак, еще раз значительно активизировать свои обязательства и ресурсы для своих возможностей кибербезопасности для защиты своих платформ и нашего бизнеса.

Самое слабое звено не обязательно плохо

перейти к содержаниюПоиск

0,00 $ Корзина

Поиск

0,00 $ Корзина

Если ваша организация развивается по спирали за счет роста и постоянного совершенствования, маловероятно, что каждое звено в цепочке будет иметь одинаковую силу.

Помните телевизионную передачу «Слабое звено» и эту убывающую фразу увольнения… «вы самое слабое звено!» Я думаю, что большинство из нас слышит фразу «самое слабое звено» как негативное выражение; не обязательно! Моя первая руководящая должность преподала мне много уроков, некоторые труднее других, но один из них заключался в том, что слабое звено в организации может быть признаком позитивного роста, а не обязательно объектом порицания.

На этой должности в мои обязанности входило производственное подразделение, построенное на основе многолетних заказов клиентов, и мастерская по изготовлению на заказ, которая работала от заказа к заказу для многих клиентов, причем некоторые заказы выполнялись шесть дней, другие — шесть месяцев. Незадолго до моего приезда один из трех самых давних клиентов, изготавливающих на заказ, решил найти источник своих потребностей в другом месте, и магазин сразу же пострадал. Резко увеличился перерасход заказов, что не имело смысла, поскольку рабочая сила использовалась недостаточно, качество ухудшилось, как и поставки; работа, как правило, заполняла время. В глазах окружающих магазин теперь был самым слабым звеном! Но было ли это?

Незадолго до моего приезда один из трех самых давних клиентов, изготавливающих на заказ, решил найти источник своих потребностей в другом месте, и магазин сразу же пострадал. Резко увеличился перерасход заказов, что не имело смысла, поскольку рабочая сила использовалась недостаточно, качество ухудшилось, как и поставки; работа, как правило, заполняла время. В глазах окружающих магазин теперь был самым слабым звеном! Но было ли это?

С моей точки зрения, несмотря на снижение производительности, магазин не был самым слабым звеном; отдел продаж получил эту награду. Практически не было конвейера отложенных ордеров, чтобы заполнить пробел, созданный выбывшим клиентом. Так началось наше путешествие, а еще важнее процесс укрепления самого слабого звена и обеспечения положительного роста. Отдел продаж активизировался, разработал новые цели для клиентов и уделил гораздо больше внимания тем, кто уже был на борту, и за короткое время создал множество возможностей, которые необходимо было оценить и оценить.

Отдел теперь был самым сильным звеном, а инженеры, ответственные за оценку и ценообразование, стали самым слабым звеном в том смысле, что не могли справиться с рабочей нагрузкой. Были добавлены ресурсы, расчеты и цены были своевременно предоставлены клиентам, и количество заказов резко возросло. Магазин снова начал «гудеть», добавляя ресурсы по мере необходимости, и, как вы уже догадались, когда магазин работал на полную мощность, если отставание показывало большой провал, отдел продаж снова становился самым слабым звеном.

Возьмем обратное: клиент нанял меня на том основании, что отдел продаж работал неэффективно и нуждался в корректирующих действиях… немедленно! Я провел неделю или две, изучая доступные показатели, а затем встретился с президентом, чтобы сообщить ему плохие новости. Отдел продаж был не самым слабым звеном!

За предыдущие три года продажи выросли в среднем на 5%, но за тот же период компания потеряла около 10% своих клиентов. Каждый год отдел продаж начинался с ’90» и все равно приземлился на «105». Неплохо, совсем неплохо. Потери клиентов были вызваны повторяющимися проблемами с качеством, и, как и следовало ожидать, президент знал об этом. Таким образом, производство было самым слабым звеном, и мы сосредоточились на создании положительной энергии и положительных результатов. Зарождающийся цикл оставил мишени для обвинений позади.

Неплохо, совсем неплохо. Потери клиентов были вызваны повторяющимися проблемами с качеством, и, как и следовало ожидать, президент знал об этом. Таким образом, производство было самым слабым звеном, и мы сосредоточились на создании положительной энергии и положительных результатов. Зарождающийся цикл оставил мишени для обвинений позади.

Какой смысл? Слабое звено не всегда является источником вины. Отличие можно было заслужить за счет усиления других звеньев. Если ваша организация движется вверх за счет роста и постоянного совершенствования, маловероятно, что каждое звено в цепочке будет иметь одинаковую силу. Некоторые функции будут опережать только для того, чтобы оказаться позади по мере развития других.

Несите сообщение: если предприятие развивается по спирали UP , дайте вашей команде понять, что иногда они будут лидировать, а иногда следуют за ними. Вы отличный руководитель, если можете выполнять все функции в одном темпе. Если вы двигаетесь по спирали ВНИЗ , например. 2008/9, то же самое, но в обратном порядке, а именно цель для всех состоит не в том, чтобы заменить других как самое слабое звено на пути ВНИЗ , а в том, чтобы изменить курс и укрепить звенья предприятия… по одному!

2008/9, то же самое, но в обратном порядке, а именно цель для всех состоит не в том, чтобы заменить других как самое слабое звено на пути ВНИЗ , а в том, чтобы изменить курс и укрепить звенья предприятия… по одному!

Урок усвоен.

Подробнее: «Никто не сделает это лучше меня» — неправильный подход

ПОДПИСАТЬСЯ НА БРИФИНГ ГЕНЕРАЛЬНОГО ДИРЕКТОРА

Первый

Последний

Эл. адрес

СВЯЗАТЬСЯ С НАМИ

- [электронная почта защищена]

- 203.930.2700

Фейсбук Твиттер Линкедин

Chief Executive Group существует для повышения эффективности генеральных директоров, руководителей высшего звена и директоров государственных компаний США, помогая вам развивать ваши компании, создавать сообщества и укреплять общество. Узнайте больше на chiefexecutivegroup.com.

- Исполнительный директор

- Член корпоративного совета

- СтратегическийCFO360

- Стратегический ИТ-директор360

- СтратегическийCHRO360

- Главный исполнительный директор

- Старшая исполнительная сеть

- Лидерский совет финансового директора

- Сеть членов корпоративного совета

- ACCD

- Лидерство

- Карьера

- Партнерские отношения

- Свяжитесь с нами

© Все права защищены | Главный исполнительный директор | Политика конфиденциальности

0

Защита вашей конфиденциальности .