проверка на подслушивание и как удалить

Наверное, главными потребностями человека являются безопасность и конфиденциальность. Никто не хочет, чтобы кто-то подслушивал его разговоры, а потому важно знать, как отключить прослушку мобильного телефона на операционной системе Андроид. Сегодня мы подробно осветим наболевшую тему, выявив методы прослушки, ее признаки, а также способы идентификации. Конечно же, не обойдем и стороной варианты отключения слежки.

СОДЕРЖАНИЕ СТАТЬИ:

Как прослушивают телефон

Тема прослушки многими людьми воспринимается как одна из теорий заговора, однако на практике все не так однозначно. Сразу отметим, что подобного рода слежка и прослушка ведется за каждым человеком в России, и это не миф. Согласно «пакету Яровой», принятому государственной думой РФ в 2016 году, все операторы сотовой связи обязаны хранить записи разговоров в течение 6 месяцев.

Следовательно, спецслужбами могут быть запрошены соответствующие аудиозаписи вне зависимости от того, пользуетесь вы услугами «Мегафон», «Билайн» или другого оператора.

Другое дело, что человеку, соблюдающему законы Российской Федерации, нет смысла волноваться о прослушке. По умолчанию аудиозаписи никак не анализируются и могут быть запрошены правоохранительными органами только по решению суда. Однако наряду с прослушкой государственными структурами существует другого рода слежка, цель которой – получить записи разговоров по иной причине.

Самый старый и в некотором смысле анекдотичный вариант незаконной прослушки – установка «жучка» в телефон. Подобные ситуации встречаются крайне редко, так как сама процедура установки оборудования на ваш Honor или «Ксиоми» является сложной, да и к тому же каждый владелец должен отдавать отчет, кому и когда он отдает свое устройство.

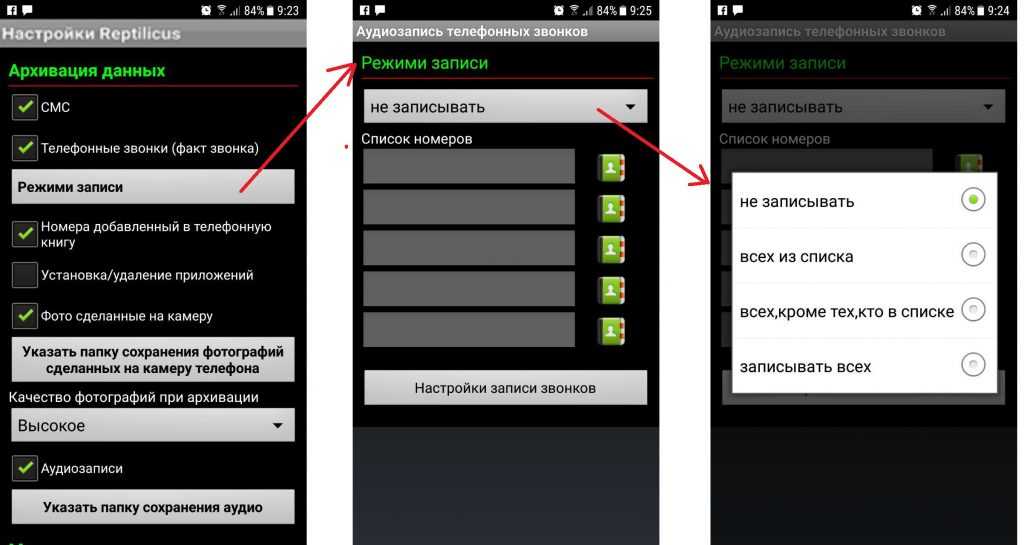

Вместе с тем существует более изощренный вариант незаконной слежки, когда на смартфон устанавливается записывающее ПО. Обычно это софт, маскирующийся под безобидное приложение. После его случайной установки все разговоры пользователя начинают записываться, а затем злоумышленник может распоряжаться ими по своему усмотрению.

Признаки прослушки

Как вы могли догадаться, идентификация прослушки спецслужбами является невозможной. Операторы в любом случае ведут запись разговоров, и вы не узнаете, получили ли правоохранительные органы доступ к вашим разговорам. Однако, если речь идет о незаконной слежке со стороны злоумышленников, то мы можем выделить несколько признаков:

- посторонние шумы во время разговора по телефону;

- необоснованный нагрев устройства;

- быстрая разрядка аккумулятора;

- подвисания при работе смартфона.

Важно. Приведенные выше признаки являются косвенными и могут быть не связаны напрямую с прослушкой. Так, посторонние шумы могут объясняться неполадками на линии оператора связи, а быстрая разрядка и нагрев устройства – работой программ в фоновом режиме.

Наличие одного или нескольких выделенных факторов заставляет задуматься о том, что за вами следят. Однако ни один признак не дает точной гарантии. Поэтому следует обратиться к общепринятым средствам проверки, позволяющим идентифицировать прослушку с более высокой вероятностью.

Как проверить Андроид-смартфон

Проверка смартфона на предмет прослушки осуществляется двумя способами, каждый из которых должен быть вами опробован. Во-первых, существуют специальные USSD-запросы, идентифицирующие переадресацию вызова, которая является признаком слежки. Также есть немало программ, призванных определить прослушку путем анализа используемого ПО. Далее подробно рассмотрим оба варианта.

Комбинации и коды на смартфонах

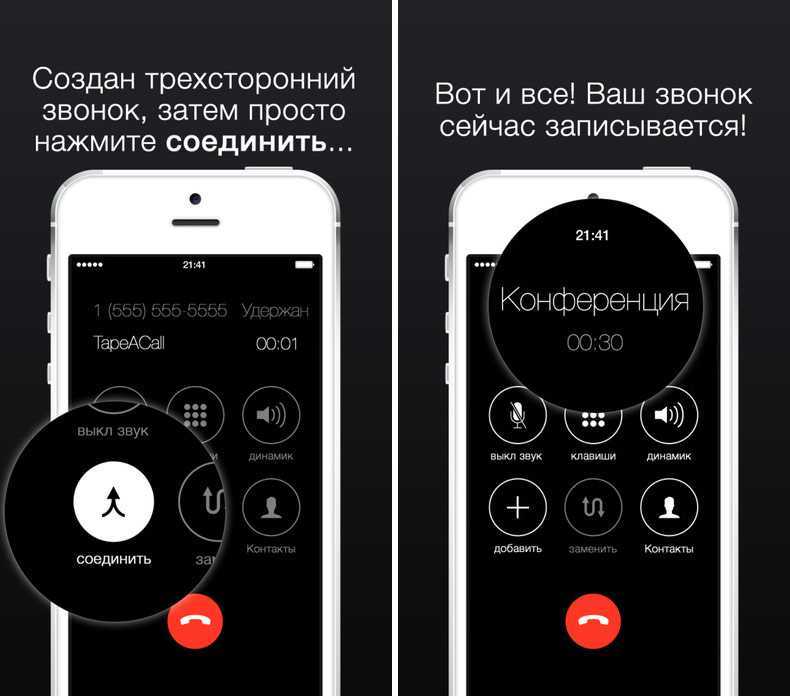

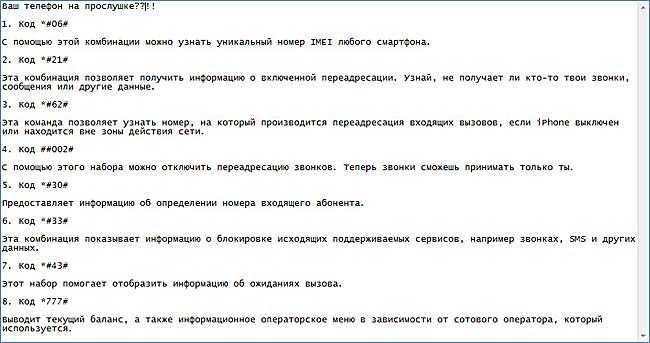

Итак, сначала поговорим о самом простом методе идентификации прослушки через использование USSD-запросов. Вот некоторые команды, способные помочь в этом деле:

- *#21#. Определяет переадресацию вызова.

- *#43#. Идентифицирует работу функции ожидания.

- *#62#. При наличии переадресации показывает номер, на который перенаправляются звонки.

- *#33#. Показывает список подключенных сервисов, которые могут быть частью механизма прослушки.

Описание этих USSD-запросов должен прояснить ситуацию относительно того, для чего они нужны. Так, переадресация служит для направления звонка на выделенную линию, где производится запись разговора, а функция ожидания – один из самых ярких признаков прослушки.

Так, переадресация служит для направления звонка на выделенную линию, где производится запись разговора, а функция ожидания – один из самых ярких признаков прослушки.

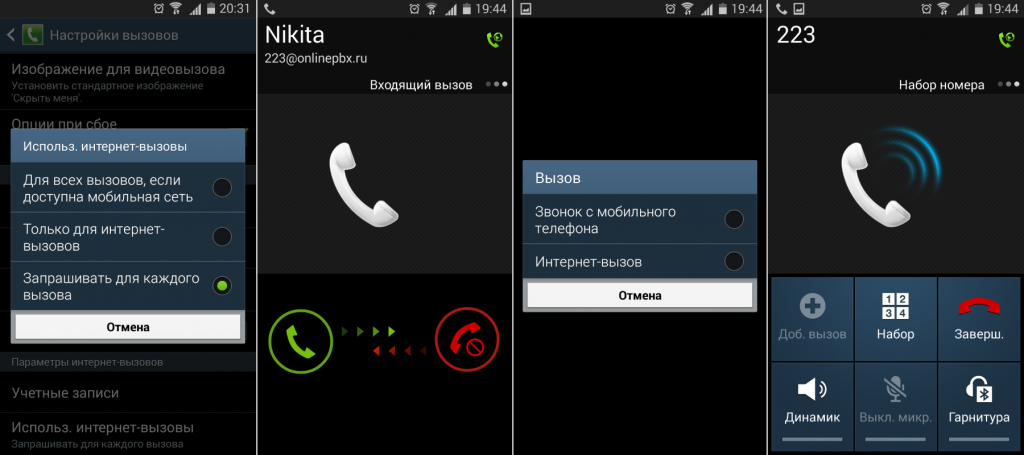

Чтобы использовать один или несколько предложенных кодов, нужно действовать по алгоритму:

- Откройте номеронабиратель.

- Введите USSD-запрос.

- Нажмите на кнопку вызова.

После выполнения указанных действий на экране смартфона появится всплывающее окно, которое подскажет, активирована ли переадресация, ожидание вызова или другие сервисы, говорящие о ведении слежки. Как бы то ни было, подобную проверку тоже нельзя назвать стопроцентной гарантией определения прослушки. Слежка может осуществляться иначе, а дополнительные услуги нередко случайно подключаются самим пользователем.

Стороннее ПО

Самым верным способом определения слежки является обращение к помощи специализированного софта. В Play Market представлено немало программ, умеющих идентифицировать прослушку. Далее предлагаем ознакомиться с лучшими примерами.

Далее предлагаем ознакомиться с лучшими примерами.

EAGLE Security FREE

Пожалуй, это самая мощная программа, способная идентифицировать прослушивание. Она занимается анализом соединения с оператором, а также позволяет обнаружить ложные базовые станции, на которые перенаправляется вызов. Для проверки смартфона понадобится:

- Запустить EAGLE Security FREE.

- Принять пользовательское соглашение и выдать все необходимые разрешения.

- Ознакомиться с информацией, приведенной на основе базового анализа. В стартовом меню программы сразу показывается вероятность прослушки.

- Открыть раздел «Шпионские программы» для обнаружения нежелательного софта.

Конечно, даже приложения вроде EAGLE Security FREE могут ошибаться, однако вероятность этого крайне мала. Поэтому полученные результаты можно расценивать в качестве вывода, чтобы в дальнейшем принять необходимые меры для устранения слежки.

Incognito

Универсальное приложение, способное определить любую слежку, будь то запись разговоров или контроль над активностью пользователя. При запуске программы перед пользователем открывается видео, демонстрирующее возможности софта. Далее остается нажать на кнопку «Начать сканирование», после чего можно ознакомиться со списком обнаруженных угроз.

При запуске программы перед пользователем открывается видео, демонстрирующее возможности софта. Далее остается нажать на кнопку «Начать сканирование», после чего можно ознакомиться со списком обнаруженных угроз.

Anti Spy

Еще одна программа, позволяющая узнать любого «шпиона» в вашем телефоне. Как и Incognito, загружается через Play Market, причем пользователю не нужно платить деньги за приложение. Оно распространяется бесплатно.

Принцип работы аналогичный, да и стартовый экран выглядит идентично. Пользователя встречает большая кнопка «Сканирование», нажатием на которую активируется проверка. Займет она 1-10 минут в зависимости от количества сохраненных данных и общей скорости устройства. По итогам сканирования Anti Spy покажет, что угрожает вашему телефону.

Android IMSI-Catcher Detector

В отличие от двух предыдущих программ, эта направлена исключительно на анализ активности звонков. Кроме того, Android IMSI-Catcher Detector придется загружать самостоятельно, так как приложения нет в Play Market. Впрочем, есть как сайт разработчиков, так и куча сторонних ресурсов, где располагаются ссылки на скачивание.

Впрочем, есть как сайт разработчиков, так и куча сторонних ресурсов, где располагаются ссылки на скачивание.

Dr.Web

Анивирус, который может обнаружить любую угрозу, а не только признаки наличия шпионского ПО. Распространяется бесплатно и доступен для скачивания через Play Market. После установки приложения нужно запустить комплексную проверку. По итогам сканирования будут показаны все найденные угрозы. Кроме того, Dr.Web предлагает сразу устранить обнаруженные вирусы без скачивания дополнительного софта.

Eagle Security

Это платная версия программы EAGLE Security FREE, определяющей прослушивание. Отличается расширенным функционалом, который позволяет обнаружить даже самого изощренного «шпиона». Поэтому в ситуации, если вы очень сильно беспокоитесь относительно конфиденциальности данных, можете попробовать именно платную версию Eagle Security. Но не забывайте, что есть масса бесплатный вариантов, обладающих схожим набором функций.

Darshak

Заключительное приложение в нашей подборке является одним из самых продвинутых, но при этом требует получения root-прав. Рут-доступ увеличивает шансы на распознавание угроз, но в то же время имеет ряд недостатков. К примеру, рутованный смартфон автоматически снимается с гарантии, а для пользователя блокируются финансовые операции, проводимые через банковские приложения.

Рут-доступ увеличивает шансы на распознавание угроз, но в то же время имеет ряд недостатков. К примеру, рутованный смартфон автоматически снимается с гарантии, а для пользователя блокируются финансовые операции, проводимые через банковские приложения.

Если сложности, с которыми можно столкнуться при установке Darkshak, вас не останавливают, то действуйте по инструкции:

- Установите Darkshak, скачав дистрибутив с официального сайта разработчиков. Не забудьте активировать в настройках телефона установку из неизвестных источников.

- Запустите программу и разрушите получение рут-доступа.

- Дождитесь окончания сканирования и проанализируйте полученную информацию.

Darkshak представляет отчет в виде таблицы, где напротив каждого пункта отмечается степень угрозы. Если значок зеленый, то по данному направлению ваш смартфон в безопасности. А вот красный кружок будет свидетельствовать о наличии угроз.

Как убрать прослушку

Имея косвенные признаки прослушивания или прямые доказательства слежки, нужно принять все необходимые меры, чтобы выключить «шпиона» на вашем телефоне. Рекомендуется действовать по следующему сценарию:

Рекомендуется действовать по следующему сценарию:

- Проверьте, не активированы ли на вашем смартфоне услуги переадресации и ожидания вызова. Их отключение выполняется через личный кабинет оператора.

- Постарайтесь удалить все подозрительные программы и файлы с вашего телефона.

- Воспользуйтесь одним из антивирусов вроде Dr.Web, чтобы не только идентифицировать, но и ликвидировать угрозы.

- Выполните сброс смартфона до заводских настроек. Это поможет избавиться даже от самых продвинутых утилит злоумышленников, но в то же время будут удалены все файлы.

- Если остаются посторонние шумы во время разговоров, то обратитесь за консультацией к своему оператору, а также замените SIM-карту.

Помимо действий, которые рекомендуется воплотить, подумайте о том, кому могла бы понадобиться ваша прослушка. Также попытайтесь вспомнить, где и когда вы передавали кому-то телефон или, например, скачивали непроверенный софт. Все это поможет при составлении заявления в полицию с целью расследования мошеннических схем.

Вам помогло? Поделитесь с друзьями — помогите и нам!

Твитнуть

Поделиться

Поделиться

Отправить

Класснуть

Линкануть

Вотсапнуть

Запинить

Читайте нас в Яндекс Дзен

Наш Youtube-канал

Канал Telegram

Adblock

detector

Прослушка телефона

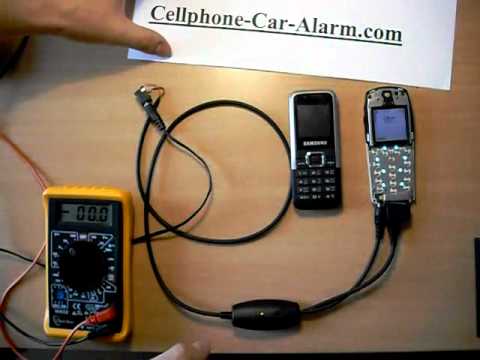

Организовать подобное сегодня не так сложно, как может показаться неосведомлённым гражданам. Прослушка телефона более не роскошь для спецслужб и не прерогатива гос органов. Теперь каждый желающий может прогуляться на радиорынок или посёрфить по интернету в поисках ответов на свои вопросы…

Разберёмся с вопросом раз и навсегда, обобщив и упорядочив все теоретические материалы, которые имеются на нашем информационном пространстве.

Прослушка стационарного телефона

Это уже практически пережиток прошлого. И хотя вопрос актуален и по сей день, однако его актуальность более высока для учреждений закрытого государственного типа (власти, сами гос органы и т.д.). Мене важен этот вопрос для менеджмента крупных корпораций (которые могут очень многое потерять раскрыв свои планы и стратегическую информацию). И уже совсем малую значимость вопрос имеет для всех остальных обывателей, независимо от того, кто мы есть и чем занимаемся. Всё дело в том, что теперь появилось множество иных, более простых способов сбора информации, нежели прослушка стационарного телефона. Например, установка GSM жучков сейчас гораздо более простая, безопасная и удобная. Спасибо существующим беспроводным коммуникациям. А если есть возможность установить программу на сотовый телефон, то больше и делать ничего не нужно. Спасибо тем же сотовым операторам и производителям смартфонов.

И всё же обозначим вопрос прослушки стационарного телефона в рамках данного материала, поскольку он имеет место быть и важен в рамках нашей темы.

Методы прослушки

- Установка прослушки на телефон через внедрение аппаратного жучка прямо в телефонный аппарат. Понятно что для этого нужен доступ к самому телефону, который может быть в закрытом кабинете и под охраной. Вывод — неудобно и маловероятно (выше написано почему, плюс к тому же на установку нужно время).

- Прослушка чужого телефона через установку микросхемы-жучка на линии от телефона до АТС, включая телефонную розетку. Вероятность выше, жучка достать сложнее, установка безопаснее и надёжнее. Ведь повод может быть длинным и добраться до него незаметно будет проще.

- Подключение на самой местной АТС — находится далеко, доступ возможен и заметить такое сложно.

Все остальные способы прослушки телефонов маловероятны и их можно смело отнести к экзотическим.

Как узнать что вас прослушивают

Можно только заподозрить или догадаться при утечке информации и провести мероприятия по поиску и зачистке — от самых простых, бегло проверив телефон и телефонную розетку на наличие подозрительных микросхем, до комплексной проверки всего помещения, включая и телефон, заказав такую услугу у специалистов.

Основным признаком прослушки стационарного телефона является появление нехарактерных ранее шумов и потрескиваний в трубке. Попробуйте пустить дезинформацию и посмотрите потом, где она всплывёт. Если у вас параноидальная мания подозрительности в сочетании с феноменальной памятью, то обращайте внимание на изменение местоположения телефона в ваше отсутствие. Можно, например, пометить точку на столе и ставить уголок аппарата точно на неё. Если окажется не на точке, значит кто-то его трогал.

Но повторимся, в любом случае прослушка телефона это лишь частный случай прослушки человека. Жучок может быть где угодно. Единственное преимущество прослушки телефона в установке жучка за пределами помещения на телефонной линии. Но без специалистов такое отследить не получится.

Способы защиты от прослушки

Расписаны здесь: как защитить телефон от прослушки. Детально расписывать не будем. Суть в установке специальных шифраторов передаваемого сигнала в совокупности с заведомо чистым телефонным аппаратом и в чистом от жучков помещении.

Ещё один способ защиты — стараться не сообщать конфиденциальные, секретные и излишне важные моменты по телефону вообще. Такие вопросы обсуждаются при личной встрече.

Прослушка мобильного телефона

Неоценимую помощь в прослушке телефона нам оказали разработчики современных смартфонов, внедрив в них операционные системы с возможностью доустановки приложений. Вопросом времени после этого стало появление программ для прослушки сотовых телефонов. Сегодня прослушка андроид телефона сводится к установке приложения в течение пары минут. Всё остальное делается через интернет.

Что может быть проще и удобнее в данном вопросе, чем контроль гаджета, который постоянно находится рядом с человеком? К тому же абсолютно добровольно и под пристальным наблюдением за зарядом батареи…

Варианты прослушки сотового

Подробно расписаны здесь: способы прослушки телефона. Т.е. их всего два — через доступ к информации операторов сотовой связи и путём установки специального приложения для прослушки телефона. Детально по ссылке.

Детально по ссылке.

Признаки прослушки мобильного телефона

Здесь имеются определённые признаки, по которым можно судить о том, что с ввашим смартфоном что-то не так. Детально расписано здесь: признаки прослушки телефона. Повторяться не будем, ибо материал получается объёмный. Все признаки косвенные и могут быть вызваны иными, более безобидными приложениями. Так-что гарантии нет, но исходить нужно из наименьших потерь и наибольших вероятностей.

Способы защиты мобильного телефона

Самый гарантированный способ защитить свой мобильный телефон от прослушки — полностью перепрошить операционную систему у надёжного мастера либо самостоятельно. Смена телефона также спасает, если только не взять «заряженный» прямо с прилавка.

Можно конечно обратиться к специалистам, но тут всё будет зависеть от уровня их квалификации в данном вопросе. Таких найти сложно. Обычные ит специалисты могут не обладать нужными знаниями.

Ну и последнее — антивирусное ПО может оказаться полезным. Вот только гарантии, что телефон чистый, если антивирус не выругался, нет.

Вот только гарантии, что телефон чистый, если антивирус не выругался, нет.

Хакеры могут прослушивать мобильные звонки с помощью оборудования стоимостью 7000 долларов

ПОИСК НА ДЕШЕВОМ —

ВызовыVoLTE должны были быть более безопасными. Роковая ошибка может разрушить это обещание.

Дэн Гудин —

Увеличить

Rupprecht et al.

Появление мобильных голосовых вызовов в стандарте, известном как Long Term Evolution (LTE), стало благом для миллионов пользователей сотовых телефонов по всему миру. VoLTE, сокращение от Voice over LTE, обеспечивает в три раза большую пропускную способность по сравнению с более ранним стандартом 3G, что обеспечивает качество звука высокой четкости, что является огромным улучшением по сравнению с предыдущими поколениями. VoLTE также использует тот же стандарт IP, который используется для отправки данных через Интернет, поэтому он может работать с более широким спектром устройств. VoLTE делает все это, а также обеспечивает уровень безопасности, недоступный в предшествующих сотовых технологиях.

VoLTE также использует тот же стандарт IP, который используется для отправки данных через Интернет, поэтому он может работать с более широким спектром устройств. VoLTE делает все это, а также обеспечивает уровень безопасности, недоступный в предшествующих сотовых технологиях.

Теперь исследователи продемонстрировали уязвимость, позволяющую злоумышленникам со скромными ресурсами подслушивать звонки. Их метод, получивший название ReVoLTE, использует программно определяемое радио для передачи сигнала, который базовая станция оператора передает на телефон по выбору злоумышленника, пока злоумышленник подключен к той же сотовой вышке (обычно в пределах от нескольких сотен метров до нескольких десятков метров). километров) и знает номер телефона. Из-за ошибки в том, как многие операторы реализуют VoLTE, атака преобразует криптографически скремблированные данные в незашифрованный звук. В результате возникает угроза конфиденциальности растущего сегмента пользователей мобильных телефонов.

Так много для большей безопасности

«Конфиденциальность данных является одной из основных целей безопасности LTE и фундаментальным требованием доверия к нашей коммуникационной инфраструктуре», — написали исследователи из Рурского университета Бохума и Нью-Йоркского университета в статье, представленной в среду. на 29-м симпозиуме по безопасности USENIX. «Мы представили атаку ReVoLTE, которая позволяет злоумышленнику подслушивать и восстанавливать зашифрованные вызовы VoLTE на основе недостатка реализации протокола LTE».

VoLTE шифрует данные вызовов при их передаче между телефоном и базовой станцией. Затем базовая станция расшифровывает трафик, чтобы разрешить его передачу в любую часть сотовой сети с коммутацией каналов. Затем базовая станция на другом конце будет шифровать вызов, когда он передается другой стороне.

Ошибка реализации, которую использует ReVoLTE, заключается в том, что базовые станции склонны использовать один и тот же криптографический материал для шифрования двух или более вызовов, когда они выполняются в тесной последовательности.

Исследователи описали это так:

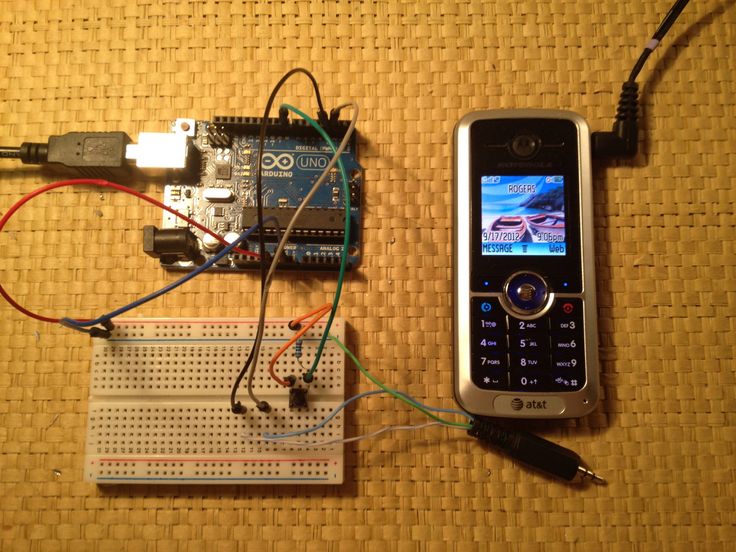

Атака состоит из двух основных фаз: фазы записи, в которой противник записывает целевой звонок жертвы, и фазы звонка с последующим звонком жертве. На первом этапе противник должен иметь возможность перехватывать передачи радиоуровня в направлении нисходящей линии связи, что возможно с доступным оборудованием менее чем за 1400 долларов США [1]. Кроме того, злоумышленник может декодировать записанный трафик вплоть до данных шифрования (PDCP), когда он узнает конфигурацию радиосвязи целевого eNodeB. Однако наша модель злоумышленника не требует наличия какого-либо действительного ключевого материала жертвы.

На втором этапе требуется коммерческий коммерческий телефон (COTS) и знание номера телефона жертвы вместе с его / ее текущим местоположением (например, радиосота).

Затем злоумышленник сравнивает зашифрованный и незашифрованный трафик второго вызова, чтобы вывести криптографические биты, используемые для шифрования вызова. Завладев этим так называемым «ключевым потоком», злоумышленник использует его для восстановления открытого текста целевого вызова.

Реклама«Атаки ReVoLTE используют повторное использование одного и того же ключевого потока для двух последовательных вызовов в рамках одного радиосоединения», — написали исследователи в сообщении, объясняющем атаку. «Эта слабость вызвана недостатком реализации базовой станции (eNodeB)».

На рисунке ниже показаны необходимые шаги, а видео под рисунком показывает ReVoLTE в действии:

Увеличить

Rupprecht et al.

Демонстрация атаки ReVoLTE в коммерческой сети LTE.

Ограниченный, но практичный в реальных условиях

ReVoLTE имеет свои ограничения. Мэтт Грин, профессор Университета Джона Хопкинса, специализирующийся на криптографии, объяснил, что ограничения реального мира, в том числе конкретные используемые кодеки, причуды в способе перекодирования закодированного звука и сжатие заголовков пакетов, могут затруднить получение полного цифровой открытый текст вызова. Без открытого текста атака дешифрования не сработает. Он также сказал, что вызовы keystream должны быть сделаны в течение примерно 10 секунд после завершения целевого вызова.

Кроме того, объем целевого вызова, который можно расшифровать, зависит от того, как долго длится вызов потока ключей. Вызов ключевого потока, который длится всего 30 секунд, предоставит только достаточно материала ключевого потока, чтобы восстановить 30 секунд целевого вызова. ReVoLTE также не будет работать, если базовые станции следуют стандарту LTE, запрещающему повторное использование ключевых потоков. И, как уже упоминалось, злоумышленник должен находиться в радиусе действия той же сотовой вышки, что и цель.

И, как уже упоминалось, злоумышленник должен находиться в радиусе действия той же сотовой вышки, что и цель.

Несмотря на ограничения, исследователи смогли восстановить 89процента разговоров, которые они подслушивали, — достижение, которое демонстрирует, что ReVoLTE эффективен в реальных условиях, пока базовые станции неправильно реализуют LTE. Требуемое оборудование включает в себя (1) коммерческие стандартные телефоны, которые подключаются к сотовым сетям и записывают трафик, и (2) доступное в продаже радио с программным обеспечением Airscope для выполнения декодирования в реальном времени нисходящего трафика LTE.

«Противнику нужно инвестировать менее 7000 долларов, чтобы создать установку с такой же функциональностью и, в конечном итоге, с возможностью расшифровки нисходящего трафика», — пишут исследователи. «Хотя наш нисходящий канал ReVoLTE уже осуществим, более изощренный противник может повысить эффективность атаки, расширив настройку с помощью анализатора восходящего канала, например, WaveJudge5000 от SanJole, где мы можем использовать один и тот же вектор атаки и получать доступ к обоим направлениям одновременно».

Я уязвим?

В ходе первоначальных тестов исследователи обнаружили, что 12 из 15 случайно выбранных базовых станций в Германии повторно использовали ключевые потоки, что делало уязвимыми все вызовы VoLTE, передаваемые через них. После того, как они сообщили о своих выводах отраслевой группе Global System for Mobile Applications, повторное тестирование показало, что затронутые немецкие операторы починили свои базовые станции. С более чем 120 провайдерами по всему миру и более чем 1200 различными типами устройств, поддерживающими VoLTE, вероятно, потребуется больше времени, чтобы полностью устранить недостатки прослушивания.

«Однако нам необходимо учитывать большое количество провайдеров по всему миру и их масштабные развертывания», — пишут исследователи. «Поэтому крайне важно повышать осведомленность об уязвимости».

Реклама Исследователи выпустили приложение для Android, которое проверяет сетевое соединение на уязвимость. Для приложения требуется рутированное устройство, поддерживающее VoLTE и работающее на чипсете Qualcomm.

В заявлении официальные лица AT&T написали: «Нам известно об этом исследовании, мы проверили его с отраслевыми экспертами и поставщиками и пришли к выводу, что наша сеть снижает риск, связанный с этой уязвимостью». Представитель сказал, что оператор также использует шифрование верхнего уровня с VoLTE, как рекомендовано в исследовательском документе, чтобы добавить дополнительный уровень конфиденциальности. уязвимы для ReVoLTE. Пока ни один из них не ответил. Этот пост будет обновлен, если ответы поступят позже.

«Совершенно разрушительно»

ReVoLTE основан на основополагающем исследовании, опубликованном в 2018 году учеными-компьютерщиками из Калифорнийского университета в Лос-Анджелесе. Они обнаружили, что данные LTE часто шифровались таким образом, что один и тот же ключевой поток использовался более одного раза. Используя так называемую операцию XOR над зашифрованными данными и соответствующим открытым текстовым трафиком, исследователи смогли сгенерировать ключевой поток. Имея это в руках, было несложно расшифровать данные с первого звонка.

Имея это в руках, было несложно расшифровать данные с первого звонка.

На рисунке ниже показано, как это делает ReVoLTE:

Увеличить

Rupprecht et al.

«Вызов ключевого потока позволяет злоумышленнику извлечь ключевой поток путем XOR-операции перехваченного трафика с открытым текстом ключевого потока», — объяснили исследователи ReVoLTE. «Затем блок ключевого потока используется для расшифровки соответствующего захваченного целевого зашифрованного текста. Таким образом, злоумышленник вычисляет открытый текст целевого вызова».

В то время как ReVoLTE использует неправильную реализацию LTE, Грин из Джона Хопкинса сказал, что часть недостатков заключается в непрозрачности самого стандарта, недостатка, который он сравнивает с «упрашиванием малышей не играть с оружием».

«Они неизбежно это сделают, и произойдут ужасные вещи», — написал он. «В этом случае разряжающийся пистолет — это атака с повторным использованием ключевого потока, при которой два разных сообщения подвергаются операции XOR с одними и теми же байтами ключевого потока.

Исследователи предлагают несколько вариантов решения проблемы, которым могут следовать операторы сотовой связи. Очевидно, что это означает отказ от повторного использования одного и того же ключевого потока, но оказывается, что это не так просто, как может показаться. Краткосрочной контрмерой является увеличение количества так называемых идентификаторов радиоканалов, но поскольку их число ограничено, операторы также должны использовать межсотовые хендоверы. Обычно такие передачи позволяют телефону оставаться на связи при переходе из одной соты в другую. Встроенное предотвращение повторного использования ключа также делает эту процедуру полезной для безопасности.

«[В качестве] долгосрочного решения мы рекомендуем указать обязательное шифрование мультимедиа и защиту целостности для VoLTE», — написали исследователи. «Это обеспечивает долгосрочное устранение известных проблем, например, повторное использование ключа и отсутствие защиты целостности на уровне радиосвязи, а также вводит дополнительный уровень безопасности».

Сообщение обновлено, чтобы добавить комментарий от AT&T.

Исследователи в области безопасности показывают, как подслушивать разговоры по мобильному телефону, измеряя крошечные вибрации динамика

изображение: адемперцем/Shutterstock

Хотя вполне возможно, что вредоносное ПО на вашем смартфоне может записывать ваши звонки, это становится все более сложной технической задачей. Вместо этого исследователи из Техасского университета A&M и их коллеги продемонстрировали, что можно подслушивать телефонные разговоры, измеряя крошечные вибрации наушника с помощью встроенных в телефон акселерометров, а затем удаленно расшифровывая эти данные, чтобы определить, что было сказано. Они вызывают метод EarSpy. С Недели Безопасности:

Они провели тесты на смартфонах OnePlus 7T и OnePlus 9 — оба работают под управлением Android — и обнаружили, что акселерометр из ушного динамика может захватывать значительно больше данных благодаря стереодинамикам, присутствующим в этих новых моделях, по сравнению со старой моделью OnePlus.

телефоны, у которых не было стереодинамиков.

Эксперименты, проведенные академическими исследователями, проанализировали влияние реверберации динамиков на акселерометр путем извлечения частотно-временных характеристик и спектрограмм. Анализ был сосредоточен на распознавании пола, распознавании говорящего и распознавании речи[…]

Когда дело доходит до реальной речи, точность записи цифр, произносимых во время телефонного звонка, достигает 56 %.

«EarSpy: отслеживание речи и личности звонящего с помощью крошечных вибраций динамиков наушников смартфона» (arXiv)

В течение 16 месяцев все освещение в средней школе штата Миннечауг в штате Массачусетс работало круглосуточно, а электроэнергия обходилась в тысячи долларов в месяц… ЧИТАТЬ ОСТАЛЬНОЕ

В «Нью-Йорк Таймс» есть восхитительно увлекательная новая статья о клубе луддитов — организации старшеклассников в Бруклине, которые отреклись от современных технологий смартфонов… ПРОЧИТАЙТЕ ОСТАЛЬНУЮ

Гарвардские биоинженеры изобрели первую «вагину на чипе».

телефоны, у которых не было стереодинамиков.

телефоны, у которых не было стереодинамиков.