Схема жучка на 500 метров

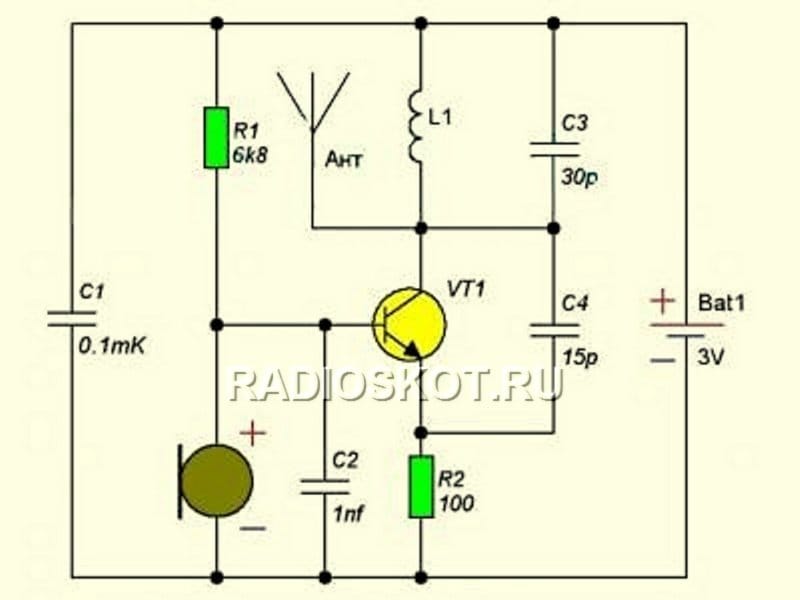

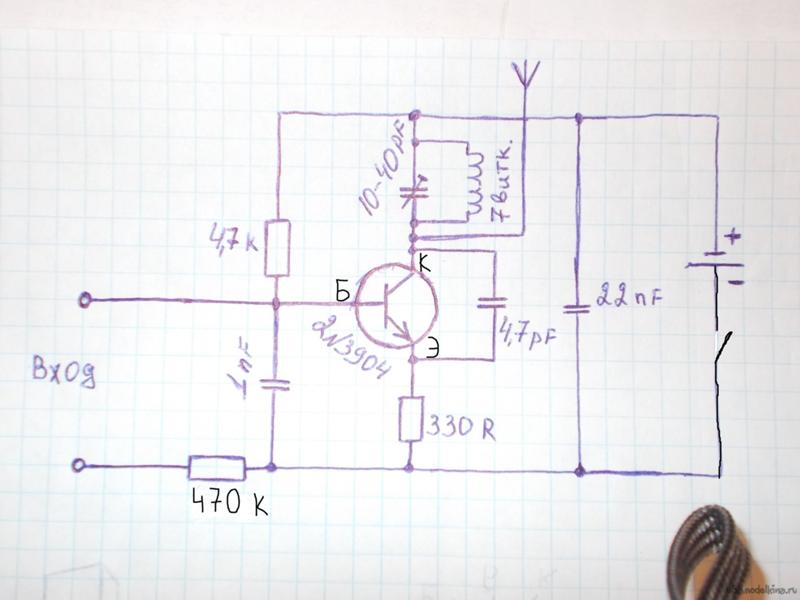

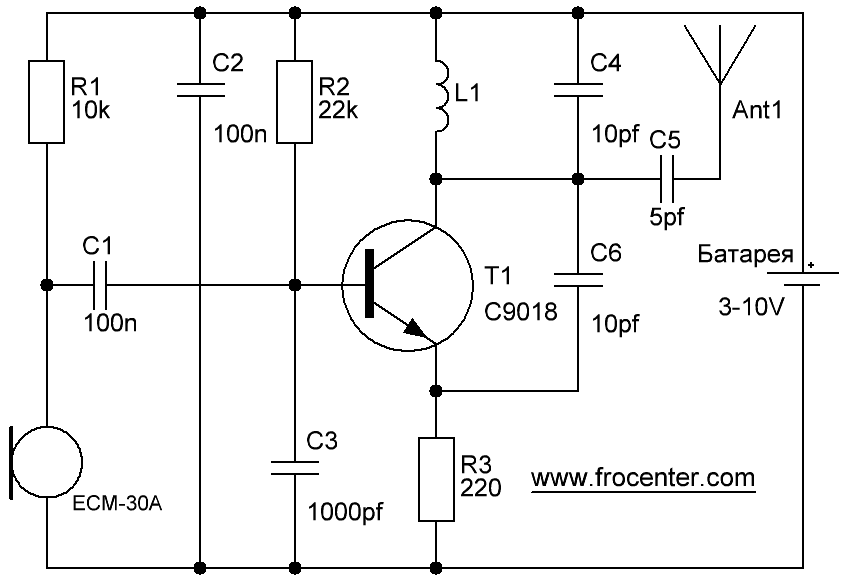

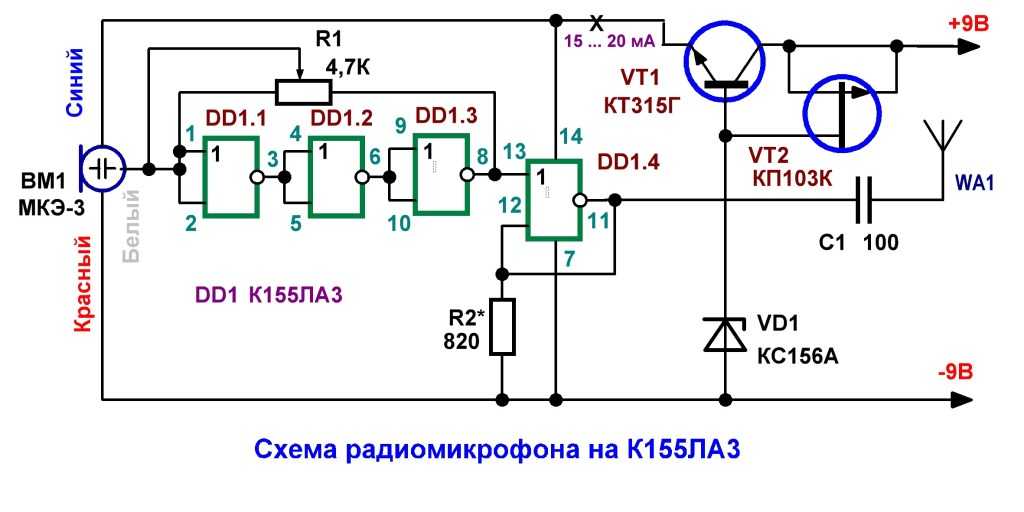

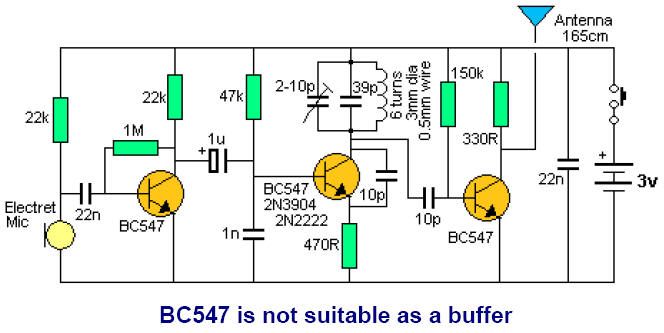

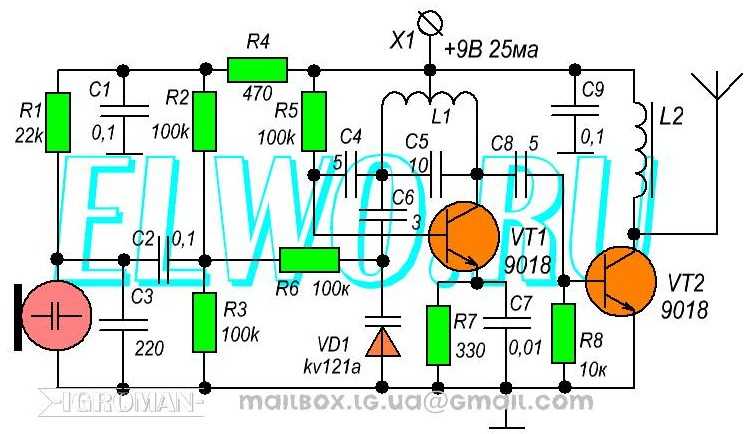

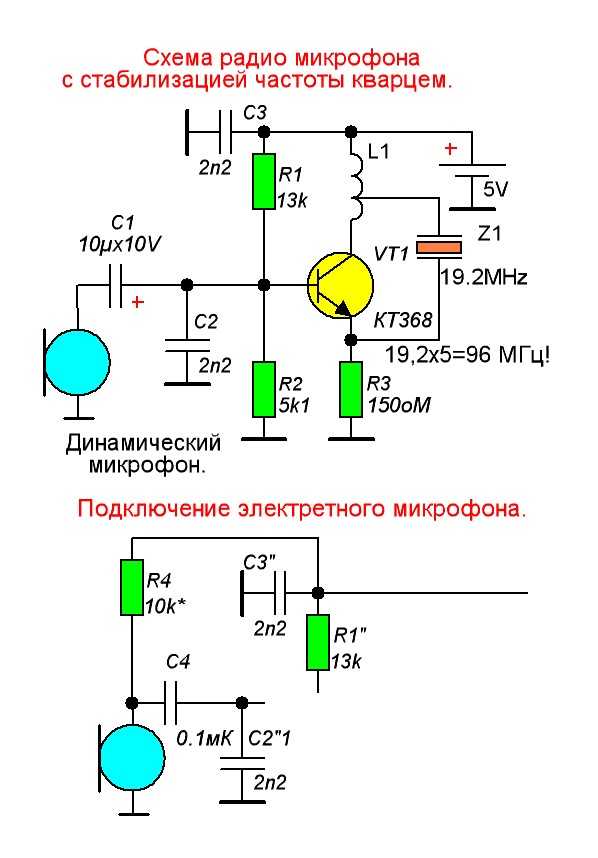

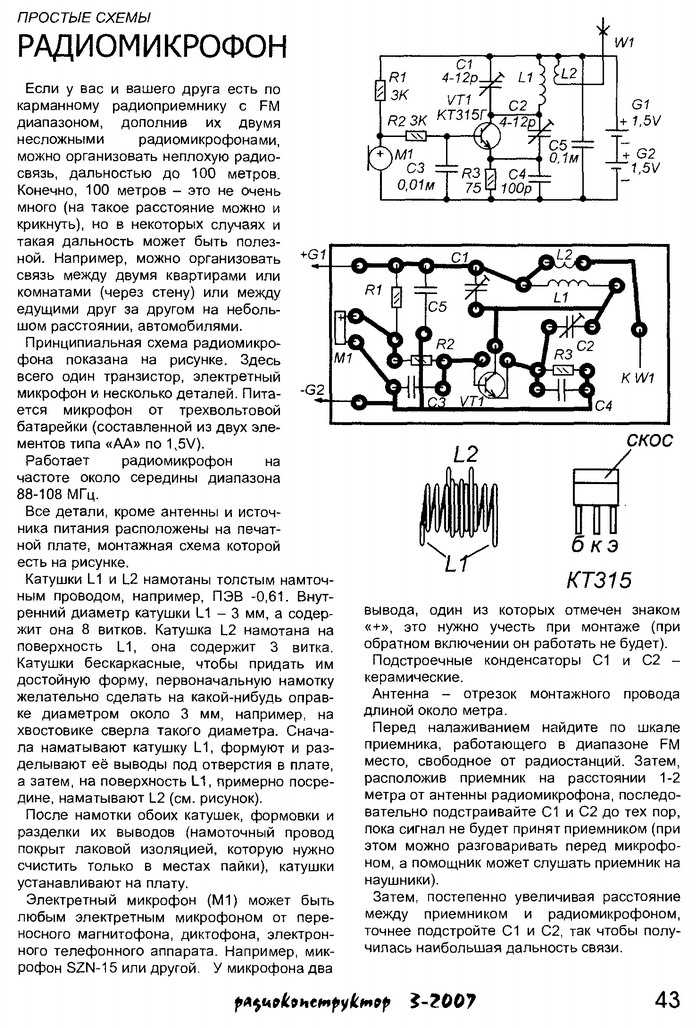

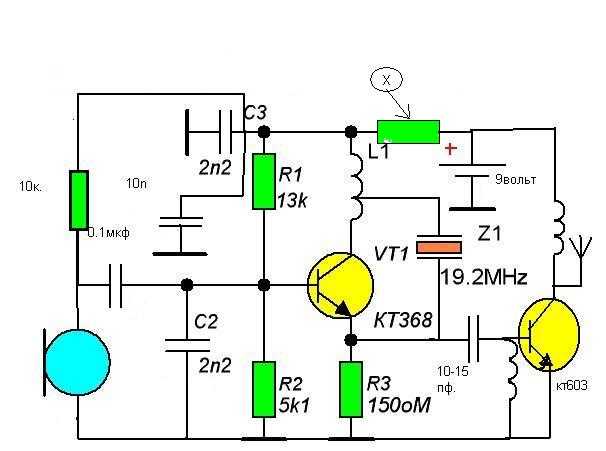

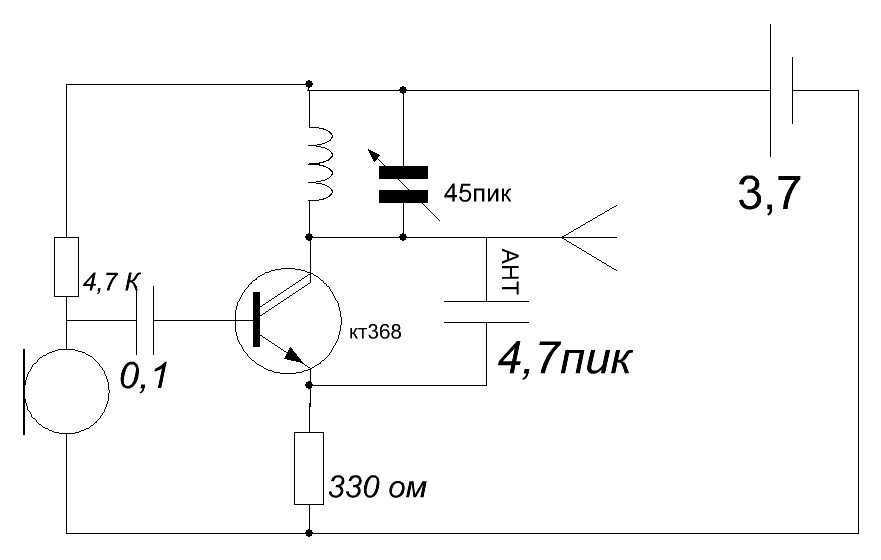

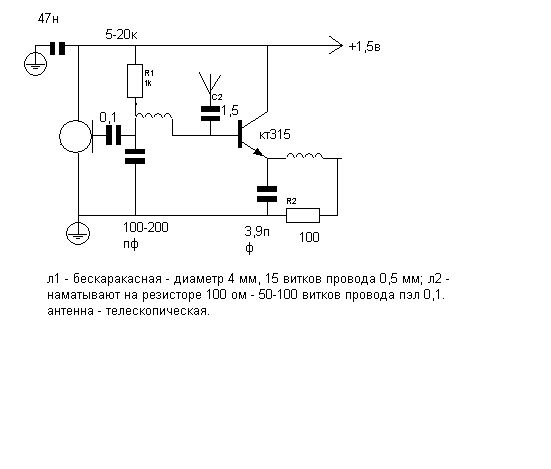

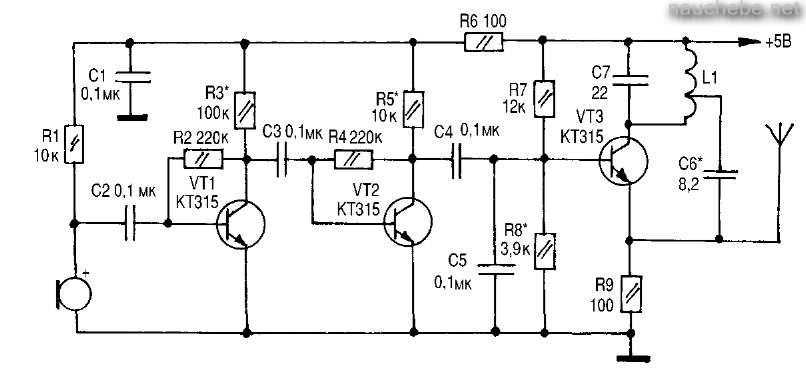

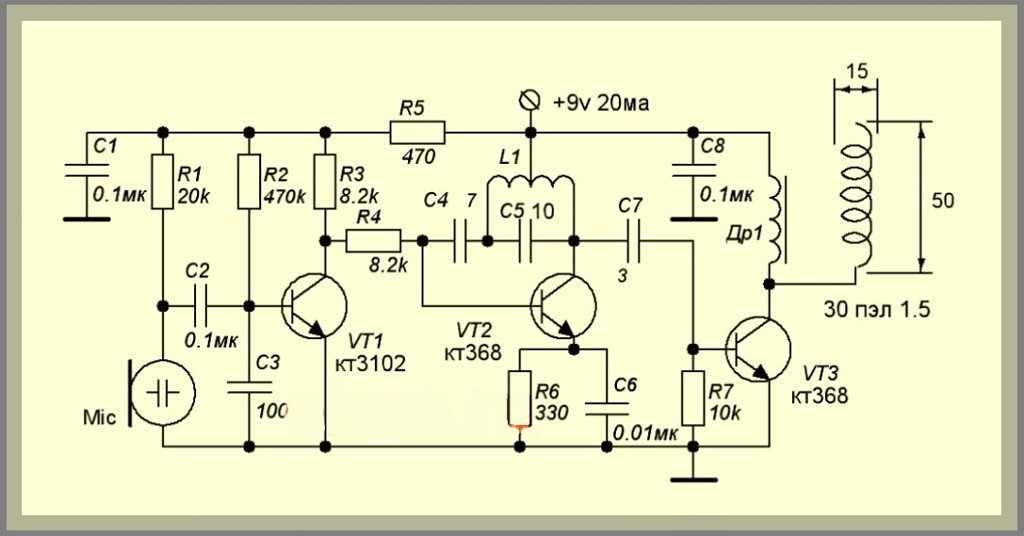

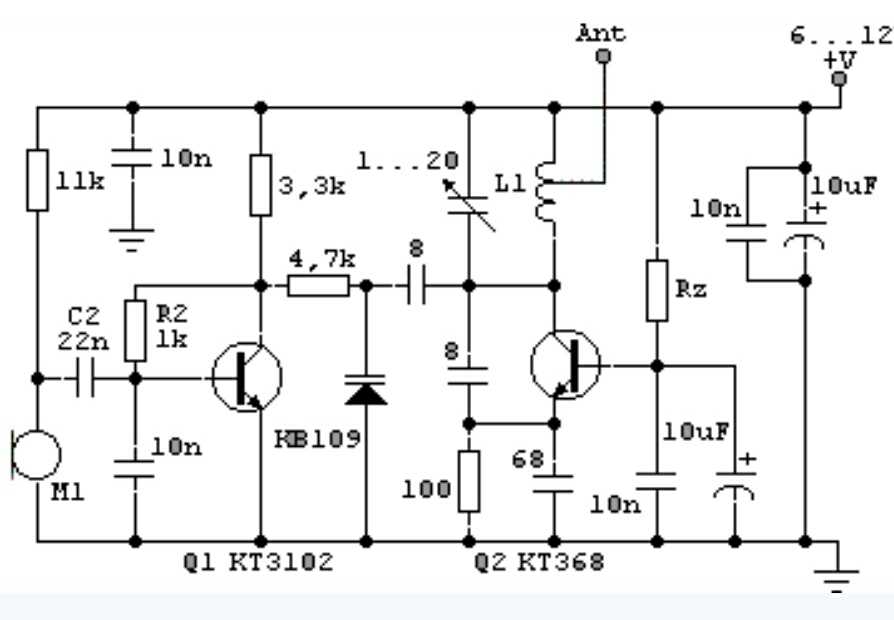

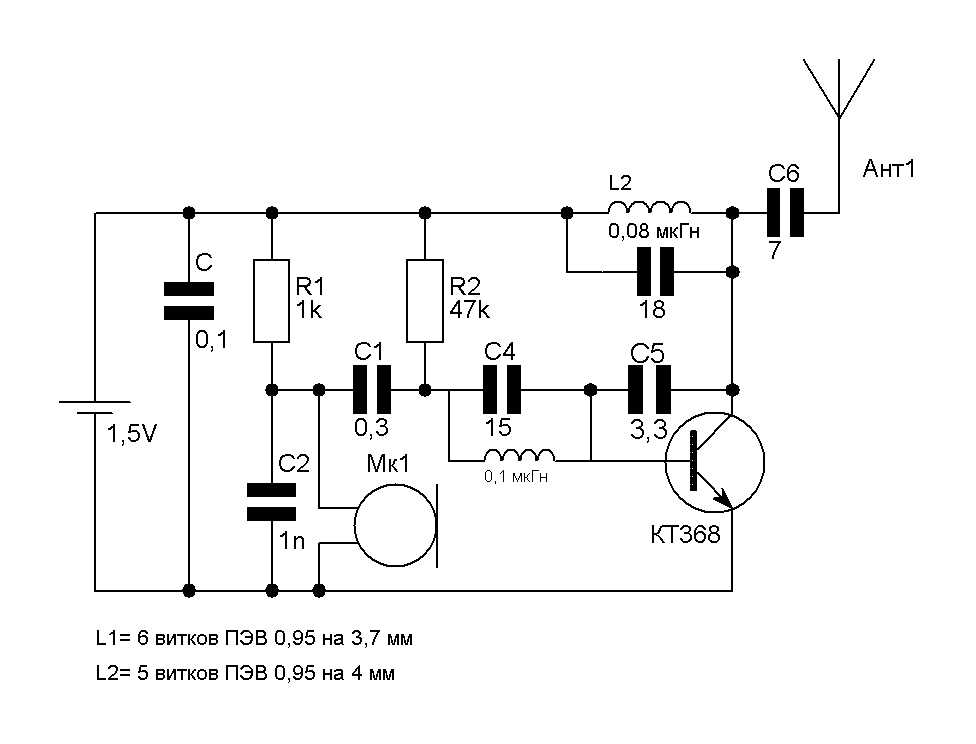

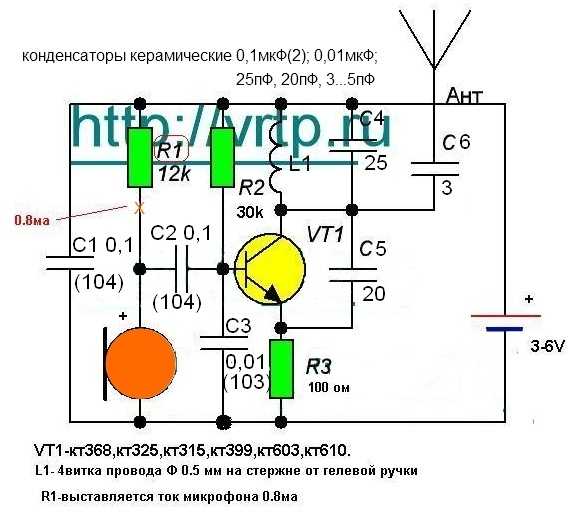

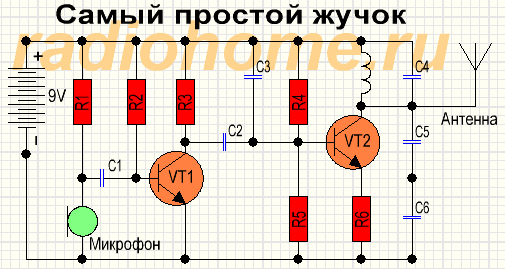

Представляю конструкцию стабильного радио жучка на пол километра. Жук был проверен неоднократно и показал высокие параметры. Микрофонный усилитель дает возможность поднять чувствительность жука до 6 — 7 метров, я использовал для усилителя отечественный транзистор КТ Контур содержит 6 витков провода с диаметром 0. Жук может также работать без УВЧ, тогда дальность будет не более 70 метров при прямой видимости. Потребление жучка 15 — 20 мА.

Поиск данных по Вашему запросу:

Схемы, справочники, даташиты:

Прайс-листы, цены:

Обсуждения, статьи, мануалы:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Содержание:

- ЖУЧОК ДЛЯ ПРОСЛУШКИ

- Радиопередатчик на кт368 своими руками

- Радио-жучок своими руками

МОЩНЫЙ РАДИОЖУК НА 500М - Мощный радиожучок своими руками

- Жучок для прослушки своими руками

- Схема радиожучка на трёх транзисторах с повышенной дальностью связи

- Схема AM передатчика на транзисторах КТ3102 (500 — 1500 кГц)

- Радиожучок на 400 метров

ПОСМОТРИТЕ ВИДЕО ПО ТЕМЕ: Простой FM-жучок Своими руками — прослушка

ЖУЧОК ДЛЯ ПРОСЛУШКИ

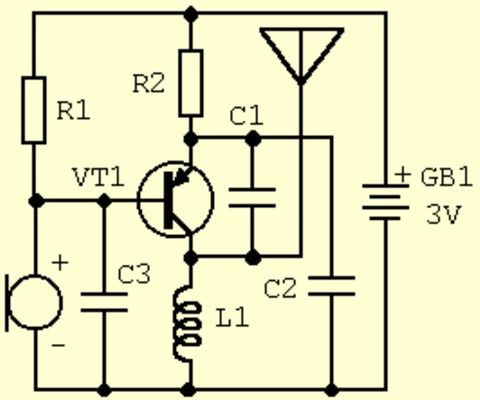

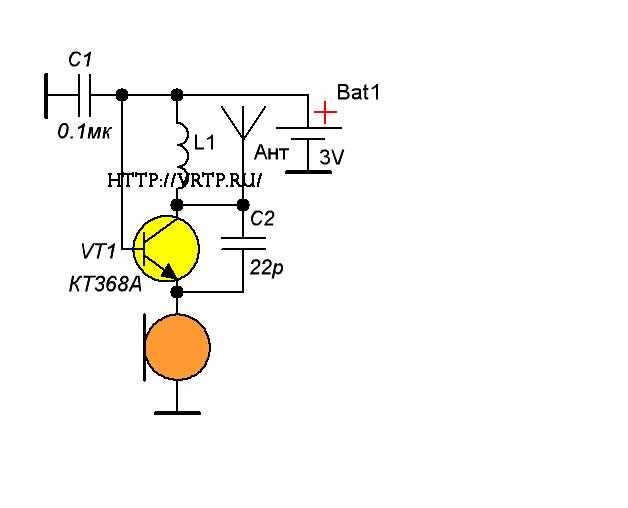

Представленный радиожучек своими руками может передавать звук на расстояние до метров. Так же с помощью него можно сделать FM тюнер и передавать сигнал с телефона на магнитолу. В этой статье хочу рассказать о радиопередатчике на одном транзисторе.

Его можно применять как для прослушки, так же и сделать с помощью него ретранслятор,заменив микрофон,на вход аудиосигнала. Радиопередатчик на MC своими руками. Используя микросхему МС можно сделать довольно качественный ФМ-передатчик. Эта микросхема содержит генератор, усилитель ВЧ, усилитель звука и модулятор. Возможны варианты исполнения в миниатюрном пластмассовом корпусе с торцевыми выводами для поверхностного монтажа и стандартный корпус.

Фм передатчик своими руками на 1 км. Это достаточно мощный 2 Вт FM передатчик, который обеспечит до 10 км дальности, естественно при хорошо настроенной полноценной антенне и в хороших погодных условиях, без помех.

Схема была найдёна в буржунете и показалась достаточно интересной и оригинальной, чтоб быть представленной на ваш суд. Передатчик стерео-радиосигнала своими руками. В автомобиле,когда нет возможности включить музыку с других источников как радио, и при этом хотите слушать не то что предоставляют радиоведущие,а свою музыку-как вариант можно использовать сделанный своими руками FM стерео передатчик.

Радиопередатчик собран в стандартном пластиковом корпусе от какого-то прибора. Передняя панель имеет аудиовход типа Джек и кнопку настройки. На задней поверхности находится разъем питания. Печатная плата крепится только одним винтом внутри коробки. В этой статье хочу представить передатчик музыки. Я попробовал собрать радиопередатчик с использованием в модуляторе варикапа. Так как он нужен был для передачи звукового сигнала, а не разговора, вместо микрофона поставил штекер. Катушка 9 витков провода диаметром 1 мм , средний отвод запаян.

Внутрь катушки впихнул маленький кусочек поролона и покапал парафином свечкой , чтобы катушка не изгибалась при прикосновениях, потому что от этого зависит частота, и ее очень легко сбить. Схема радио-стереопередатчика звука. Для стереопередатчиков существует специализированная микросхема, BA О собенностью передатчика на BA является высокое качество звука и улучшенное звуковое разделение стерео. Это достигнуто использованием кварцевого резонатора на 38 кГц, который обеспечивает частоту пилот тона для кодера стереосигнала.

Схема радио-стереопередатчика звука. Для стереопередатчиков существует специализированная микросхема, BA О собенностью передатчика на BA является высокое качество звука и улучшенное звуковое разделение стерео. Это достигнуто использованием кварцевого резонатора на 38 кГц, который обеспечивает частоту пилот тона для кодера стереосигнала.

Применяться стерео-передатчик может как в быту, так и в автомобиле, для передачи звука с носителя телефон,плеер и др , так как обладает не передачей стереозвука. Такой небольшой стереопередатчик станет неплохой заменой фм тюнера.

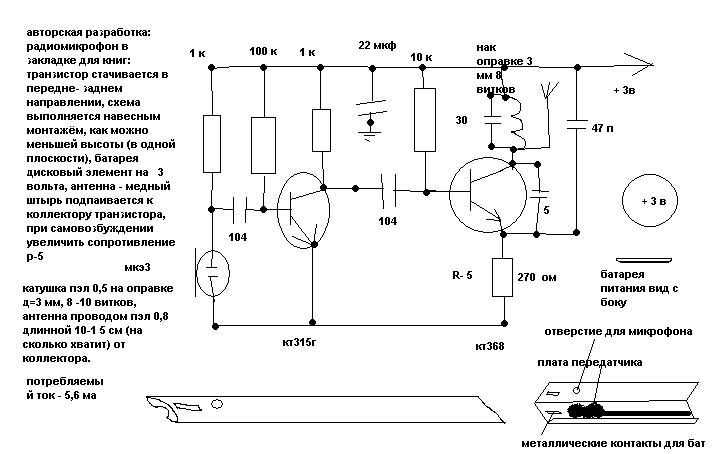

Данные радиомикрофон несложен в сборке. С целью повышения стабильности частоты задающего генератора, базовая цепь транзистора усилителя мощности запитана от стабилизатора напряжения R5, LED1. При касании антенны рукой, частота отклоняется тоже незначительно. Если у вас приемник с хорошей АПЧ — он это изменение отслеживает и ухода частоты в процессе работы передатчика не происходит вообще. Радиомикрофон на метров своими руками.

Хочу представить конструкцию достаточно мощного радиожучка, Дальность действия которого составляет до метров при прямой видимости. Устройство было собрано почти год назад для собственных нужд. Жук показал поразительные результаты : Частота почти не плавает через каждые метров всего на 0,,3мГц. Устройство не реагирует на касания антенны и других частей кроме контура и частотнозадающей цепи — это очень важный момент, поскольку почти во всех схемах из интернета наблюдается такая проблема.

В практике создания радиожучков не раз сталкиваемся с проблемой минимально возможных размеров жучка. Немезис был собран на smd компонентах, за счет чего и стало возможно значительным образом уменьшить размеры жучка в несколько раз, радиожук такой маленький, что вполне поместится например в одной сигарете, зажигалке или в мобильном телефоне. Немного о параметрах: диапазон частот в пределах мегагерц , чувствительность по микрофону порядка 5 метров , в тихой комнате слышно тиканье настенных часов.

Так что данный сигнал легко принять с данного жучка на радиоприемник будь он в телефоне,или просто стационарный. Переходим к схеме и подробностям. Эта конструкция чуть отличается от привычной схемотехники, поскольку в качестве микрофонного усилителя применен высококачественный двухканальный ОУ на микросхеме BA Использование данной микросхемы улучшает параметры жучка. В первую очередь обеспечивается качественный прием звука, повышенная чувствительность по микрофону. Микросхема имеет достаточно широкий диапазон питающих напряжений, малый ток потребления, способна обеспечить чувствительность до метров!

Радиопередатчики Прослушка на метров своими руками. Радиопередатчик на кт Фм передатчик своими руками на 1 км и выше. Стерео-радиопередатчик схема своими руками. Аудио передатчик. Стерео-передатчик своими руками схема. FM передатчик своими руками. Мощный радиопередатчик на метров своими руками. Радиожучок своими руками. FM Радиопередатчик своими руками дальнего действия. Страница 1 из 2 В начало Назад 1 2 Вперёд В конец.

Радиопередатчик на кт368 своими руками

Если рассчитать рейтинг популярности тех или иных радиолюбительских схем, то одно из призовых мест достанется конечно жучкам. Лично я, в своё время переделал практически все известные схемы простых ФМ передатчиков на транзисторах. И лучшей по своим характеристикам, дальности и простоте настройки считаю схему радиомикрофона , что разместил на сайте около года тому назад. С тех пор этот жучок для прослушки был повторен многими людьми, но ещё больше тех, у кого в процессе настройки всё-таки возникли трудности. Полсотни страниц вопросов на форуме про жука тому подтверждение. Понимаю, что не у каждого есть опыт работы с высокочастотными устройствами — ФМ передатчиками, поэтому идя на встречу многочисленным пожеланиям по подробнее рассказать «как работает жучок» — пишу эту статью. Начнём с резистора R1.

Радиомикрофон Филин-3, жучок дальностью 1 км, УКВ ЧМ передатчик, схема простого радиопередатчика на транзисторах, настройка передатчика. сразу, уверенная связь с хорошим приёмником достигала 1 Км, а с плеером Метров. (В микрорайоне с двухэтажными домами). С4 — пФ.

сразу, уверенная связь с хорошим приёмником достигала 1 Км, а с плеером Метров. (В микрорайоне с двухэтажными домами). С4 — пФ.

Радио-жучок своими руками

Новые книги Шпионские штучки: Новое и лучшее схем для радиолюбителей: Шпионские штучки и не только 2-е издание Arduino для изобретателей. Обучение электронике на 10 занимательных проектах Конструируем роботов. Руководство для начинающих Компьютер в лаборатории радиолюбителя Радиоконструктор 3 и 4 Шпионские штучки и защита от них. Сборник 19 книг Занимательная электроника и электротехника для начинающих и не только Arduino для начинающих: самый простой пошаговый самоучитель Радиоконструктор 1 Обновления Подавитель сотовой связи большой мощности. Перед тем как создавать тему на форуме, воспользуйтесь поиском! Пользователь создавший тему, которая уже была, будет немедленно забанен! Читайте правила названия тем. Пользователи создавшие тему с непонятными заголовками, к примеру: «Помогите, Схема, Резистор, Хелп и т.

МОЩНЫЙ РАДИОЖУК НА 500М

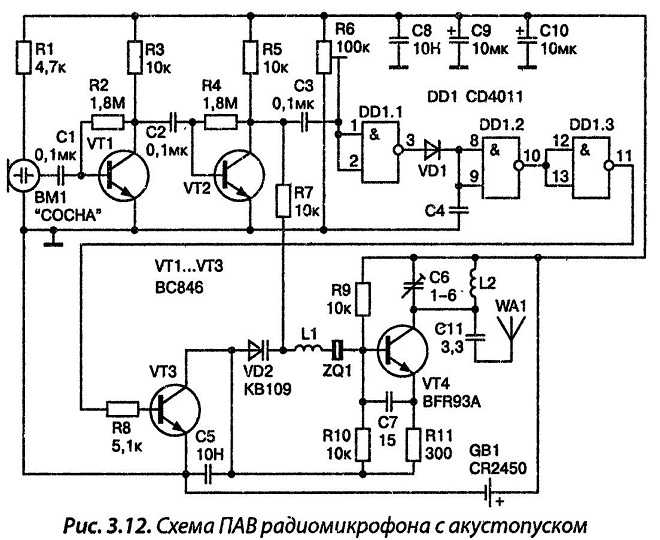

Начальная версия схемы показала хорошие параметры и высокую стабильность работы, поэтому за пару лет, схема была усовершенствована совместными силами радиолюбителей. Была добавлена стабилизация на варикапе, а также заменил несколько компонентов частотнозадающей цепи, добавил контурный конденсатор для удобства настройки на нужный диапазон. Был добавлен высококачественный микрофонный усилитель. Увлекся данной схемой всерьез и разработал несколько модификаций.

Была добавлена стабилизация на варикапе, а также заменил несколько компонентов частотнозадающей цепи, добавил контурный конденсатор для удобства настройки на нужный диапазон. Был добавлен высококачественный микрофонный усилитель. Увлекся данной схемой всерьез и разработал несколько модификаций.

Главная Главная страница. Лёгкий радио-жук для прослушки.

Мощный радиожучок своими руками

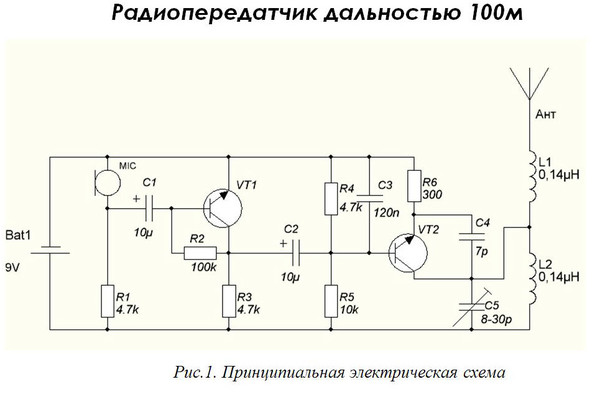

Хочу представить конструкцию достаточно мощного радиожучка, дальность действия которого составляет до метров при прямой видимости. Устройство было собрано почти год назад для собственных нужд. Жук показал поразительные результаты. Частота почти не плавает через каждые метров всего на 0,,3мГц. Устройство не реагирует на касания антенны и других частей кроме контура и частотнозадающей цепи — это очень важный момент, поскольку почти во всех схемах из интернета наблюдается такая проблема. Принципиальная электрическая схема:.

Жучок для прослушки своими руками

Войти Регистрация. Логин: Пароль Забыли? Популярные ICO. Обзор ICO Agrotechfarm: цели, преимущества, токены. Обзор ICO fatcats.

Обзор ICO Agrotechfarm: цели, преимущества, токены. Обзор ICO fatcats.

Радиомикрофон на метров своими руками «В данной схеме используется минимум Но для самодельного радио-жучка это очень даже неплохо.

Схема радиожучка на трёх транзисторах с повышенной дальностью связи

Введите электронную почту и получайте письма с новыми самоделками. Не более одного письма в день. Войти Чужой компьютер.

Схема AM передатчика на транзисторах КТ3102 (500 — 1500 кГц)

ВИДЕО ПО ТЕМЕ: КАК СДЕЛАТЬ ПРОСТОЙ РАДИО ЖУЧОК — ПРОСЛУШКА НА 200 МЕТРОВ

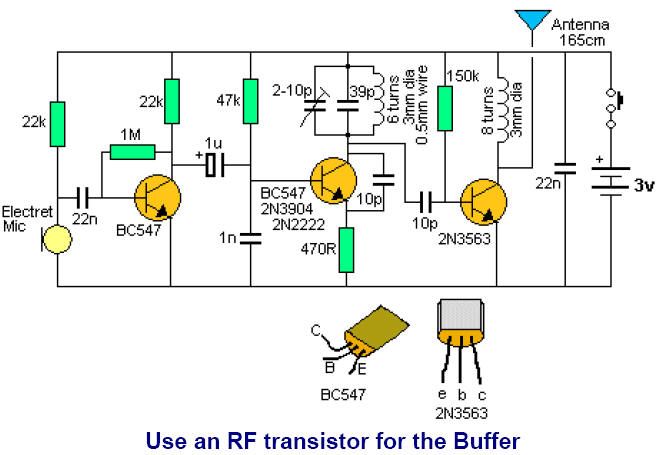

Данная схема жучка собирается не сложно, состоит из доступных деталей и питается от кроны на 9 вольт. Радиус действия от и более, всё зависит от используемого транзистора. Схему нашел на американском сайте, полностью рабочая и эффективная, проверенно! Для начала, скачайте архив с печаткой и изготовьте плату жука. Затем припаяйте все детали на свои места, как показано на фото выше. Архив можно скачать по ссылке в конце статьи.

Затем припаяйте все детали на свои места, как показано на фото выше. Архив можно скачать по ссылке в конце статьи.

Представленный радиожучек своими руками может передавать звук на расстояние до метров.

Радиожучок на 400 метров

Прослушивающий жучок-это самый обычный микрофон, передающий звуки на большие расстояния при помощи радиоволн. Устанавливается такой жучок в здании и сигнал передается от него на радиоприемное устройство. Используют такую прослушку в разных целях: как радионяня, беспроводные наушники или, просто, для подслушивания чужих разговоров. Последнее, кстати, уголовно наказуемо, если нет соответствующего разрешения. Все эти модули и есть составляющие жучка. Сам прибор может быть настолько маленьким и незаметным, что его можно поместить даже в розетку или другие малозаметные места. При этом наличие всех модулей обеспечивает улавливание звуков и передачу их на пульт владельца.

Представляем очередную схему радиожучка с радиусом действия в метров. Данная схема неоднократно тестировалась и показала очень не плохие результаты. Для того чтобы собрать эту схему нужно иметь 3 транзистора, несколько конденсаторов, катушки индуктивности и электретный микрофон.

Для того чтобы собрать эту схему нужно иметь 3 транзистора, несколько конденсаторов, катушки индуктивности и электретный микрофон.

Прослушивающие устройства, их виды, принцип действия, цели применения

На дворе 21 столетие, — время, когда давно наступил век информационных технологий, и для нас, живущих в эту эру, самым важным и дорогим товарам стала информация. В сегодняшние дни для получения необходимой информации заинтересованные лица могут применить любые доступные им средства. А установка и использование различной прослушивающий аппаратуры, такой как жучки, радиомикрофоны, подслушивающие устройства, давно не является исключительной прерогативой спецслужб — сейчас это может сделать чуть ли не каждый. Говоря о способах получения информации, мы фокусируемся именно на способах прослушивания помещений при помощи скрытых технических средств . Многие даже не догадываются, что прослушивающие устройства появились задолго до нашего времени. Естественное желание знать тайны было свойственно людям во все времена. Тогда как до XX столетия приходилось обходится скрытыми комнатами, которые давали возможность находится рядом при интересных разговорах, то в настоящее время возможности для подслушивания стали существенно шире. Впервые широкую огласку приобрела история с «жучками» в 1972 году в Соединенных Штатах. В то время группа специалистов при содействии некоторых сотрудников предвыборного штаба Никсона незаметно проскользнула в штаб -квартиру кандидата от партии демократов. В настоящее время прослушивание разговоров может организовать почти каждый. Для этого не применяются сложные технологии. Любой подкованный технический специалист может «состряпать» такое устройство за день. Главным техническим средством для прослушки является жучок — радиомикрофон. Со временем изменились лишь его размеры, а от модели к модели они в основном различаются только маскировкой. Главная тенденция последнего времени — уменьшение габаритов компонентов электронной техники. Наиболее распространённые прослушивающие устройства которые используются описаны ниже. РадиожучкиЖучок с радиопередатчиком — наиболее удобное для установки устройство для скрытого прослушивания. В большинстве случаев, они содержат радиопередатчик в УКВ диапазоне. Бывают как временные так и установленые стационарно. Те что устанавливаются стационарно запитаны от электросети, временные жучки запитаны от элемента питания — батарейки или аккумулятора. Чаще всего подобные устройства устанавливают в бытовую технику, розетки, осветительные приборы, прочие элементы интерьера. Временные приборы, как правило, рассчитаны на сравнительно короткий срок работы, устанавливаются тайно. Часто, для такого вида работы привлекаются сотрудники работающие на объекте или посетители. Жучки стараются установить в тех местах, где найти их будет затруднительно. Бывает такое, что прослушивающие устройства маскируются под повседневные предметы, которые часто используют в работе или интерьере и находятся на видном месте. Это могут быть шариковые ручки, сувениры, малозаметные безделушки. Основным недостатком временных устройств есть то, что они ограничены временем автономной работы. Период времени автономной работы сильно зависит от мощности радиопередатчика и емкости элементов питания. Дальность перехвата разговоров сильно зависит от чувствительности микрофона встроенного в жучок, разговоры принимаются на расстоянии от 3 до 25 метров. При этом радиус передачи снятой информации по радиоканалу может составлять от нескольких десятков до сотен метров. Иногда для увеличения дальности передачи могут быть использованы промежуточные ретрансляторы. Установка жучков на металлических предметах, трубах отопления может служить как дополнительная антенна для усиления. Радиозакладки выпускаемые серийно работают в разных частотных диапазонах — от единиц мегагерц до гигагерца. В импортных образцах чаще всего используются частоты 20-25 МГц, 130-180 МГц, 390-520 МГц. Чем выше частота передачи, тем больше дальность работы передатчиков в условиях помещения с кирпичными и бетонными стенами.

Телефонные «жучки»Основное предназначение телефонных «жучков» — снимать и передавать разговоры в закрытой комнате при положенной телефонной трубке с передачей данных в телефонную линию. При такой схеме становится возможным слушать как телефонные разговоры, так и комнатные разговоры. Также используются следующие приемы направленные на прослушку разговоров в комнате: прослушка через цепь квартирного звонка, прослушивание с помощью техники СВЧ отражения от вибрирующих поверхностей с последующей демодуляцией звукового сигнала, установка GSM жучков работающих по радиоканалу телефонного оператора.

Телефоны c наружной активациейПри такой схеме контролируемый телефонный аппарат не трогают. Данные считываются с телефонной линии при положенной трубке.

Сетевые передатчикиОни устанавливаются в электроприборы и передают информацию в низкочастотном, звуковом диапазоне . В качестве канала для передачи звуковой информации ими используется обычная электропроводка. Снять такой сигнал можно с любой розетки, которая находится с том же сегменте электросети. Естественно, первый же трансформатор полностью блокирует такой сигнал, по этому в соседнем сегменте электросети его считать будет невозможно.

Стационарные микрофоныМикрофоны стационарной установки могут быть замаскированы и установлены в самых неожиданных местах. Их соединяют незаметными тонкими проводами с пунктом прослушки, который создается вблизи контролируемого помещения.

Подведенные микрофоныПодведенный микрофон — устройство которое устанавливают не внутри, а снаружи контролируемого помещения. Для такой установки, безусловно, требуется иметь доступ к одной из внешних стен помещения, либо к инженерным коммуникациям, которые подводятся в объект. Для осуществления прослушки, например, можно снизу под дверь прикрепить плоский кристаллический микрофон. Если у смеженных комнат используются симметричные розетки , можно воспользоваться тем, что из одной розетки есть доступ к другой, а там уже можно поставить микрофон.

Контактный микрофонВ качестве примера такого приспособления можно привести стандартный медицинский стетоскоп прикрепленный к микрофонному капсюлю, который подключен к усилителю. Бывает такое, что достаточно стетоскопа без дополнительной электроники. Высококачественные датчики можно сделать из пьезо-керамических головок или обычных пьезоизлучателей. В качестве доноров могут быть использованы проигрыватели, электрические часы, игрушки с звуковыми эффектами, телефоны или сувениры. Эти устройства воспринимают малейшие колебания пластинок и тем самым позволяют снимать достаточно тихий сигнал. Но для них требуется тщательно выбирать место для установки. Оно зависит от особенностей конкретной стены или инженерной коммуникации. В ряде случаев есть смысл приклеить пьезодатчик к внешнему стеклу окна.

Импровизированные резонаторыПодслушивать разговор из соседнего помещения зачастую можно и без специальной аппаратуры. Для этого достаточно бокала для вина или аналогичной по форме прочей питейной емкости. Ободок бокала сильно прижимается к стене, а дно прикладывается к уху. Эффективность такого резонатора сильно зависит от толщины, материала и конфигурации стены, а также от формы, размера и материала питейного прибора. Есть и другие варианты для прослушивания: модуляция луча лазера вибрациями оконного стекла, съем побочных электромагнитных излучений домашней и офисной радиоаппаратуры, активация пассивных электромагнитных излучателей бесконтактным способом. Но эти методы достаточно сложны для аматеров и используются в основном профессионалами дела.

Для создания жучка своими силами нужно желание и небольшие знания и опыт в технической области. Схемы подобных устройств можно найти в интернете либо взять из соответствующей бумажной литературы. Наша продукция: система многоканальной записи AudioSP. Ее предназначение — исключительно гласный съем информации. Использование продукции для негласной, скрытой записи согласно закона является правонарушением и может повлечь к ответственности перед законом. С более подробной информацией о системе записи разговоров можно ознакомиться по ссылкам:

|

Атака «человек посередине»: руководство и примеры

Примеры атак MITM

Хотя основная концепция перехвата текущей передачи остается прежней, злоумышленники могут реализовать атаку «человек посередине» несколькими различными способами.

Сценарий 1. Перехват данных

- Злоумышленник устанавливает анализатор пакетов для анализа сетевого трафика на наличие небезопасных соединений.

- Когда пользователь входит на сайт, злоумышленник получает информацию о пользователе и перенаправляет его на поддельный сайт, имитирующий настоящий.

- Фальшивый сайт злоумышленника собирает данные от пользователя, которые злоумышленник затем может использовать на реальном сайте для доступа к информации о цели.

В этом сценарии злоумышленник перехватывает передачу данных между клиентом и сервером. Обманывая клиента, заставляя его поверить, что он все еще общается с сервером, а сервер полагая, что он все еще получает информацию от клиента, злоумышленник может перехватывать данные от обоих, а также вводить свою собственную ложную информацию в любые будущие передачи.

Сценарий 2: Получение доступа к средствам

- Злоумышленник создает поддельный чат, имитирующий чат известного банка.

- Используя информацию, полученную из данных, перехваченных в первом сценарии, злоумышленник выдает себя за банк и начинает чат с целью.

- Затем злоумышленник запускает чат на сайте реального банка, притворяясь целью и передавая необходимую информацию, чтобы получить доступ к учетной записи цели.

В этом сценарии злоумышленник перехватывает разговор, передавая части обсуждения обоим законным участникам.

Реальные MITM-атаки

В 2011 году сайт голландского регистратора DigiNotar был взломан, что позволило злоумышленнику получить доступ к 500 сертификатам для таких веб-сайтов, как Google, Skype и других. Доступ к этим сертификатам позволил злоумышленнику выдать себя за законные веб-сайты в атаке MITM, похитив данные пользователей после того, как они обманом заставили их ввести пароли на вредоносных зеркальных сайтах. DigiNotar в конечном итоге подал заявление о банкротстве в результате нарушения.

В 2017 году кредитная компания Equifax удалила свои приложения из Google и Apple после взлома, приведшего к утечке личных данных. Исследователь обнаружил, что приложение не всегда использует HTTPS, что позволяет злоумышленникам перехватывать данные, когда пользователи получают доступ к своим учетным записям.

Исследователь обнаружил, что приложение не всегда использует HTTPS, что позволяет злоумышленникам перехватывать данные, когда пользователи получают доступ к своим учетным записям.

Взаимодействия, подверженные MITM-атакам

Любое ненадлежащим образом защищенное взаимодействие между двумя сторонами, будь то передача данных между клиентом и сервером или общение между двумя людьми через систему обмена сообщениями в Интернете, может стать целью посредника атаки. Входы в систему и аутентификация на финансовых сайтах, соединения, которые должны быть защищены открытыми или закрытыми ключами, и любые другие ситуации, когда текущая транзакция может предоставить злоумышленнику доступ к конфиденциальной информации, — все это подвержено риску.

Дополнительные сведения о безопасности приложений см. в нашем Руководстве по безопасному DevOps Survival.

Что такое подслушивание? | Fortinet

Атака с прослушиванием происходит, когда хакер перехватывает, удаляет или изменяет данные, которые передаются между двумя устройствами. Подслушивание, также известное как прослушивание или отслеживание, основано на незащищенных сетевых соединениях для доступа к данным, передаваемым между устройствами.

Подслушивание, также известное как прослушивание или отслеживание, основано на незащищенных сетевых соединениях для доступа к данным, передаваемым между устройствами.

Чтобы лучше объяснить определение «атаки с подслушиванием», обычно это происходит, когда пользователь подключается к сети, в которой трафик не защищен или зашифрован, и отправляет конфиденциальные бизнес-данные коллеге. Данные передаются по открытой сети, что дает злоумышленнику возможность использовать уязвимость и перехватывать ее различными способами. Атаки подслушивания часто бывает трудно обнаружить. В отличие от других форм кибератак, наличие жучка или подслушивающего устройства не может отрицательно сказаться на производительности устройств и сетей.

При прослушивании злоумышленники могут использовать различные методы для запуска атак, которые обычно включают использование различных устройств для прослушивания разговоров и просмотра сетевой активности.

Типичным примером электронного подслушивающего устройства является скрытый жучок, физически размещенный в доме или офисе. Это может произойти, если оставить жучка под стулом или на столе или спрятать микрофон в незаметном предмете, например, ручке или сумке. Это простой подход, но он может привести к установке более сложных, трудно обнаруживаемых устройств, таких как микрофоны внутри ламп или потолочных светильников, книги на книжной полке или в рамах для картин на стене.

Это может произойти, если оставить жучка под стулом или на столе или спрятать микрофон в незаметном предмете, например, ручке или сумке. Это простой подход, но он может привести к установке более сложных, трудно обнаруживаемых устройств, таких как микрофоны внутри ламп или потолочных светильников, книги на книжной полке или в рамах для картин на стене.

Несмотря на количество технологических достижений, делающих цифровое прослушивание все более легким в наши дни, многие атаки по-прежнему основаны на перехвате телефонов. Это связано с тем, что телефоны имеют электропитание, встроенные микрофоны, динамики, места для укрытия жучков и на них легко установить жучок. Подслушивающие злоумышленники могут отслеживать разговоры в комнате, в которой находится телефон, и звонки на телефоны в любой точке мира.

Современные компьютеризированные телефонные системы позволяют осуществлять электронный перехват телефонов без прямого доступа к устройству. Злоумышленники могут посылать сигналы по телефонной линии и передавать любые разговоры, происходящие в той же комнате, даже если трубка не активна. Точно так же компьютеры имеют сложные инструменты связи, которые позволяют злоумышленникам перехватывать коммуникационную деятельность, от голосовых разговоров, онлайн-чатов и даже ошибок в клавиатуре, чтобы регистрировать текст, который печатают пользователи.

Точно так же компьютеры имеют сложные инструменты связи, которые позволяют злоумышленникам перехватывать коммуникационную деятельность, от голосовых разговоров, онлайн-чатов и даже ошибок в клавиатуре, чтобы регистрировать текст, который печатают пользователи.

Компьютеры также излучают электромагнитное излучение, которое опытные подслушивающие могут использовать для восстановления содержимого экрана компьютера. Эти сигналы могут передаваться на расстояние до нескольких сотен футов и распространяться дальше по кабелям и телефонным линиям, которые можно использовать в качестве антенн.

Пикап Устройство

Злоумышленники могут использовать устройства, улавливающие звук или изображения, такие как микрофоны и видеокамеры, и преобразовывать их в электрический формат для подслушивания целей. В идеале это будет электрическое устройство, использующее источники питания в целевой комнате, что избавит злоумышленника от необходимости доступа в комнату для подзарядки устройства или замены его батарей.

Некоторые подслушивающие устройства способны хранить цифровую информацию и передавать ее на пост прослушивания. Злоумышленники также могут использовать мини-усилители, которые позволяют им удалять фоновый шум.

Линия передачи

Канал передачи между пикап-устройством и приемником злоумышленника может прослушиваться в целях подслушивания. Это может быть сделано в виде радиочастотной передачи или провода, который включает в себя активные или неиспользуемые телефонные линии, электрические провода или незаземленные электрические кабелепроводы. Некоторые передатчики могут работать непрерывно, но более сложный подход предполагает дистанционную активацию.

Пост для прослушивания

Пост прослушивания используется для передачи телефонных разговоров, перехваченных жучками. Когда трубку берут, чтобы сделать или принять вызов, включается записывающее устройство, которое автоматически отключается после завершения вызова.

Посты прослушивания — это защищенные области, в которых злоумышленник может отслеживать, записывать или ретранслировать сигналы для обработки. Он может быть расположен в любом месте от соседней комнаты до телефона на расстоянии до нескольких кварталов. На посту прослушивания будет установлено голосовое оборудование, позволяющее подслушивать и записывать любые действия.

Слабые пароли

Ненадежные пароли облегчают злоумышленникам получение несанкционированного доступа к учетным записям пользователей, что позволяет им проникнуть в корпоративные системы и сети. Это включает в себя хакеров, которые могут скомпрометировать конфиденциальные каналы связи, перехватить действия и разговоры между коллегами, а также украсть конфиденциальные или ценные бизнес-данные.

Открытые сети

Пользователи, которые подключаются к открытым сетям, не требующим паролей и не использующим шифрование для передачи данных, создают идеальные условия для прослушивания злоумышленниками. Хакеры могут отслеживать действия пользователей и следить за сообщениями, происходящими в сети.

Хакеры могут отслеживать действия пользователей и следить за сообщениями, происходящими в сети.

Атаки с прослушиванием могут привести к потере важной бизнес-информации, перехвату конфиденциальных данных пользователей, а также к более масштабным атакам и краже личных данных.

Хорошим примером того, какое влияние могут оказать атаки с прослушиванием, является растущее использование цифровых помощников, таких как Amazon Alexa и Google Home. Эти помощники облегчают жизнь пользователям, но злоумышленникам также легко их подслушать и получить личную информацию.

Последствия подслушивания могут включать:

- Финансовые потери: Киберзлоумышленники могут использовать свой доступ к конфиденциальной информации, такой как корпоративные данные, коммерческая тайна или пароли пользователей, для получения финансовой выгоды. Это включает в себя продажу данных третьим сторонам или конкурентам или удержание организаций или отдельных лиц с целью получения выкупа путем блокировки доступа к данным в рамках атаки программ-вымогателей.

Кроме того, любой инцидент с потерей данных чреват репутационным ущербом для организации, что может привести к потере клиентов и, как следствие, к финансовым потерям.

Кроме того, любой инцидент с потерей данных чреват репутационным ущербом для организации, что может привести к потере клиентов и, как следствие, к финансовым потерям. - Кража личных данных. Подслушивающие злоумышленники могут прослушивать разговоры, происходящие в приложениях, которые пользователи считают безопасными. Это может привести к непреднамеренному раскрытию конфиденциальной информации, которую злоумышленники могут использовать для кражи учетных данных и проведения более масштабных атак с целью кражи личных данных.

Потеря конфиденциальности: Кража конфиденциальной информации может привести к потере конфиденциальности компаний и пользователей. Злоумышленники, которые проводят атаки с прослушиванием, могут перехватывать важные деловые данные, разговоры и обмены, которые влияют на конфиденциальность пользователей.

Все более цифровой мир облегчает хакерам перехват корпоративной информации и разговоров пользователей. Однако это также дает организациям возможность предотвратить злонамеренные намерения злоумышленников. Общие методы, которые помогают предотвратить атаки с прослушиванием, включают:

Общие методы, которые помогают предотвратить атаки с прослушиванием, включают:

- Шифрование военного уровня: один из лучших способов предотвратить атаки с подслушиванием — шифрование данных при передаче и частных разговорах. Шифрование блокирует возможность злоумышленников читать данные, которыми обмениваются две стороны. Например, шифрование военного уровня обеспечивает 256-битное шифрование, которое злоумышленнику практически невозможно расшифровать.

- Распространение информации. Обеспечение осведомленности сотрудников о рисках и опасностях кибербезопасности является важнейшей первой линией защиты организаций от любых кибератак. Это в значительной степени относится к атакам с прослушиванием, поэтому организации должны проводить обучение, которое информирует пользователей о том, как злоумышленники проводят атаки. Сотрудники должны понимать, какие методы используют злоумышленники для подслушивания разговоров, следовать рекомендациям по снижению риска и постоянно быть в курсе признаков атаки.

Им также следует избегать загрузки небезопасных приложений или программного обеспечения и никогда не подключаться к слабым или открытым сетям.

Им также следует избегать загрузки небезопасных приложений или программного обеспечения и никогда не подключаться к слабым или открытым сетям. - Сегментация сети. Организации могут ограничивать возможности злоумышленников для прослушивания сетей, ограничивая их доступность. Сегментация сети позволяет организациям ограничивать ресурсы только теми людьми, которым требуется к ним доступ. Например, сотрудникам отдела маркетинга не требуется доступ к системам управления персоналом, а сотрудникам отдела ИТ не требуется доступ к финансовой информации. Сегментация сети разделяет сеть, что снижает нагрузку на трафик, предотвращает нежелательную активность и повышает безопасность за счет предотвращения несанкционированного доступа.

- Избегайте сомнительных ссылок: с распространением информации связана необходимость избегать сомнительных или ненадежных ссылок. Злоумышленники, осуществляющие подслушивание, могут распространять вредоносное программное обеспечение, в том числе перехватывающее вредоносное ПО по сомнительным ссылкам.

Пользователям следует загружать официальное программное обеспечение только с надежных ресурсов и поставщиков, а также загружать приложения только из официальных магазинов приложений.

Пользователям следует загружать официальное программное обеспечение только с надежных ресурсов и поставщиков, а также загружать приложения только из официальных магазинов приложений. - Обновление и исправление программного обеспечения. Злоумышленники также могут использовать уязвимости в программном обеспечении для нападения на организации и пользователей. Поэтому очень важно включать автоматические обновления и обеспечивать немедленное исправление всего программного обеспечения при появлении новой версии или обновления.

- Физическая безопасность: организации также могут защитить свои данные и пользователей с помощью мер физической безопасности в своих офисных помещениях. Это имеет решающее значение для защиты офиса от посторонних лиц, которые могут сбросить физические жучки на столы, телефоны и т. д.

- Экранирование: риск подслушивания из-за компьютерного излучения можно предотвратить, установив меры безопасности и экранирование. Например, компьютеры с защитой TEMPEST позволяют организациям блокировать непреднамеренное излучение и обеспечивать безопасность своих данных и пользователей.

Fortinet предлагает ряд решений, позволяющих организациям защищать свои сети от злоумышленников и предотвращать несанкционированный доступ к своим системам.

Брандмауэры нового поколения Fortinet (NGFW) фильтруют сетевой трафик для защиты организаций от внутренних и внешних угроз безопасности. Брандмауэры также обладают расширенными функциями, которые обеспечивают более глубокую проверку содержимого, проверку и блокировку атак, а также предотвращение вторжений. Организации получают улучшенную видимость своей поверхности атаки, что имеет решающее значение для предотвращения прослушивания. Брандмауэры для веб-приложений Fortinet (WAF) также защищают веб-приложения организаций от известных и развивающихся киберугроз, выявляют аномальное поведение и блокируют вредоносные действия.

Кроме того, Fortinet позволяет организациям применять подход с нулевым доверием к доступу к сети. Это обеспечивает полную видимость того, кто и что получает доступ к их сетям, и гарантирует, что только нужные люди имеют нужный уровень доступа к нужным ресурсам в нужное время.

Какова цель подслушивания?

Подслушивание используется киберзлоумышленниками для перехвата сообщений и кражи конфиденциальных данных в пути. Хакеры используют устройства для захвата звука и изображения, такие как микрофоны и камеры, и преобразуют их в электрический формат, чтобы подслушивать жертв. Они также могут использовать каналы передачи и посты прослушивания для перехвата и записи разговоров и данных.

Как хакеры подслушивают?

Атаки с прослушиванием происходят, когда хакеры перехватывают, удаляют или изменяют данные, которые передаются между устройствами. Этот процесс, также известный как прослушивание или отслеживание, обычно позволяет злоумышленникам использовать незащищенные или открытые сетевые соединения и незашифрованные данные, что позволяет им получать доступ к данным, передаваемым между устройствами. Хакеры также могут подслушивать, устанавливая жучки в телефоны, которые позволяют им перехватывать и записывать разговоры.

В большинстве случаев оно выполняется с помощью направленных микрофонов, телефонов, GSM передатчиков, радиожучков, лазерных устройств съема информации. Согласно конституции Российской Федерации (статья 23, глава 2) для граждан может быть введено ограничение на неприкосновенность частной жизни, но только по санкции суда, к сожалению, этот принцип часто нарушается. Происходит это из-за высокой криминализации общества, а также вытекающей из этого потребности граждан в самозащите.

В большинстве случаев оно выполняется с помощью направленных микрофонов, телефонов, GSM передатчиков, радиожучков, лазерных устройств съема информации. Согласно конституции Российской Федерации (статья 23, глава 2) для граждан может быть введено ограничение на неприкосновенность частной жизни, но только по санкции суда, к сожалению, этот принцип часто нарушается. Происходит это из-за высокой криминализации общества, а также вытекающей из этого потребности граждан в самозащите. После того, как не было найдено полезных документов, проникшие установили там радиомикрофоны. Эти жучки позволили узнать о чем разговаривают активисты в конкурирующем штабе. В результате дело получило широкую огласку. Таким образом «жучки» перестали быть лишь инструментом спецслужб, стали методом доступным для гражданских применений — корпоративного, политического шпионажа, а также начали использоваться для частного сыска.

После того, как не было найдено полезных документов, проникшие установили там радиомикрофоны. Эти жучки позволили узнать о чем разговаривают активисты в конкурирующем штабе. В результате дело получило широкую огласку. Таким образом «жучки» перестали быть лишь инструментом спецслужб, стали методом доступным для гражданских применений — корпоративного, политического шпионажа, а также начали использоваться для частного сыска.

Но для таких частот требуется специальная приемная аппаратура. Для защиты от обнаружения, профессионалы иногда применяют методы, которые позволяют растянуть спектр сигнала, используют двойную модуляцию несущей частоты, применяют другие похожие схемы.

Но для таких частот требуется специальная приемная аппаратура. Для защиты от обнаружения, профессионалы иногда применяют методы, которые позволяют растянуть спектр сигнала, используют двойную модуляцию несущей частоты, применяют другие похожие схемы. Такая возможность обеспечивается подачей внешнего высокочастотного сигнала, который вызывает активацию микрофона телефонной трубки. Порой получается перехватить микротоки, возникающие в электромагнитном звонке от звуковых вибраций . Таким же образом есть возможность перехватить микротоки звонка в квартире.

Такая возможность обеспечивается подачей внешнего высокочастотного сигнала, который вызывает активацию микрофона телефонной трубки. Порой получается перехватить микротоки, возникающие в электромагнитном звонке от звуковых вибраций . Таким же образом есть возможность перехватить микротоки звонка в квартире. Хорошими микрофонами могут стать столешницы, полки для документов с жестко прикрепленными к ним пьезодатчиками. Провода от таких микрофонов могут быть протянуты под гипсокартоном, обоями, в плинтусах либо под ковролином. Вывод проводов зачастую делают в местах вывода телефонных или компьютерных коммуникаций, входящих в помещение. Основным недостатком такого рода прослушивающих устройств является необходимость длительной предварительной подготовки помещения, в котором устанавливается спецсредство.

Хорошими микрофонами могут стать столешницы, полки для документов с жестко прикрепленными к ним пьезодатчиками. Провода от таких микрофонов могут быть протянуты под гипсокартоном, обоями, в плинтусах либо под ковролином. Вывод проводов зачастую делают в местах вывода телефонных или компьютерных коммуникаций, входящих в помещение. Основным недостатком такого рода прослушивающих устройств является необходимость длительной предварительной подготовки помещения, в котором устанавливается спецсредство. В ряде случаев, можно просверлить незаметное микроотверстие в стене, и воспользоваться игольчатым микрофоном, в этом случае звук можно подвести через тонкую трубку длиной до 20-30 см.

В ряде случаев, можно просверлить незаметное микроотверстие в стене, и воспользоваться игольчатым микрофоном, в этом случае звук можно подвести через тонкую трубку длиной до 20-30 см. Отличный сигнал можно снимать с труб системы отопления.

Отличный сигнал можно снимать с труб системы отопления.

Кроме того, любой инцидент с потерей данных чреват репутационным ущербом для организации, что может привести к потере клиентов и, как следствие, к финансовым потерям.

Кроме того, любой инцидент с потерей данных чреват репутационным ущербом для организации, что может привести к потере клиентов и, как следствие, к финансовым потерям. Им также следует избегать загрузки небезопасных приложений или программного обеспечения и никогда не подключаться к слабым или открытым сетям.

Им также следует избегать загрузки небезопасных приложений или программного обеспечения и никогда не подключаться к слабым или открытым сетям. Пользователям следует загружать официальное программное обеспечение только с надежных ресурсов и поставщиков, а также загружать приложения только из официальных магазинов приложений.

Пользователям следует загружать официальное программное обеспечение только с надежных ресурсов и поставщиков, а также загружать приложения только из официальных магазинов приложений.