Схема разделения секрета Шамира / Хабр

Рассмотрим сценарий, когда необходимо обеспечить безопасность банковского хранилища. Оно считается абсолютно неприступным без ключа, который вам выдают в первый же день работы. Ваша цель — надёжно сохранить ключ.

Предположим, вы решили всё время хранить ключ при себе, предоставляя доступ к хранилищу по мере необходимости. Но вы быстро поймёте, что такое решение на практике нормально не масштабируется, потому что всякий раз для открытия хранилища требуется ваше физическое присутствие. А как насчёт отпуска, которые вам обещали? Кроме того ещё более пугает вопрос: а что если вы потеряли единственный ключ?

С мыслью об отпуске вы решили сделать копию ключа и доверить её другому сотруднику. Однако вы понимаете, что это тоже не идеально. Удваивая количество ключей, вы также удвоили возможности кражи ключа.

Отчаявшись, вы уничтожаете дубликат и решаете разделить исходный ключ пополам. Теперь, вы думаете, два доверенных человека с фрагментами ключей должны физически присутствовать, чтобы собрать ключ и открыть хранилище.

Проблему можно решить с помощью серии дополнительных ключей и замков, но при таком подходе быстро потребуется много ключей и замков. Вы решаете, что в идеальной схеме нужно разделить ключ, чтобы безопасность не полагалась полностью на одного человека. Вы также заключаете, что должен существовать некий порог количества фрагментов, чтобы при потере одного фрагмента (или если человек ушёл в отпуск) весь ключ оставался функциональным.

О таком типе схемы управления ключами думал Ади Шамир в 1979 году, когда опубликовал свою работу «Как разделить секрет». В статье кратко объясняется так называемая пороговая схема для эффективного разделения секретного значения (например, криптографического ключа) на частей. Затем, когда и только когда хотя бы из частей собраны, можно легко восстановить секрет .

Затем, когда и только когда хотя бы из частей собраны, можно легко восстановить секрет .

С точки зрения безопасности важным свойством этой схемы является то, что злоумышленник не должен узнать абсолютно ничего, если у него нет хотя бы частей. Даже наличие частей не должно давать никакой информации. Мы называем это свойство

Пороговая схема Шамира построена вокруг концепции полиномиальной интерполяции. Если вы не знакомы с этой концепцией, она на самом деле довольно простая. Вообще, если вы когда-нибудь рисовали точки на графике, а затем соединяли их линиями или кривыми, то уже использовали её!

Через две точки можно провести неограниченное число полиномов степени 2. Чтобы выбрать из них единственный — нужна третья точка. Иллюстрация: Википедия

Рассмотрим полином со степенью один, . Если вы хотите построить эту функцию на графике, сколько точек вам нужно? Ну, мы знаем, что это линейная функция, которая образует линию и поэтому нужно по крайней мере две точки.

Действительно классная вещь в этом свойстве заключается в том, что, учитывая степень полиномиальной функции и, по крайней мере, точек, мы можем вывести дополнительные точки для этой полиномиальной функции. Экстраполяцию этих дополнительных точек мы называем

Возможно, вы уже поняли, что здесь вступает в игру умная схема Шамира. Предположим, что наш секрет — это . Мы можем превратить в точку на графике и придумать полиномиальную функцию со степенью , которая удовлетворяет этой точке. Напомним, что будет нашим порогом требуемых фрагментов, поэтому если мы установить порог в три фрагмента, то должны выбрать полиномиальную функцию со степенью два.

Наш полином будет иметь форму , где и — случайным образом выбранные положительные целые числа.

На этом этапе мы можем генерировать фрагменты, подключив уникальных целых чисел в , где (потому что это наш секрет). В данном примере мы хотим раздать четыре фрагмента с порогом три, поэтому случайным образом генерируем точки и отправляем по одной точке каждому из четырёх доверенных человек, хранителей ключа. Мы также сообщаем людям, что , так как это считается публичной информацией и необходимо для восстановления .

Мы уже обсуждали концепцию полиномиальной интерполяции и то, что она лежит в основе пороговой схемы Шамира . Когда любые три из четырёх доверенных лиц хотят восстановить , им нужно только интерполировать со своими уникальными точками. Для этого они могут определить свои точки и рассчитать интерполяционный полином Лагранжа, используя следующую формулу. Если программирование вам понятнее, чем математика, то пи — это по сути оператор

Если программирование вам понятнее, чем математика, то пи — это по сути оператор for, который умножает все результаты, а сигма — это

При мы можем это решить следующим образом и вернуть нашу исходную полиномиальную функцию:

Поскольку мы знаем, что , восстановление осуществляется просто:

Хотя мы успешно применили основную идею Шамира , у нас остаётся проблема, которую мы игнорировали до настоящего момента. Наша полиномиальная функция использует небезопасную целочисленную арифметику. Учтите, что для каждой дополнительной точки, которую атакующий получает на графике нашей функции, остаётся меньшее количество возможностей для других точек. Вы можете увидеть это своими глазами, когда строите график с увеличением количества точек для полиномиальной функции с использованием целочисленной арифметики.

Чтобы продемонстрировать, насколько слаба схема с целочисленной арифметикой, рассмотрим сценарий, в котором злоумышленник получил две точки и знает публичную информацию, что . Из этой информации он может вывести , равный двум, и подключить в формулу известные значения и .

Затем злоумышленник может найти , посчитав :

Поскольку мы определили как случайно выбранные целые положительные числа, есть ограниченное число возможных . С помощью этой информации злоумышленник может вывести , поскольку всё, что больше 5, сделает отрицательным. Это оказывается правдой, поскольку мы определили

Затем злоумышленник может рассчитать возможные значения , заменив в :

С ограниченным набором вариантов для становится понятно, насколько легко подобрать и проверить значения .

Чтобы устранить эту уязвимость, Шамир предлагает использовать модульную арифметику, заменив на , где и — множество всех простых чисел.

Быстро вспомним, как работает модульная арифметика. Часы со стрелками — уже знакомая концепция. Она использует часы, которые являются . Как только часовая стрелка проходит мимо двенадцати, она возвращается к одному. Интересным свойством этой системы является то, что просто посмотрев на часы, мы не можем вывести, сколько оборотов сделала часовая стрелка. Однако если мы знаем, что часовая стрелка четыре раза миновала 12, можно полностью определить количество прошедших часов с помощью простой формулы , где — это наш делитель (здесь ), — это коэффициент (сколько раз делитель без остатка переходит в исходное число, здесь ), а — это остаток, который обычно и возвращает вызов оператора по модулю (здесь ). Знание всех этих значений позволяет нам решить уравнение для , но если мы пропустим коэффициент, то никогда не сможем восстановить исходное значение.

Можно продемонстрировать, как это улучшает безопасность нашей схемы, применив схему к нашему предыдущему примеру и используя . Наша новая полиномиальная функция , а новые точки . Теперь хранители ключа могут ещё раз использовать полиномиальную интерполяцию для восстановления нашей функции, только на этот раз операции сложения и умножения должны сопровождаться сокращением по модулю (e.g. ).

Используя этот новый пример, предположим, что злоумышленник узнал две из этих новых точек, , а публичная информация . На этот раз атакующий на основе всей имеющейся у него информации выводит следующие функции, где — набор всех положительных целых чисел, а представляет коэффициент модуля .

Теперь наш злоумышленник снова находит , вычислив :

Затем он снова пытается вывести , заменив в :

На этот раз у него серьёзная проблема. В формуле отсутствуют значения , и . Поскольку существует бесконечное количество комбинаций этих переменных, он не может получить никакой дополнительной информации.

Поскольку существует бесконечное количество комбинаций этих переменных, он не может получить никакой дополнительной информации.

Схема разделения секрета Шамира предлагает безопасность с точки зрения теории информации. Это значит, что математика является стойкой даже против злоумышленника с неограниченной вычислительной мощностью. Однако схема по-прежнему содержит несколько известных проблем.

Например, схема Шамира не создаёт проверяемых фрагментов, то есть люди могут свободно предъявлять поддельные фрагменты и мешать восстановлению правильного секрета. Враждебный хранитель фрагментов с достаточной информацией может даже произвести другой фрагмент, изменив на своё усмотрение. Эта проблема решается с помощью проверяемых схем разделения секрета, таких как схема Фельдмана.

Другая проблема заключается в том, что длина любого фрагмента равна длине соответствующего секрета, так что длину секрета легко определить. Эта проблема решается тривиальной набивкой секрета произвольными числами до фиксированной длины.

Наконец, важно отметить, что наши опасения по поводу безопасности могут выходить за рамки самой схемы. Для реальных криптографических приложений часто существует угроза атак по сторонним каналам, когда злоумышленник пытается извлечь полезную информацию из времени выполнения приложения, кэширования, сбоев и т.д. Если это вызывает озабоченность, следует во время разработки тщательно рассмотреть использование защитных мер, таких как функции и поиск с постоянным временем выполнения, предотвратить сохранение памяти на диск и продумать ряд других вещей, которые выходят за рамки этой статьи.

На этой странице есть интерактивная демонстрация cхема разделения секрета Шамира. Демонстрация сделана на базе библиотеки ssss-js, которая сама по себе является JavaScript-портом популярной программы ssss. Обратите внимание, что вычисление больших значений , и может занять некоторое время.

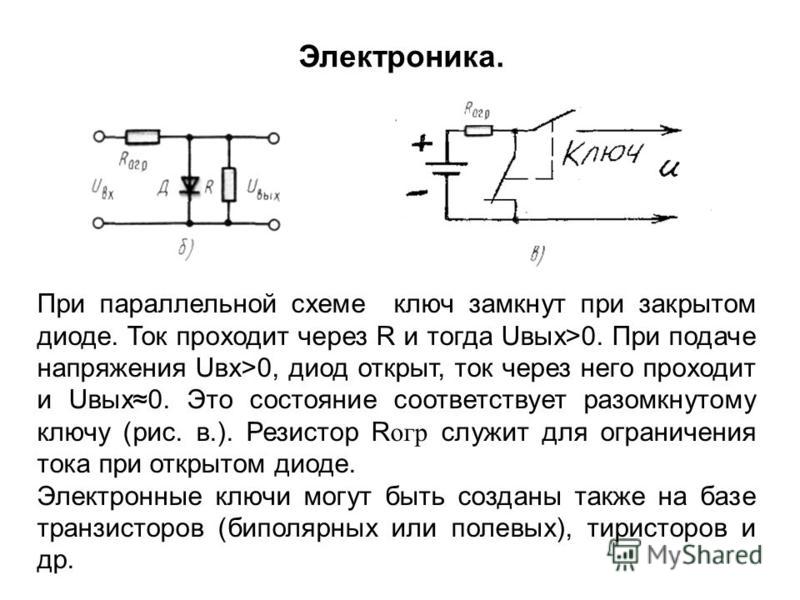

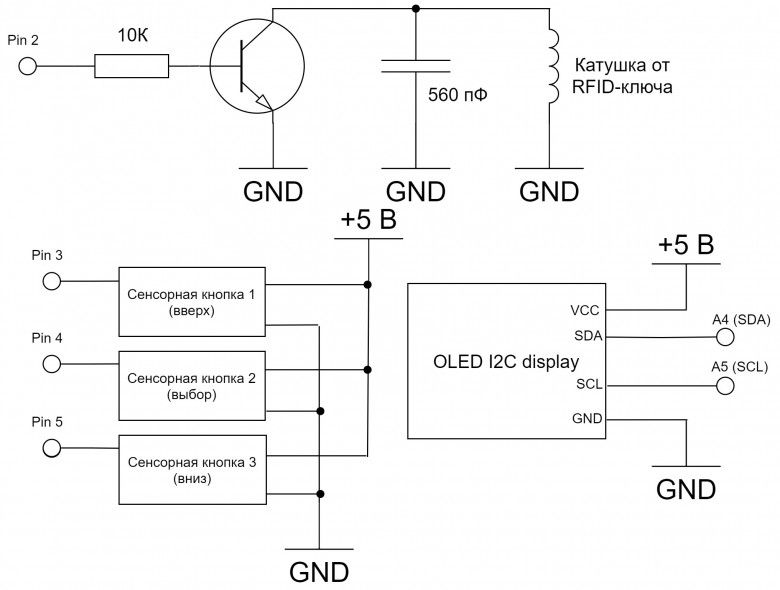

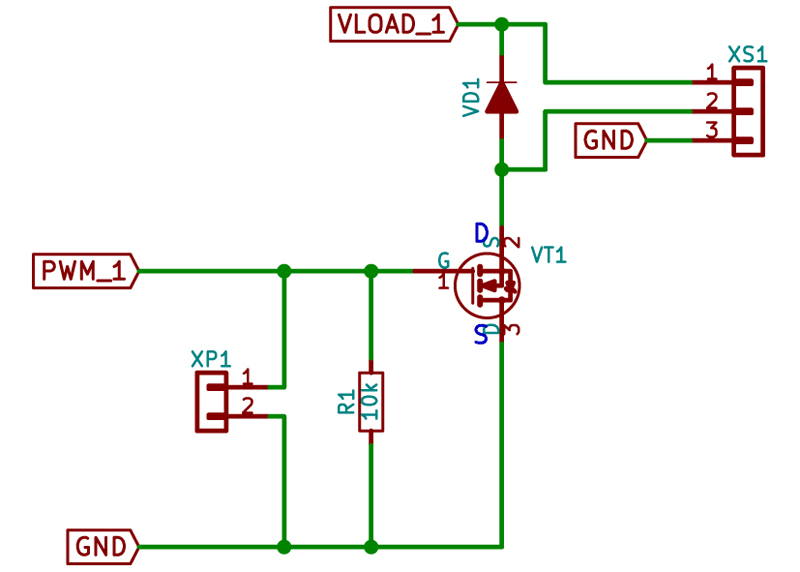

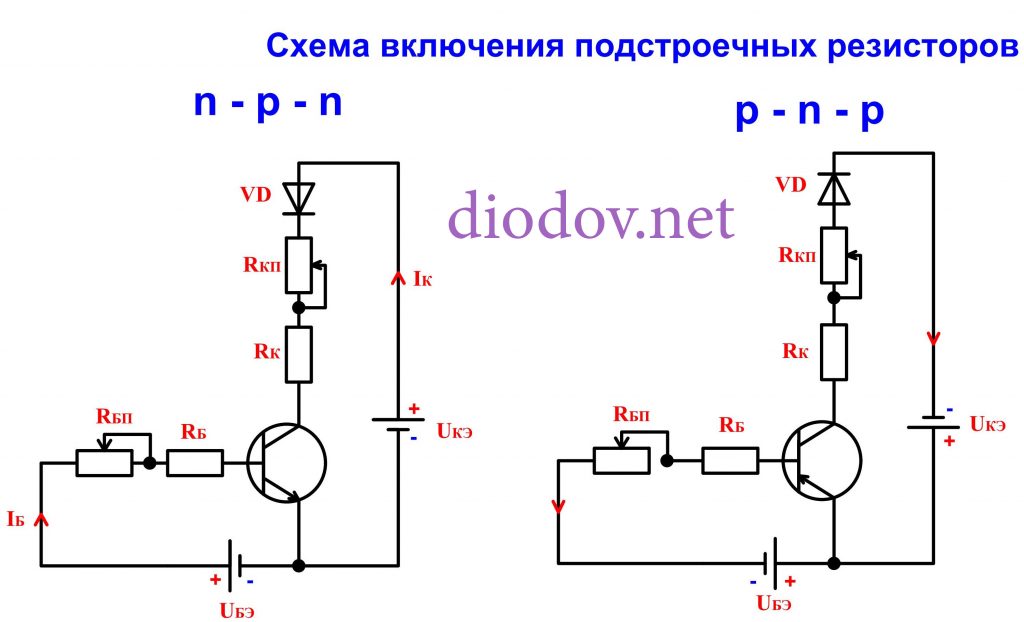

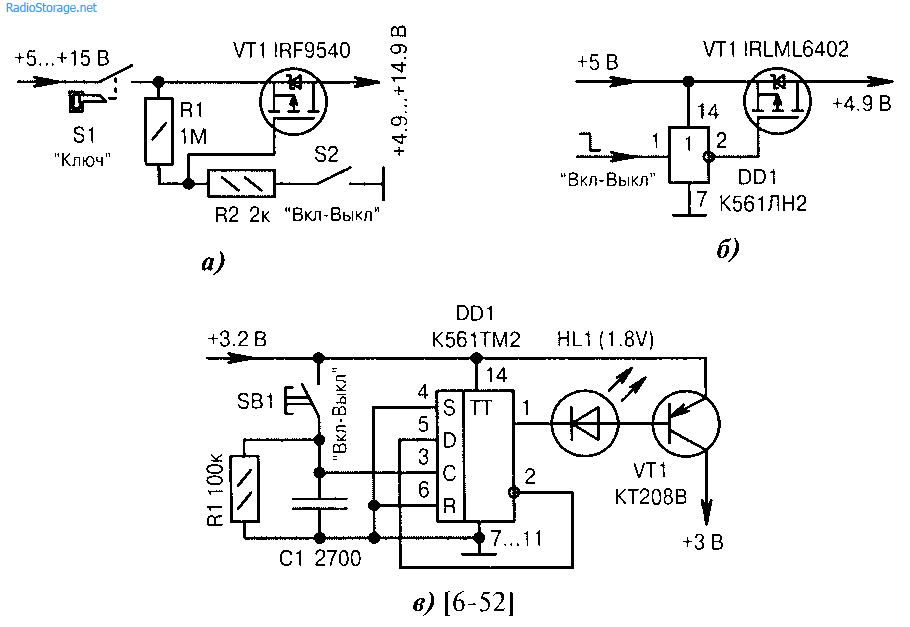

1. Схема ключа для ис нн с открытым стоком.

VT1 согласует выход

импульсного ключа ИС НН со входом ключа

на VT2. VT2

формирует импульсы набора номера.

VT2

формирует импульсы набора номера.

R1 задает ток начального смещения на базу VT1 и является нагрузкой выхода ИС НН с открытым стоком.

R2 запирает транзистор VT2 при закрытом транзисторе VT1.

R3 ограничивает ток базы транзистора VT2.

В режиме насыщения напряжение на ключе равно 0,1-0,2 В.

2. Схема ключа для ис нн с логическим выходом.

Логическая единица «1» на выходе ИК ИС НН открывает ключ.

Логический ноль «0» на выходе ИК ИС НН закрывает ключ.

Логическая единица «1» на выходе ИК ИС НН открывает ключ.

Логический ноль «0» на выходе ИК ИС НН закрывает ключ.

Разговорный узел.

Разговорный узел состоит из

усилителя сигнала МК;

усилителя низкочастотного сигнала, принимаемого ТК;

противоместной схемы;

схемы питания.

VT1, VT2 –

усилитель МК.

VT3, VT4 – усилитель ТК.

C1, C2, C3 – разделительные конденсаторы.

R1 – задает ток начального смещения на базу транзистора VT1.

R2 – устанавливает рабочий ток МК (0,25 — 0,5 мА).

R3, R4 – служат для подавления «местного эффекта».

R5 – балансный.

R6 – служит нагрузкой линии, с него снимается напряжение питания (≈3В) на усилители МК и ТК.

R7 – задает ток начального смещения на базу транзистораVT3.

R8 – коллекторная нагрузка транзистораVT3.

R9 – эмиттерная нагрузка транзистораVT4.

Исходящий разговор. Разговорный низкочастотный сигнал от МК через разделительный конденсатор С1 поступает на базу VT1. Транзистор VT1 открывается. Усиленный по напряжению сигнал поступает на базу VT2.

С коллектора VT2 противофазный

входному сигнал поступает в линию и

через R3 в точку В. С эмиттера

VT2 синфазный входному

сигнал через R4 поступает

в ту же точку В. Сигналы с коллектора и

эмиттера складываются в точке В и взаимно

подавляются. Этим достигается устранение

«местного эффекта», т.е. на базе VT3

«низкий» уровень и VT3

закрыт, ток через ТК не протекает.

С эмиттера

VT2 синфазный входному

сигнал через R4 поступает

в ту же точку В. Сигналы с коллектора и

эмиттера складываются в точке В и взаимно

подавляются. Этим достигается устранение

«местного эффекта», т.е. на базе VT3

«низкий» уровень и VT3

закрыт, ток через ТК не протекает.

Входящий разговор. Разговорный низкочастотный сигнал с линии поступает через R3 в точку В, а через резистор R1 на базу VT1. Транзистор VT1 открывается. Усиленный по напряжению сигнал поступает на базу VT2. С эмиттера VT2 синфазный входному сигнал через R4 поступает в точку В. В точке В сигналы складываются и через конденсатор С2 подаются на базу VT3. VT3 усиливает сигнал по напряжению, VT4 по току. Усиленный сигнал с эмиттера VT4 через конденсатор С3 подается на ТК, который воспроизводит речь.

ИС НН.

Назначение выводов клавиатуры (в скобках – старое обозначение).

С, R – выводы подключения СR-цепи тактового генератора.

CLOK – вход синхронизации

LCDO.

COL1-COL8 (x0-x4) – координаты столбцов клавиатурных входов (Column).

ROW1-ROW5 (y0-y4) – координаты строк клавиатурных входов (Row).

DRING – вход детектирования вызывного сигнала.

DRS – вход программирования частоты набора (Dialing Rate Selekt).

DRSS (DRSA) – дополнительный вход программирования частоты набора.

DTMF (TONE) – выход двухтонального многочастотного сигнала.

GND (OV) – общий вывод (корпус – Ground).

GNDS (OVS) – общий вывод источника опорного напряжения.

HDI – вход управления режимом HOLD.

HDO– выход управления режимом HOLD.

HS – вход «отбой» (Hook Sсоitch)

IDP (IPS) – вход программирования межсерийного времени.

IDPO (IDP) – выход программирования межсерийного времени (Inter-Digit Pause).

HFI (HF) – вход управления режимом HANDSFREE.

HFO (HFN) – выход управления режимом HANDSFREE.

KS – выход «ключ подпитки».

KT (TON) –

выход звукового подтверждения нажатия

клавиши (Key Tone).

LCDO – цифровой выход на контроллер жидкокристаллического дисплея.

LOCK- выход блокировки определенных цифр и в определенном порядке для предотвращения набора заданной последовательности цифр.

M/B (M/S) — вход программирования импульсного коэффициента (Make/Break ratio select).

MO – выход индикации способа набора (Mode Out).

MODE – вход способа набора.

MUTE (NSA) – выход разговорного ключа или в режиме PULSE (чаще) или в режиме DTMF (реже).

MUTE1, MUTE2 – выходы разговорных ключей.

OSCI (OSC1) – вход подключения кварцевого резонатора генератора.

OSCO (OSC2) – выход подключения кварцевого резонатора генератора.

PROG1 – PROG3 – входы программирования режимов работы микросхемы.

PULSE (NSI) – выход импульсного ключа (Dialing Pulse).

STI (ST) – вход режима управления памятью (запоминание при снятой или положенной МТТ).

STO (ST1) – выход индикации режима управления памятью.

TEST – вход тестирования

ИС НН.

U – вход напряжения питания.

UMEM (U2) – напряжение питания ОЗУ.

VOL1-VOL2 – выводы регулировки уровня громкости (Volume up Volume down).

XMUTE – выход разговорного ключа в режиме PULSE или в режиме DTMF. Работает в обоих режимах.

Схема A: Чтобы предотвратить параллельную работу двух независимых источники.Исходные условия: нагрузка подается от линии 2 через переключатель 2, который нормально закрыт соответствующим ключом блокировки пленник «А». Переключатель 1 заблокирован в открытом положении без ключа блокировки. Переключение нагрузки на линию 1 через выключатель 1: выключатель разомкнут 2 и заблокируйте, тем самым отпустив клавишу «А». Используйте клавишу «А» чтобы разблокировать и закрыть переключатель 1. Реверс, чтобы восстановить исходное состояние. Схема H: Предотвращение параллельной работы двух независимых источников через прерыватель связи, позволяя переключать источники на нагрузка(и). Исходное состояние: Линия А питает нагрузку А через выключатель №1 который обычно закрыт с заблокированным ключом блокировки «A». Линия Б питает нагрузку B через выключатель №2, который нормально замкнут с блокировкой ключ «А» пленный. Выключатель №3 заблокирован в открытом положении без ключа блокировки настоящее время. Сценарий переключения №1: Линия A питает обе нагрузки через выключатель № 1 и выключатель № 3: разомкните и заблокируйте выключатель № 2, тем самым сняв «Ключ. Используйте клавишу «А», чтобы разблокировать и включить выключатель № 3. Реверс для восстановления исходного состояния. Сценарий переключения #2: Линия B питает обе нагрузки через выключатель № 2 и выключатель № 3: Разомкните и заблокируйте выключатель № 1, тем самым сняв «Ключ. Используйте клавишу «А», чтобы разблокировать и включить выключатель № 2. Реверс для восстановления исходного состояния. Схема h3: Предотвращение распараллеливания любого из источников при позволяет переключать нагрузки на альтернативные источники. Исходные условия: питающая сеть A питает нагрузку A через автоматический выключатель №1, который закрыт с помощью заблокированного ключа блокировки «А». Коммунальный ввод В питает нагрузку В через выключатель №4, который замкнут своим ключ блокировки «B» заблокирован. Выключатели № 2, № 3 и № 5 заблокированы в открытом положении. без ключей в соответствующих замках. Сценарий переключения №1: питание нагрузок A и B коммунальной службой подайте A(B) через выключатель №1 (№4) и выключатель №5: разомкните и заблокируйте выключатель №4 (№1) тем самым удаляя клавишу «B» («A»). Используйте букву «В». Ключ («А») для разблокировки и замыкания выключателя №5. Реверс, чтобы восстановить начальное состояние. Сценарий переключения №2: питание нагрузок A и B от генератора

1(2) через выключатель №2(3) и выключатель №5: разомкнуть и заблокировать выключатель №1(№4)

тем самым удаляя клавишу «A» («B»). Используйте «А»

Ключ («B»), чтобы разблокировать и включить выключатель № 2 (№ 3). Сценарий переключения №3: Генератор 1(2) питает нагрузку A(B) через выключатель № 2 (№ 3): разомкните и заблокируйте выключатель № 1 (№ 4), тем самым удалив Клавиша «А» («Б»). Используйте клавишу «А» («В»), чтобы разблокировать и замкнуть выключатель № 2 (№ 3). Разомкните и заблокируйте выключатель № 4 (№ 1), тем самым сняв клавиша «В» («А»). Используйте «Б» («А») ключ, чтобы разблокировать и включить выключатель № 3 (# 2). Реверс для восстановления исходного условие. Примечание. Блокировка с ключом на выключателе №5 имеет двойную комбинацию. и может принимать клавишу «A» или «B». Источник бесперебойного питания Схема 1: Для обеспечения надлежащего последовательная работа оборудования, связанного с ИБП. Исходное состояние: питание критической нагрузки осуществляется через ИБП. Сценарий переключения: питание критической нагрузки через

Выключатель сервисного байпаса ИБП: ИБП переводится в режим байпаса. На

завершения посылается сигнал на СКРУ, разрешающий освобождение «А»

при установке внутренних контактов формы C в положение B. Используйте

Ключ «А», чтобы разблокировать и замкнуть выключатель сервисного байпаса, тем самым

зажав клавишу «А» и отпустив клавишу «В». Открыть и

заблокируйте выходной выключатель ИБП с помощью ключа «B», который

клавишу «В» и отпустите клавишу «А». Повторно вставьте и «А»

ключ в СКРУ и повернуть, тем самым перехватив ключ А и вернув форму С

контакты в положение A. Источник бесперебойного питания Схема 2: Для обеспечения надлежащего последовательная работа оборудования, связанного с ИБП.Исходное состояние: питание критической нагрузки осуществляется через ИБП. через выходной выключатель ИБП. Устройство освобождения электромагнитных ключей (СКРУ) имеет свои соответствующий ключ блокировки «A» закреплен внутренней формой C контакты в положении A. Выключатель сервисного байпаса заблокирован в разомкнутом состоянии без ключ присутствует. Выходной выключатель ИБП замыкается клавишей «В». пленник. Сценарий переключения: питание критической нагрузки через

Выключатель сервисного байпаса ИБП: ИБП переводится в режим байпаса. На

завершения посылается сигнал на СКРУ, разрешающий освобождение «А»

при установке внутренних контактов формы C в положение B. Используйте

Ключ «А» для разблокировки и замыкания автоматического выключателя сервисного байпаса. Примечание. SKRU представляет собой двойную комбинированную блокировку и может принять ключ «A» или «B». Key Interlock Ringbuss Scheme: для предотвращения параллельного подключения корма №1 и №2; разрешить переключение нагрузок на нужные каналы; к предотвратить доступ к отсеку предохранителей под напряжением. Исходные условия: фидер №1 подает нагрузки A и B через

переключатель № 1, A1 и A2, которые все замкнуты соответствующими ключами блокировки

пленник. Фидер № 2 питает нагрузки C, D, E и F через переключатели № 2, C2, C1 и B2.

которые все закрыты соответствующими ключами блокировки. Переключатель B1

заблокирована без ключа. Все дверцы доступа к предохранителям закрыты

при отсутствии ключей. Сценарий переключения (общий): питание дополнительных нагрузок через один из фидеров (сбрасывая нагрузки с одного из фидеров): Блокировка разомкните нужный переключатель фидера (переключатель № 1 или переключатель № 2), тем самым освободив клавиша «Р». Вставьте клавишу «R» в двухклавишный блок передачи. свободную позицию «R», чтобы получить ключ, соответствующий текущему заблокированный открытый переключатель. Используйте этот ключ, чтобы разблокировать и закрыть соответствующий переключатель. Разомкните и заблокируйте переключатель, необходимый для питания или сброса нагрузки по мере необходимости. Вставлять этот ключ в соответствующем положении блока передачи с двумя ключами, чтобы получить клавиша «Р». Используйте клавишу «R», чтобы разблокировать и закрыть питатель переключатель изначально разомкнут. Реверс для восстановления исходного состояния. Доступ к корпусу предохранителей: откройте и заблокируйте переключатель рядом с

к корпусу предохранителей, к которому необходимо получить доступ, и следуйте общим инструкциям по переключению

сценарий, это позволит извлекать ключи для доступа к отсеку предохранителей

желательно без серьезного перерыва в обслуживании. |

Информация о схеме ключевых карт отдыха

Городской совет Уокинга

Содержание

Информация о программе «Ключевая карта для досуга»

Ключ-карта – это инструмент, с помощью которого можно получить доступ к разнообразным возможностям для здоровья и отдыха по всему району, которыми люди могут наслаждаться.

Как владелец ключ-карты вы автоматически получаете перечисленные ниже преимущества и многое другое. Преимущества ключевой карты включают:

- Одна карта делает все — для еще большего удобства мы можем поместить все ваши права на членство и скидки на одну карту.

- Партнерские скидки в развлекательном центре Woking, Pool in the Park, Woking Sportsbox и развлекательном центре Eastwood.

Обратите внимание: для получения статусных или льготных скидок в развлекательном центре Woking, Pool in the Park, Woking Sportsbox и Eastwood Leisure Centre требуется ключ-карта.

Карту какого типа я могу подать?

Оплата по мере использования

Стандартные, статусные и льготные карты Key предлагают преимущества тем, кто просто любит платить по мере использования. Существует ежегодная плата в размере 8 фунтов стерлингов как за стандартную, так и за статусную карту, и ежегодная плата в размере 5,80 фунтов стерлингов за концессионную карту. Затем деятельность оплачивается по соответствующей ставке на случайной основе «как и когда».

- Стандартная карта Key доступна для всех, независимо от возраста и местоположения.

Эта карта позволяет вам бронировать заранее и оплачивать определенные мероприятия в развлекательном центре Woking, Woking Sportsbox, развлекательном центре Eastwood и Pool in the Park, а также предлагать другие преимущества и скидки у других ключевых партнеров.

- Ключевая статусная карта доступна для всех (в районе и за его пределами) в возрасте 60 лет и старше, получающих пособие на личную независимость или пособие на проживание по инвалидности, проходящих государственную программу обучения, детей дошкольного возраста или находящихся в очное обучение.

Карта предлагает скидки от стандартной цены в развлекательном центре Woking, Woking Sportsbox, развлекательном центре Eastwood и Pool in the Park, а также предлагает льготы и скидки у других ключевых партнеров. - Ключевая льготная карта только для лиц с низким доходом, получающих пособие по проверке нуждаемости и проживающих в округе Уокинг и уплачивающих муниципальный налог в городской совет Уокинга.

Льготная карта предлагает самый высокий уровень скидки от стандартной цены на мероприятия в развлекательном центре Woking, Woking Sportsbox, развлекательном центре Eastwood и бассейне в парке, а также предлагает другие преимущества и скидки у других ключевых партнеров.

Открыть и заблокировать выключатель

# 4 (# 1), тем самым удаляя клавишу «B» («A»). Использовать

Ключ «B» («A») для разблокировки и замыкания выключателя № 5. Обратно к

восстановить исходное состояние.

Открыть и заблокировать выключатель

# 4 (# 1), тем самым удаляя клавишу «B» («A»). Использовать

Ключ «B» («A») для разблокировки и замыкания выключателя № 5. Обратно к

восстановить исходное состояние. через выходной выключатель ИБП. Устройство освобождения электромагнитных ключей (СКРУ) имеет свои

соответствующий ключ блокировки «A» закреплен внутренней формой C

контакты в положении A. Выключатель сервисного байпаса заблокирован в разомкнутом состоянии без

Клавиша «А» присутствует, а клавиша «В» заблокирована. ИБП

выходной выключатель замкнут без ключа «B», в то время как «A»

ключ в плену.

через выходной выключатель ИБП. Устройство освобождения электромагнитных ключей (СКРУ) имеет свои

соответствующий ключ блокировки «A» закреплен внутренней формой C

контакты в положении A. Выключатель сервисного байпаса заблокирован в разомкнутом состоянии без

Клавиша «А» присутствует, а клавиша «В» заблокирована. ИБП

выходной выключатель замкнут без ключа «B», в то время как «A»

ключ в плену. Реверс для восстановления исходного состояния.

Реверс для восстановления исходного состояния. Открытым

и заблокируйте выходной выключатель ИБП, отпустив при этом кнопку «B».

Вставить ключ «В» в СКРУ и повернуть, тем самым зацепив ключ

«B» и возврат формы C контактов в положение A. Обратно в

восстановить исходное состояние.

Открытым

и заблокируйте выходной выключатель ИБП, отпустив при этом кнопку «B».

Вставить ключ «В» в СКРУ и повернуть, тем самым зацепив ключ

«B» и возврат формы C контактов в положение A. Обратно в

восстановить исходное состояние. Блоки передачи ключей имеют соответствующие ключи.

захваченные или ключевые позиции свободны, как показано на рисунке.

Блоки передачи ключей имеют соответствующие ключи.

захваченные или ключевые позиции свободны, как показано на рисунке. Используйте эти ключи, чтобы разблокировать

Двухклавишная блокировка доступа к отсеку предохранителей. Эти ключи останутся заблокированными в

блокировки до тех пор, пока дверь не будет снова закрыта и заперта. Реверс, чтобы восстановить

начальное состояние.

Используйте эти ключи, чтобы разблокировать

Двухклавишная блокировка доступа к отсеку предохранителей. Эти ключи останутся заблокированными в

блокировки до тех пор, пока дверь не будет снова закрыта и заперта. Реверс, чтобы восстановить

начальное состояние.