Как сделать жучок для прослушки

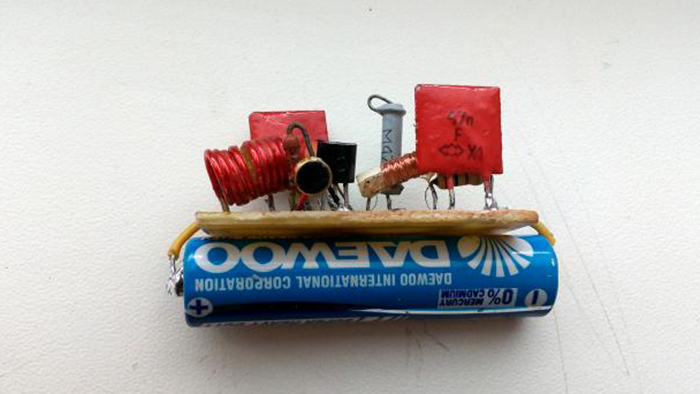

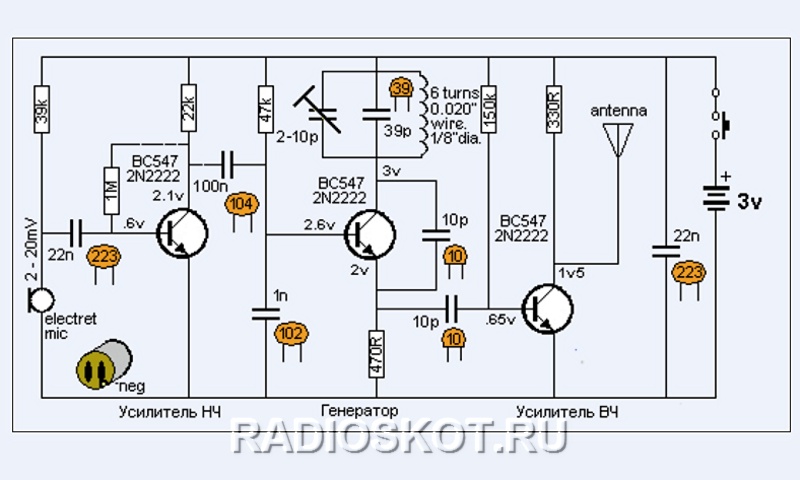

Для начинающих радиолюбителей может показаться нижеприведенный урок по изготовлению жучка чересчур сложны. Схемы передатчиков довольно-таки просты, а вот настройка контура радиопередатчика может вызвать некоторые сложности. В данной схеме используется минимум деталей. Мощность передатчика не такая уж большая, радиус действия составляет примерно 100 метров в прямой видимости. Но для самодельного радио-жучка это очень даже неплохо.

Совсем необязательно приобретать детали для схемы. Например, электронные микрофон M1 вы можете вытащить из старого китайского диктофона. Конденсаторы и резисторы можете выпаять из любой платы радиоприемника. Транзистор VT1 C3013 снимите из старого транзисторного китайского плеера. Катушку L1 несложно изготовить самостоятельно. Для этого возьмите лакированною медную проволочку (диаметр 0,5 мм), намотайте ее виток к витку на оправке 3 миллиметра и откусите лишнее кусачками. Зачистите кончики от лака. Для антенны медная проволока тоже подойдет. Просто отрежьте от проволоки 30 см, загните один кончик в колечко, второй — зачистите, залудите. Также приобретите батарейку напряжением 3 В. Вот и все детали, которые нам потребуются.

Просто отрежьте от проволоки 30 см, загните один кончик в колечко, второй — зачистите, залудите. Также приобретите батарейку напряжением 3 В. Вот и все детали, которые нам потребуются.

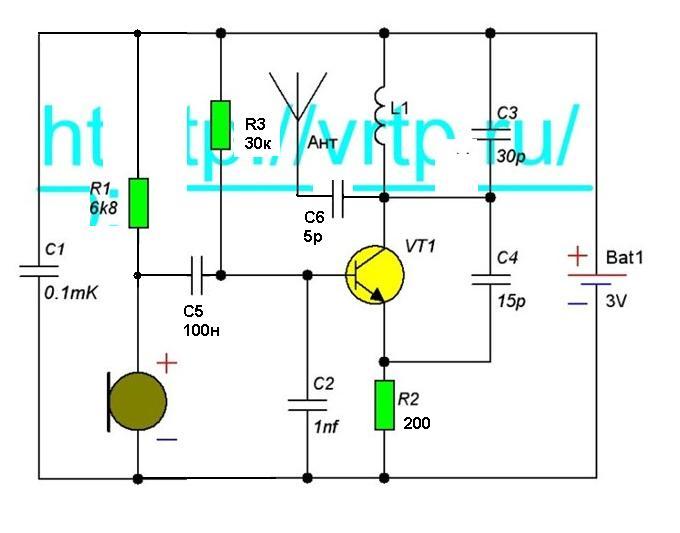

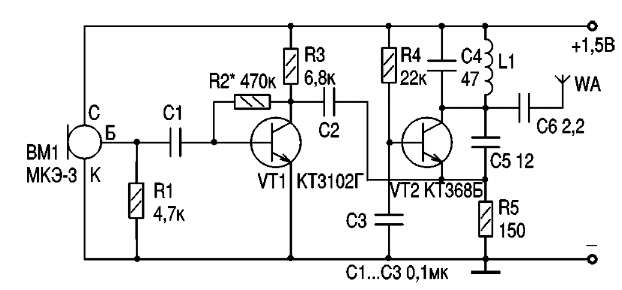

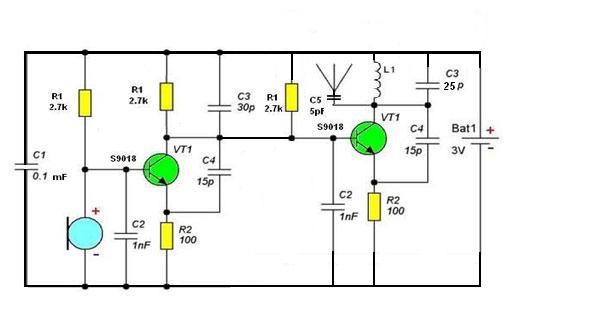

А вот и схема, в которой оставлены лишь самые необходимые детали, с которыми мы уже ознакомились.

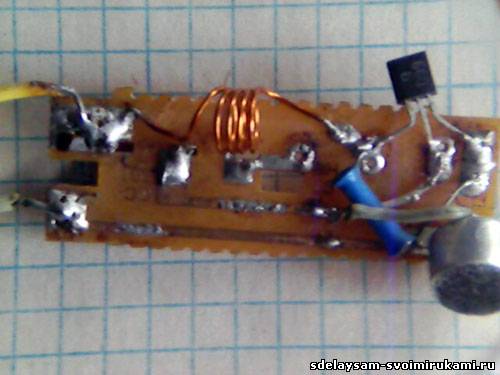

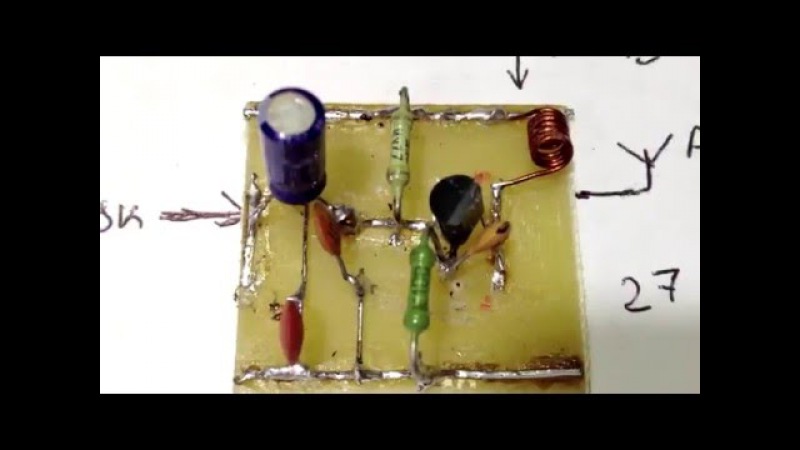

Чтобы собрать схему можно не разрабатывать плату самостоятельно. Просто возьмите маленький кусок двухстороннего фольгированого текстолита 2х3 сантиметра. На одной из сторон текстолита резаком разделайте фольгу на пару частей (сколько потребуется для монтажа деталей). Все потом надо тщательно залудить. Как видите, сложного в этом не так уж много, если у вас уже есть небольшой опыт в создании электронных самоделок.

Теперь все детали припаяйте по схеме. Минусовой контакт для батарейки припаиваем с другой стороны, не забудьте про соединительные провода для питания. Также припаяйте микрофон в правильной полярности.

Очередь просмотра

Очередь

- Удалить все

- Отключить

YouTube Premium

Хотите сохраните это видео?

Пожаловаться на видео?

Понравилось?

Не понравилось?

Текст видео

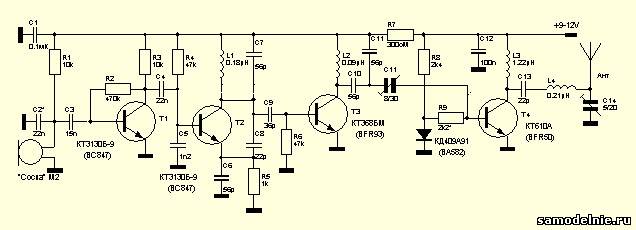

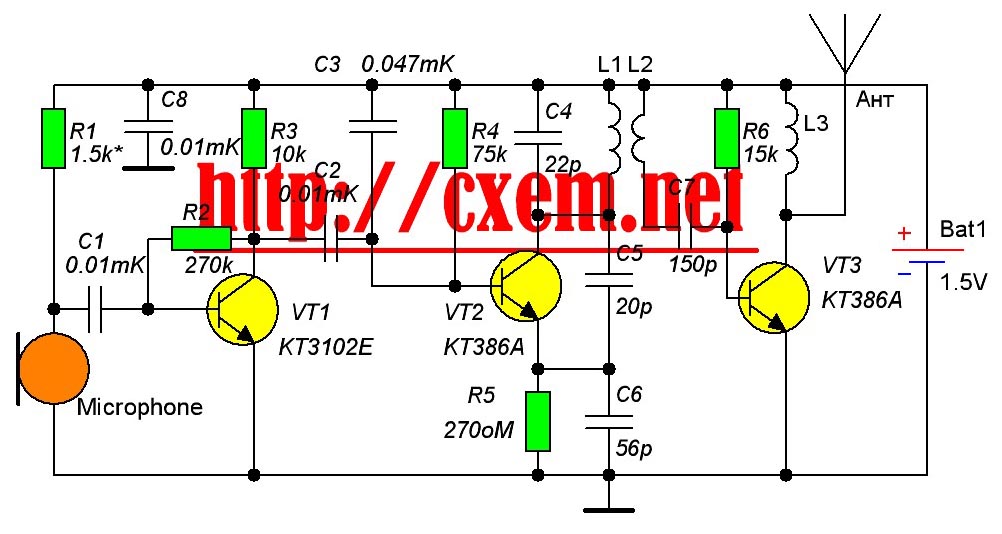

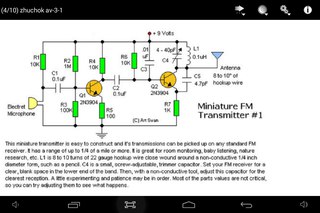

Простой FM-жучок Своими руками

На видео показана сборка и работа простейшего FM жучка

Все мы знаем что подслушивать не хорошо, но иногда очень полезно — вот для этого полезного дела, предлагаю простой и надежный вариант FM жучка.

Жук работает в УКВ диапазоне от 80 до 108 мгц, прием ведется на любой фм приемник,Жучок выполнен одном транзисторе, обладает неплохой стабильностью и дальностью до 50 метров.

Транзисторы которые можно использовать в схеме КТ368, BC547, КТ3102, С9018

Катушка L1 мотается 12тью витками провода диаметром от 0.4 до 0.6мм, диаметр оправки 4 мм

Антенной служит гибкий провод длиной 20-40см

Микрофон можно использовать от любого китайского магнитофона.

В особой настройке жучок не нуждается и вся настройка сводится в выбору конденсатора С2:

значения конденсатор C2 на определенные частоты

-10р — 88МГц

-8.2р — 95МГц

-6.8р — 104МГц

дополнительно регулировать частоту можно растягиванием и сжатием катушки L1

Потребление всей схемы составляет около 5-7мА

Питанием жука может выступать обычная литиевая таблетка CR2032 с напряжением 3 вольта.

Список компонентов необходимых для сборки схемы:

Транзистор КТ368 или его аналоги

Микрофон (от любого китайского магнитофона. )

)

резистор 4.7кОм

резистор 270 Ом

Конденсаторы

С1- 1нФ

С2- подбирается в зависимости от частоты

С3- 4.7пФ

С4-100нФ

жучок, прослушка, радиомикрофон, своими руками, радиожучок, как сделать, радиопередатчик, самоделки, diy, жучок своими руками, жук, пайка, радиолюбитель, шпионские штучки, самодельный, жучки для прослушки, жучек, электроника, fm, транзистор, сделай сам, aliexpress, радио, fm жучок, радио жучок, кт315, купить прослушку, схема, передатчик, радиожучок своими руками, своими, shematic, радиоэлектроника, руками, радиохобби, kit, подслушивающее устройство, шпионский жучок, circuit, фм передатчик, распаковка, electronics, подслушивающие устройства, к155ла3, жучков, радиоконструктор, how-to, шпионаж, прослушка своими руками, радио жучёк, радиодетали, сборка, посылка из китая, слежка, gsm, укв чм передатчик, transmitter, радиозакладка, обзор, китай, приколы, радиожучок с алиэкспресс, кулибин, как настроить передатчик, радио жучки, поделки, частотная модуляция, фм, промышленный шпионаж, fm передатчик, фм жучок, spy bug, bug, радиопередатчик своими руками, самодельный жучок, подслушка, купить жучок, радиожучки, fm жучок своими руками, жучки, как сделать жучок своими руками, spy, прослушка телефона, прослушивание, mobileservice365, сервис, root, helpdroid, recovery, самодельные устройства, fm жучёк, собрать жучок, схемы радиолюбителей, радиолюбительские конструкции, радиолюбительские сайты, паяльник, посылка с алиэкспресс, жучёк для прослушки, android, честный, рут права, фм жучок своими руками, сбу прослушка, remonter, kasyan, аккаунт гугл, прошивка, aka, хелпдроид, андроид, рекавери, восстановление, firmware, русификация, передатчик +своими руками, интернетмагазина, от, китая, internet, shop, kt315, интернет, магазин, посыли, кт368, unboxing, help, express, post, postage, china, from, digital electronics (industry), укв, радио жучок +своими руками, прослушка +на расстоянии, программа +для прослушки, шпионское оборудование, приемник передатчик, подслушивание разговоров, аудио передатчик, рация своими руками, жучки +для прослушки, электронный жучок, рабочая схема, радиожучок из китая, шпионить, жук своими руками, radio, мощный жучок, оделки, подслушивание, как сделать передатчик, electronic, soldering, конструктор, видеоурок, avr, прототипирование, макетирование, raspberry, смастерить, полезные поделки, маленький, мини передатчик, радио передатчик, программирование, ардуино, из подручных средств, в домашних условиях, arduino, микроконтроллер, breadboard, радиомикрофон своими руками схема, радиомикрофон своими руками, радио конструктор, приемник для радиомикрофона своими руками, радиомикрофон для караоке своими руками, diy kit кит набор конструктор своими руками алиэкспресс aliexpress китай укв передатчик микрофон, радиомикрофон своими руками видео, радиомикрофон fm своими руками, tp4056, nrf24l01, banggood, raspberypi, самоделка, gearbest, ams1117, max9814, pam8403, простая схема, простой, укв автогенератор, автогенератор, выходная мощность, microphone (invention), микрофон, транзистор для радиожучка, звукозапись, звук, звук по радио, мощность передатчика, как настроить радиостанцию, alie, мощный передатчик, антенна и заземление, волномер своими руками, самодельная рация, очень простой передатчик, антенна своими руками, настройка жучка, простой радиомикрофон, простая прослушка, сделай, топ, трасировка, sprint-laout, просто, малый, fm прослушка, ремонт,

Популярные материалы

Today’s:

Жучки для прослушки.

Как сделать простой жучок для прослушки своими руками.

Как сделать простой жучок для прослушки своими руками.Продолжая тему простых схем для радиолюбителя, мы рассмотрим, как сделать простой жучок для прослушки своими руками. Простой жучок может использоваться не только для шпионажа, но и, например, для прослушивания помещения, в котором спит маленький ребенок. Схема жучка для прослушки упрощена до максимально простой сборки и имеет минимум деталей. Но наряду с простотой жучок обладает дальностью передачи до 100 м. ниже приведена сама схема жучка

Наладка жучка для прослушки.

Наладка жучка сводится к выставлению рабочей частоты. Для начала прокручиваем радиоприемник в FM — диапазоне и пытаемся поймать свой голос. В том случае, если не получается, раздвигаем витки катушки и ловим снова. При раздвигании витков частота передатчика увеличивается. Внимание! Только в том случае, если частота передатчика совпадает с частотой радиостанции, необходимо сдвинуть ее в большую или меньшую сторону.

Мини жучки для прослушки жены.

Программная прослушка для мобильного телефона.

Программная прослушка для мобильного телефона.Мини жучки для прослушки мобильного телефона — это день вчерашний. Рассматривая вопрос использования радиожучков для мобильных, нельзя обойти стороной и вопрос современных, технологически более простых и более функциональных программных жучков, которые с лёгкостью превращают функциональные смартфоны под андроид, с полуосью и другими популярными ОС в полноценные следящие за владельцем устройства.

Программная прослушка для мобильного телефона, купить которую можно через интернет на официальных сайтах, т.е. не выходя из дому, представляет собой программу, скрытно работающую на отслеживаемом смартфоне. Такая шпионская программа собирает со смартфона информацию о звонках, или использует его микрофон для прослушки окружения. Она с лёгкостью отслеживает перемещение абонента и управляет адресной книгой. И это только базовый функционал шпионской программы. Они способны на гораздо более интересные вещи, в то время как обычный жучок в телефон для прослушки в форме печатной платы способен только передать сигнал с микрофона на небольшое расстояние по радиоканалу.

Так вот, шпионская программа собирает со смартфона информацию и отправляет её на сервер, где располагается ваш личный кабинет. Таким образом вы можете не с расстояния 150 метров прослушать окружение телефона, как приходится поступать с радиожучками, а с любой точки мира отслеживать и контролировать владельца, всегда зная с кем и о чём он разговаривал, и где он был. Вот ещё одна из таких таких программ .

Жучки для прослушки. Схема FM — жучка для прослушки

Подслушивать нехорошо. Но бывают ситуации, когда необходимо знать, что происходит в комнате маленького ребенка или на занятиях в школе. Для этого требуется самодельная прослушка, использующая наиболее актуальный способ передачи информации — обычные радиоволны.

Самодельный FM жучок

Необходимое приспособление можно приобрести в магазине или заказать на интернет-сайте. Но качественное устройство будет дорого стоить, а дешевый китайский товар быстро выйдет из строя. Поэтому практичнее и дешевле сделать жучка для прослушки своими руками.

Это вполне достижимо. Потребуется немного смекалки и умения, а также недорогие комплектующие и схема простого жучка для прослушки. Подходящие детали необязательно покупать в магазине, вполне подойдут старые, выпаянные из электронной аппаратуры.

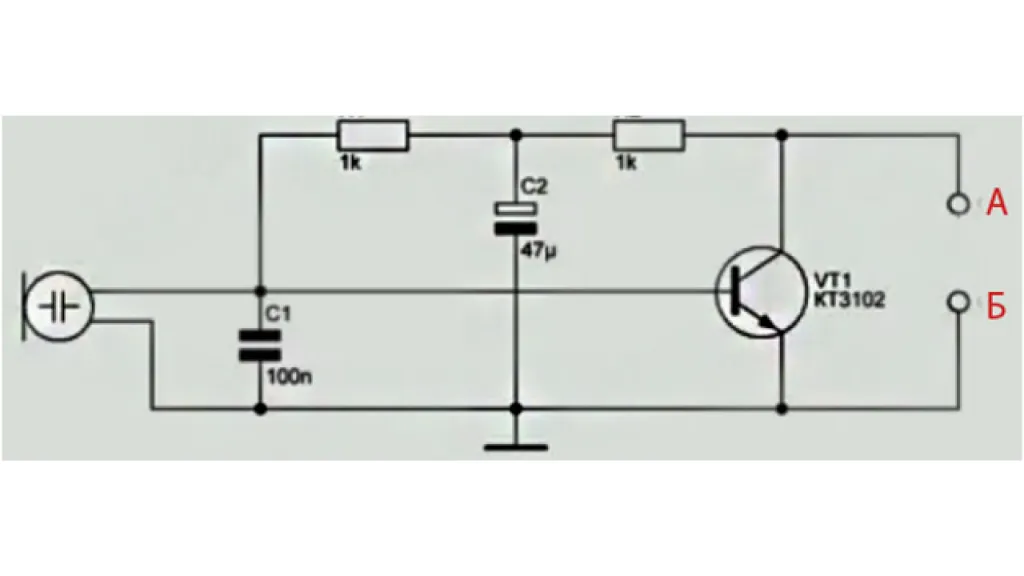

Очень интересен миниатюрный девайс для сдачи экзаменов. Собрать его может даже новичок. Он состоит из микронаушника и передатчика.

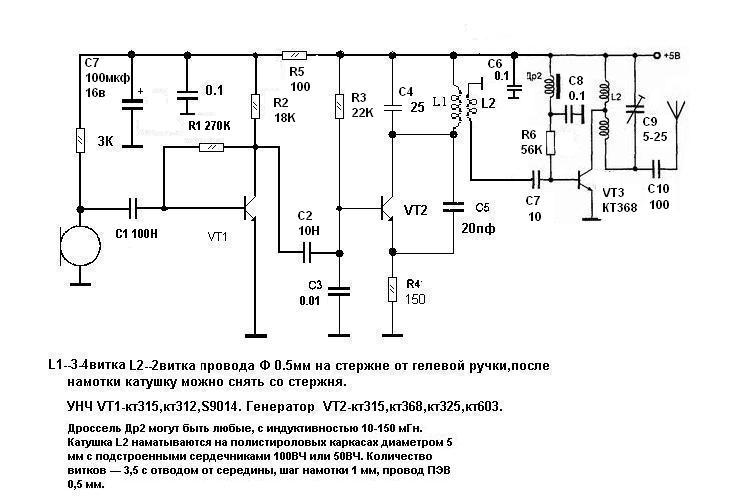

Ниже представлена рабочая схема жучка для прослушивания, сделанного своими руками:

1. Передатчик

2. Микронаушник.

Схема элементарного жучка для прослушивания

Достоинство этого девайса в его миниатюрности. Наушник, вставленный в ухо, совершенно не заметен со стороны. Радиус действия устройства — не менее 100 метров

Вот более сложная схема радио жучка для прослушки от батарейки в 1.5 V и дальностью передачи не менее 100 метров.

Схема радиожучка с радиусом действия до 400 метров

Нужно обратить внимание на одну отличительную черту плана — импульс к антенне подается от электрода биполярного транзистора, что позволяет стабилизировать рабочую частоту устройства.

Собираем радиозакладку

Получается небольшая и несложная в изготовлении самодельная прослушка, которую легко спрятать в незаметном месте. Однако у этой модели есть небольшой недостаток — антенна длиной 50 см. Это не совсем удобно, если требуется максимально скрыть устройство.

Соединение комплектующих согласно заданной схеме

Установка элемента питания

Как сделать радио жучок для прослушки:

- выпилим из тонкой фанеры или текстолита прямоугольник размером 53 мм на 75 мм. На нем будет базироваться самодельная прослушка;

- катушку L1 сделаем из медной проволочки сечением 0,3–0,5 мм, накрутив восемь витков на спицу диаметром 30 мм и оставив концы в 1,0 см;

- из этой же проволоки сплетем два двухполюсника C2 и C3. Каждый размером по 1,8–2 см. Верхние концы разогнем в разные стороны, нижние залудим;

- для дросселя возьмем медный проводок сечением 0,05–0,1 мм и плотно навьем на спичку. Высота накрутки примерно 6–7 мм. Спичку обрежем до длины в 1,0 см, сверху и снизу сделаем прорези, в которых закрепим концы провода;

- антенну изготавливаем из кабеля длиной 50 см в пластиковой изоляции, накрутив его спиралью.

Микрофон можно купить в радиомагазине или взять от ненужного сотового телефона. Чтобы правильно расположить детали на основании, потребуется схема жучка для прослушки. Перенесем ее на фанеру. По рисунку сделаем отверстия под детали и вставим их. С противоположной стороны спаяем все детали строго по схеме.

Правила пользования

Рассмотрим, как пользоваться жучком для прослушки. Так как девайс ведет передачу на стандартных радиовещательных частотах, он может быть услышан любым транзистором или сотовым телефоном.

Собрав устройство, включаем FM радиоприемник и ищем сигнал жучка. Его нетрудно отличить от других звуков FM диапазона. При вращении ручек приемника должны слышаться щелчки. Самый громкий звук и будет сигналом радио-жучка. Затем настраиваем прибор на выбранный диапазон.

Ну и в конце нужно напомнить, что самодельная прослушка может использоваться только как домашняя игрушка для скрытого радионаблюдения за квартирой, или как радионяни для ребенка. Не стоит нарушать законодательство.

Не стоит нарушать законодательство.

Жучок в машину. Какая прослушка чаще устанавливается в машину?

- Аудиоконтроль в машине может осуществлять GSM-жучок. Его миниатюрные размеры, возможность маскировки внешнего вида под привычные предметы (например, флеш-карту) позволяет сделать его абсолютно незаметным. Все, что необходимо подслушивающему — установить жучок, приобрести SIM-карту, вставить ее в устройство и совершить первый звонок. Прослушка автоматически включается, и машина становится местом слежки. Злоумышленник может не только записывать разговоры на протяжении длительного времени, но даже отслеживать местонахождение авто.

- Скрытые диктофоны требуют вмешательства подслушивающего человека дважды — для установки оборудования и для его снятия. Диктофон записывает всю необходимую информацию на протяжении определенного времени, после чего эту запись вместе с устройством необходимо забрать. Диктофон также можно замаскировать в любом незаметном месте автомобиля. Наличие такого записывающего устройства найти труднее — он практически не производит никаких радиоволн.

- Видеокамеры — способ не только аудиальной слежки, но и визуальной. Не всегда видеокамера оснащена микрофоном для улавливания звуков, но показать, кого подвозит и с кем встречается объект слежки, сможет всегда.

Маленький жучок для прослушки. Жучок для прослушки

Многим и в голову не придет, что из обычного мобильного телефона можно изготовить небольшой жучок для прослушки в удобное для вас время.

Для этого подойдет любой телефон, оснащенный обыкновенными кнопками (не сенсорный). Телефон, который был использован в качестве подопытного, типа «раскладушка». Модель телефона похожа на Самсунг А800, но только с цветным дисплеем. Другими подходящими моделями являются C315, 113-е Мотороллы, Самсунги А800, X100, W200 и др.

Другой немаловажной деталью, без которой данный проект просто не реализовать, является транзистор, например, КТ315. Но можно использовать любой транзистор, который сможете найти. Его можно выпаять из любой аппаратуры любого времени производства начиная с 60-х годов.

Для превращения мобильного телефона в оригинальный жучок понадобится плата с кнопками. К кнопке, которая отвечает за вызов и принятие входящего звонка, нужно припаять выше упомянутый транзистор. Эмиттер этого транзистора требуется припаять к минусу кнопки, а коллектор к центральному выводу. Базовый вывод соединяется с транзистором, который обеспечивает подачу сигнала подсветки дисплея.

Припаяться можно следующим образом:

1. Взять провод и припаять к минусу динамика одним концом, а другим соединить с минусом от аккумулятора.

2. То же самое необходимо сделать и с плюсом, но второй конец будет задействован при поиске сигнала.

3. Поиск сигнала нужно проводить на выводах, к примеру, гнезда наушников. Во время вызова проводом от плюса динамика нужно прозванивать выводы до тех пор, пока не будет слышна мелодия звонка.

4. Найденный вывод необходимо спаять с базой транзистора. Таким образом будет обеспечено автоматическое поднятие трубки при дозвоне на данный телефон.

Светодиоды, которые расположены рядом с кнопками, были выпаяны для экономии заряда аккумулятора. Остался лишь светодиод для индикации работоспособности телефона. Также этот светодиод загорается при звонке.

Зарядка телефона производится через штатный разъем. Его не следует удалять.

Микрофон рекомендуется оставить штатный. Припаивать что-либо для усиления не следует, поскольку есть вероятность наводки с высокочастотной части.

Антенна припаивается родная на свое место или от какой-нибудь Мотороллы, так как у них проверенные надежные антенны.

Гнездо для наушников/гарнитуры было выпаяно и закорочено. Но, поскольку у вас, скорее всего, нет в этом деле опыта, то рекомендуется его оставить.

Если телефон останется в таком виде (плата без кнопок и т. п.), то рекомендуется сделать одну кнопку для включения/выключения телефона.

В итоге из обычного телефона получился довольно простенький и не очень большой жучок для подслушивания. Этакая неплохая шпионская штучка, которую можно спрятать и в светильник, и в системный блок.

Шпионские штучки : для контроля за чужим телефоном

Современная мобильная техника прочно закрепилась в нашей жизни, и представить себя без нее мы уже и не можем. Обычный когда—то телефон теперь стал мощным источником всевозможной информации, который может многое поведать о своем владельце. Бывает так, что вы интуитивно чувствуете, что близкий человек с вами нечестен, но доказать этого не можете — доступ к смартфону закрыт паролем. Подозрения мучают вас днем и ночью, мешая нормально жить. В таком случае вам на выручку придут наши шпионские штучки: специальная шпионская программа которая поможет осуществить контроль смартфона, и развееть ваши сомнения.

Шпионское программное обеспечение работает незаметно и анонимно: человек, содержимое телефона которого вы контролируете, даже не догадывается, что за ним ведут наблюдение.

Что вы сможете контролировать

* Перехватить смс . Подозреваете вторую половину в неверности? Есть основания полагать, что любимый человек флиртует с кем-то за вашей спиной ? или узнать изменяет жена ? Это легко проверить. С помощью заказанного у нас софта вы получите доступ к текстовым сообщениям, которые отправляются с интересующего вас телефона и приходят на него. Даже если SMSка была тут же удалена — вы все равно увидите ее и сможете без проблем прочесть.

С помощью заказанного у нас софта вы получите доступ к текстовым сообщениям, которые отправляются с интересующего вас телефона и приходят на него. Даже если SMSка была тут же удалена — вы все равно увидите ее и сможете без проблем прочесть.

* MMS-сообщения . Как и в случае с SMS—сообщениями, вы сможете полностью ознакомиться с посланием, а также прикрепленными к нему текстовыми, звуковыми, видеофайлами и изображениями.

* Телефонные звонки . Думаете, что партнер по бизнесу за вашей спиной ведет какую—то нечестную игру и «сливает» важную информацию третьим лицам? Поймайте его на горячем! Шпионские штучки для телефона — все входящие и исходящие звонки делают доступными для вашего контроля. Кто звонил на интересующий вас телефон, с какого номера, в котором часу совершен или получен звонок, сколько он длился — данная информация не будет для вас секретом. Вы даже сможете зафиксировать содержание телефонного разговора.

* Местонахождение абонента . Вы можете абсолютно точно отследить местоположение человека. Происходит это благодаря GPS и связи с мобильными вышками сотовых операторов.

Происходит это благодаря GPS и связи с мобильными вышками сотовых операторов.

* Доступ к мультимедийному контенту . Хранящиеся на телефоне текстовые файлы, видеоролики, фотографии или аудиодорожки могут просматриваться вами тогда, когда вам это необходимо. Родителям полезно время от времени просматривать содержимое смартфона детей—подростков и проверять, не увлекаются ли они тем, на что в семье наложено табу.

* История интернет-браузера . Еще одна полезная функция для родителей. Вы сможете просматривать, какие страницы посещает ваш ребенок, что он качает из всемирной сети, какой трафик расходует ежедневно. Ведь за пользование мобильным интернетом платите вы, поэтому вправе знать, на что именно расходуются ваши деньги. Кроме того, шпионские штучки помогут предотвратить неприятные истории, связанные с размещением ребенком личной информации в интернете, которой часто пользуются в своих темных делах аферисты и мошенники.

* Фиксация включений/отключений аппарата . Таким образом, абонент уже не сможет сослаться на то, что не было возможности связаться с вами по причине разрядившейся батареи. Ведь вы будете знать, что это не так.

Ведь вы будете знать, что это не так.

Чтобы быть в курсе, какая именно информация проходит через смартфон интересующего вас человека достаточно заказать у нас удобный шпион , установить его на прослеживаемый телефон, произвести элементарные настройки и вести наблюдение, оставаясь при этом в тени.

Прослушка на расстоянии. Многообразие

Технология микрофонов для прослушки на расстоянии разнится в зависимости от их типа. По принципу работы можно выделить три категории дистанционных подслушивающих устройств:

- Микрофон направленного действия;

- Лазерный микрофон;

- Устройство прослушки через стену.

Микрофон направленного действия

Микрофон направленного действия используют для дистанционной прослушки на открытой местности и записи разговора по телефону. Главная проблема направленных микрофонов — расстояние до источника звука. Уже на дистанции в сто метров звук ослабеет настолько, что отделить речь от помех почти невозможно.

Существует 4 типа подслушивающих механизмов направленного действия:

- Трубчатые микрофоны.

Выглядят такие устройства, как пустая трубка со щелями в несколько рядов. Ряды щелей расположены вдоль отверстия трубки. На её конце — микрофон с усилителем и диктофоном. Звуковая волна входит в щели и создаёт вибрации, которые улавливает микрофон. Волны из каждой щели складываются в одну. Усилитель преобразует вибрации в доступную человеческому уху частоту, и мы слышим, что происходит на расстоянии. Главный минус трубчатого микрофона — невозможно уловить правильный сигнал из-за угла. Звуковая волна искажается и ослабевает.

Выглядят такие устройства, как пустая трубка со щелями в несколько рядов. Ряды щелей расположены вдоль отверстия трубки. На её конце — микрофон с усилителем и диктофоном. Звуковая волна входит в щели и создаёт вибрации, которые улавливает микрофон. Волны из каждой щели складываются в одну. Усилитель преобразует вибрации в доступную человеческому уху частоту, и мы слышим, что происходит на расстоянии. Главный минус трубчатого микрофона — невозможно уловить правильный сигнал из-за угла. Звуковая волна искажается и ослабевает. - Градиентные микрофоны. В таком устройстве два маленьких чувствительных микрофона расположены рядом. Сигнал создаётся из вычитания значений, пойманных ими. Дальше — усилитель и магнитофон, как в предыдущем типе. Можно прослушать разговор по телефону на небольшом расстоянии или шёпот в пределах помещения. Дешевле и безопаснее будет поместить жучок рядом с целью. Данное устройство, в отличие от жучка, выглядит подозрительно, и его нельзя спрятать, ведя запись.

- Плоские фазированные решётки.

Прибор состоит из плоской пластины, в нескольких точках которой встроены микрофоны или другие приёмники сигнала. Звуковые волны из каждой точки суммируются и поступают в усилитель. Не пытайтесь прослушать разговор в широком шумном пространстве, поскольку такая конструкция ловит сигнал отовсюду. Вы получите лишь кучу помех.

Прибор состоит из плоской пластины, в нескольких точках которой встроены микрофоны или другие приёмники сигнала. Звуковые волны из каждой точки суммируются и поступают в усилитель. Не пытайтесь прослушать разговор в широком шумном пространстве, поскольку такая конструкция ловит сигнал отовсюду. Вы получите лишь кучу помех. - Параболические микрофоны. Состоят из вогнутой тарелки в форме параболы. Диаметр тарелки колеблется от 20 до 50 сантиметров. В её центре — обыкновенный звукосниматель, присоединённый к усилителю с магнитофоном. Звукосниматель улавливает и суммирует сигналы, входящие в тарелку. Чем больше тарелка вогнута, тем сильнее и точнее будет звук. Таким микрофоном нельзя записать разговор отдельно взятой цели. Мы можем уловить только диапазон. Звуки природы и животных записывают именно ими.

Видео Жучки для прослушки Алиэкспресс

Самый маленький жучок для прослушки.

Как правильно выбрать устройство?

Как правильно выбрать устройство?Перед тем как выбрать подслушивающее устройство, нужно обеспечить собственную безопасность. Это связано с тем, что подобные средства запрещены к использованию. Следует быть максимально осторожным. Установка жучков для прослушки на одежду или же других аналогичных устройств чревата неприятными последствиями. Именно поэтому на сегодняшний момент более популярны утилиты, которые позволяют сделать телефон жучком. За счет того, что радиус действия такого подслушивающего устройства зависит от зоны покрытия оператора, прослушивать разговоры можно в любой точке мира.

GSM ПРОСЛУШКА

Доброго времени суток уважаемые радиолюбители. Многие из вас, тратили немало времени на изготовления радиожучков, в том числе и я за 2 года перепробовал все, что на глаз попадало — но все эти прослушки меня не устраивали. То частота была не стабильной и плавала, то звук был искажен до неузнаваемости. Иногда попадались жучки с боле стабильными параметрами, но и они были не по карману из за труднодобываемыx транзисторов и микросхем. А ведь подслушать разговор босса очень хотелось, но возлагать всю надежду на самодельный фм жучек было глупо, поэтому я решил воспользоваться мобильной связью и переделать мой старый Сименс в прослушку.

А ведь подслушать разговор босса очень хотелось, но возлагать всю надежду на самодельный фм жучек было глупо, поэтому я решил воспользоваться мобильной связью и переделать мой старый Сименс в прослушку.

Вначале избавился от корпуса, потом снял и выкинул экран — поскольку он нам не пригоден и лишний ток потребляет, далее снял также вибромоторчик и подушки, оставив лишь плату телефона. Дальше берем и собираем простейший замыкатель кнопки — он нам нужен для того, чтобы во время звонка кнопка поднятия (зеленая) сама замыкалась. Изначально сигнал для замыкателя должен был подаваться от импульса активации виброзвонка, но поскольку у меня экран уже был снят и утерян без возврата (долбанул молотком), решил сигнал взять от динамика. Динамик кстати снял тоже и подцепил на его место провода. На один провод поставил диод в прямом направлении, причина этому то, что сигнал звонка переменный, а нам для управления нужен постоянный. Дальше конденсатор от диода ко второму проводу (конденсатор был 50 вольт 1 микрофарад, но его ёмкость не критична).

Потом берем любой транзистор (например КТ315) и всего один резистор сопротивлением от 1 до 20 килоом. База через резистор к диоду, эмиттер транзистора — к минусу кнопки, коллектор — к плюсу. Правда у меня в сборке GSM прослушки возникли проблемы, поскольку в сименсе после включения телефона надо еще и подтвердить подключение, поэтому на фотке видно, что есть две кнопки которые включают телефон — одна включает, другая подтверждает включение. Дальше надо уменьшить потребляемый ток телефона и увеличить чувствительность микрофона. Уменьшаем ток снятием светодиодов подсветки клавиатуры. Дальше у нас идет увеличение чувствительности микрофона. Мой личный совет: не ставить добавочного микрофонного усилителя, поскольку этим теряем качество звука и усложняется схема. Вместо этого берем микрофон от китайского магнитофона, снимаем тот который был на телефоне, и припаиваем новый но соблюдая полярность: нога минуса на китайском микрофоне маленькими линиями прицеплена к корпусу самого микрофона. Этим мы увеличим чувствительность втрое и будет слышен даже шепот на расстоянии 3 метра от GSM прослушки. Аккумулятор взял родной сименс, но можно и побольше емкостью поставить.

Подведем последние итоги: ток покоя телефона всего 10 мА, ток в режиме разговора 15, иногда до 20 мА. Готовое устройство поставьте в удобный пластмассовый корпус и все! У меня корпусом служит пачка сигарет. После того, как все собрали, вставьте сим карту в жук, включите и звоните. После первого же гудка трубка сама по себе поднимается и вуаля — GSM прослушка активирована! Дальность для нас не вопрос, качество звука тоже супер, но есть одно маленькое но — мы за это деньги платим, хотя дело стоит этого. Представьте, что у вас в руке — супер жук с супер способностями. Статью прислал — АКА.

Форум по GSM жукам

Форум по обсуждению материала GSM ПРОСЛУШКА

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Радио жучок для прослушки

Классические радио укв закладки – радио жучки в различном исполнении. Все еще актуальны и востребованы на рынке шпионского оборудования. В некоторых случаях имеют преимущество перед GSM прослушкой и скрытыми IP камерами. Главное преимущество УКВ жучка для прослушки – не зависимость от наличия и работоспособности сетей мобильной связи. Так же, fm жучок – радио закладка – укв прослушка имеет, как правило, более чувтвительный микрофон и чистый, прозрачный звук, что позволяет слушать даже шепотную речь и различать все оттенки голоса. Дальность свяи между укв радио жучком и приемником может достигать более 1 км на открытой местности, и 300-400 м. в условиях городской застройки, чего вполне достаточно для локальной радио прослушки объектов при помощи укв жучка. Есть модели радио жучков, передающие на общественном FM диапазоне 88-108 мГц, в промежутках между вещательными радиостанциями. Это облегчает прием сигнала от такого укв жучка, принимать можно на обычную бытовую, либо авто магнитолу, так же на fm приемник в мобильном телефоне. Главный недостаток данного диапазона – общедоступность. Велика вероятность, что сигнал радио укв жучка fm диапазона случайно перехватит пользователь радио-приемника (авто магнитолы), находящийся в радиусе приема сигнала от укв жучка, во время сканирования-поиска радиостанций, так и при ручной настройке «прокрутке» диапазона. И тогда прослушивать ваш объект сможете не только Вы, вероятность этого выше, если Вы установили такую укв радио закладку в густонаселенном районе.

Аналоговые радио прослушивающие устройства, передающие на частотах служебной радио связи – nfm uhf жучок 433 мгц, радио закладка KDR диапазона 480 мгц, vhf радио прослушка диапазона 144 мгц, свч радио закладки 1200 и 2400 мгц. гораздо менее подвержены возможности случайного перехвата. Для приема сигнала от укв или свч радио жучка, ведущего передачу в одном из диапазонов подвижной служебной, либо любительской радио связи, необходим специальный радио приемник, рассчитанный на прием данных частот (часто входит в комплект), так же, подойдет радио-сканнер или портативная (можно автомобильная) радио станция, обладающая возможностью выбора частотного канала в пределах диапазона работы укв радио микрофона-жучка, а еще лучше – рация с дисплеем и ручным вводом частоты.

Новое поколение цифровых радио прослушек DMR диапазона, лишь не давно ставших относительно доступными к покупке частными лицами, имеют еще более высокую степень конфиденциальности, как и расширенный функционал. Принять сигнал от такого укв цифрового радио жучка можно и на обычный аналоговый сканер-приемник, подобрав частоту, но Вы услышите только характерный гул и треск, подобный помехам от мобильного телефона. Что бы полноценно принимать сигнал от цифрового радио жучка, нужен соответствующий приемник с декодером цифрового сигнала, как правило, входящий в комплект. Так же, возможен прием на цифровую DMR рацию, если точно знать номер канала и тайм-слота, на котором передает цифровой укв жучок . Некоторые более дорогие модели цифровых радио подслушивающих устройств (жучков для прослушки) дополнительно шифруют передаваемый сигнал крипто-ключом. Принять и прослушать такой сигнал возможно только на входящий в комплект приемник (точно такой же приемник от другого комплекта уже не подойдет), что обеспечивает почти 100% конфиденциальность при использовании радио укв жучка для прослушки.

Популярные материалы

Today’s:

Жучки для прослушки. Как сделать простой жучок для прослушки своими руками.

Продолжая тему простых схем для радиолюбителя, мы рассмотрим, как сделать простой жучок для прослушки своими руками. Простой жучок может использоваться не только для шпионажа, но и, например, для прослушивания помещения, в котором спит маленький ребенок. Схема жучка для прослушки упрощена до максимально простой сборки и имеет минимум деталей. Но наряду с простотой жучок обладает дальностью передачи до 100 м. ниже приведена сама схема жучка

Наладка жучка для прослушки.

Наладка жучка сводится к выставлению рабочей частоты. Для начала прокручиваем радиоприемник в FM – диапазоне и пытаемся поймать свой голос. В том случае, если не получается, раздвигаем витки катушки и ловим снова. При раздвигании витков частота передатчика увеличивается. Внимание! Только в том случае, если частота передатчика совпадает с частотой радиостанции, необходимо сдвинуть ее в большую или меньшую сторону.

Мини жучки для прослушки жены. Программная прослушка для мобильного телефона.

Мини жучки для прослушки мобильного телефона — это день вчерашний. Рассматривая вопрос использования радиожучков для мобильных, нельзя обойти стороной и вопрос современных, технологически более простых и более функциональных программных жучков, которые с лёгкостью превращают функциональные смартфоны под андроид, с полуосью и другими популярными ОС в полноценные следящие за владельцем устройства.

Программная прослушка для мобильного телефона, купить которую можно через интернет на официальных сайтах, т.е. не выходя из дому, представляет собой программу, скрытно работающую на отслеживаемом смартфоне. Такая шпионская программа собирает со смартфона информацию о звонках, или использует его микрофон для прослушки окружения. Она с лёгкостью отслеживает перемещение абонента и управляет адресной книгой. И это только базовый функционал шпионской программы. Они способны на гораздо более интересные вещи, в то время как обычный жучок в телефон для прослушки в форме печатной платы способен только передать сигнал с микрофона на небольшое расстояние по радиоканалу.

Так вот, шпионская программа собирает со смартфона информацию и отправляет её на сервер, где располагается ваш личный кабинет. Таким образом вы можете не с расстояния 150 метров прослушать окружение телефона, как приходится поступать с радиожучками, а с любой точки мира отслеживать и контролировать владельца, всегда зная с кем и о чём он разговаривал, и где он был. Вот ещё одна из таких таких программ .

Жучки для прослушки. Схема FM — жучка для прослушки

Подслушивать нехорошо. Но бывают ситуации, когда необходимо знать, что происходит в комнате маленького ребенка или на занятиях в школе. Для этого требуется самодельная прослушка, использующая наиболее актуальный способ передачи информации — обычные радиоволны.

Самодельный FM жучок

Необходимое приспособление можно приобрести в магазине или заказать на интернет-сайте. Но качественное устройство будет дорого стоить, а дешевый китайский товар быстро выйдет из строя. Поэтому практичнее и дешевле сделать жучка для прослушки своими руками.

Это вполне достижимо. Потребуется немного смекалки и умения, а также недорогие комплектующие и схема простого жучка для прослушки. Подходящие детали необязательно покупать в магазине, вполне подойдут старые, выпаянные из электронной аппаратуры.

Очень интересен миниатюрный девайс для сдачи экзаменов. Собрать его может даже новичок. Он состоит из микронаушника и передатчика.

Ниже представлена рабочая схема жучка для прослушивания, сделанного своими руками:

1. Передатчик

2. Микронаушник.

Схема элементарного жучка для прослушивания

Достоинство этого девайса в его миниатюрности. Наушник, вставленный в ухо, совершенно не заметен со стороны. Радиус действия устройства — не менее 100 метров

Вот более сложная схема радио жучка для прослушки от батарейки в 1.5 V и дальностью передачи не менее 100 метров.

Схема радиожучка с радиусом действия до 400 метров

Нужно обратить внимание на одну отличительную черту плана — импульс к антенне подается от электрода биполярного транзистора, что позволяет стабилизировать рабочую частоту устройства.

Собираем радиозакладку

Получается небольшая и несложная в изготовлении самодельная прослушка, которую легко спрятать в незаметном месте. Однако у этой модели есть небольшой недостаток — антенна длиной 50 см. Это не совсем удобно, если требуется максимально скрыть устройство.

Соединение комплектующих согласно заданной схеме

Установка элемента питания

Как сделать радио жучок для прослушки:

- выпилим из тонкой фанеры или текстолита прямоугольник размером 53 мм на 75 мм. На нем будет базироваться самодельная прослушка;

- катушку L1 сделаем из медной проволочки сечением 0,3–0,5 мм, накрутив восемь витков на спицу диаметром 30 мм и оставив концы в 1,0 см;

- из этой же проволоки сплетем два двухполюсника C2 и C3. Каждый размером по 1,8–2 см. Верхние концы разогнем в разные стороны, нижние залудим;

- для дросселя возьмем медный проводок сечением 0,05–0,1 мм и плотно навьем на спичку. Высота накрутки примерно 6–7 мм. Спичку обрежем до длины в 1,0 см, сверху и снизу сделаем прорези, в которых закрепим концы провода;

- антенну изготавливаем из кабеля длиной 50 см в пластиковой изоляции, накрутив его спиралью.

Микрофон можно купить в радиомагазине или взять от ненужного сотового телефона. Чтобы правильно расположить детали на основании, потребуется схема жучка для прослушки. Перенесем ее на фанеру. По рисунку сделаем отверстия под детали и вставим их. С противоположной стороны спаяем все детали строго по схеме.

Правила пользования

Рассмотрим, как пользоваться жучком для прослушки. Так как девайс ведет передачу на стандартных радиовещательных частотах, он может быть услышан любым транзистором или сотовым телефоном.

Собрав устройство, включаем FM радиоприемник и ищем сигнал жучка. Его нетрудно отличить от других звуков FM диапазона. При вращении ручек приемника должны слышаться щелчки. Самый громкий звук и будет сигналом радио-жучка. Затем настраиваем прибор на выбранный диапазон.

Ну и в конце нужно напомнить, что самодельная прослушка может использоваться только как домашняя игрушка для скрытого радионаблюдения за квартирой, или как радионяни для ребенка. Не стоит нарушать законодательство.

Жучок в машину. Какая прослушка чаще устанавливается в машину?

- Аудиоконтроль в машине может осуществлять GSM-жучок. Его миниатюрные размеры, возможность маскировки внешнего вида под привычные предметы (например, флеш-карту) позволяет сделать его абсолютно незаметным. Все, что необходимо подслушивающему — установить жучок, приобрести SIM-карту, вставить ее в устройство и совершить первый звонок. Прослушка автоматически включается, и машина становится местом слежки. Злоумышленник может не только записывать разговоры на протяжении длительного времени, но даже отслеживать местонахождение авто.

- Скрытые диктофоны требуют вмешательства подслушивающего человека дважды — для установки оборудования и для его снятия. Диктофон записывает всю необходимую информацию на протяжении определенного времени, после чего эту запись вместе с устройством необходимо забрать. Диктофон также можно замаскировать в любом незаметном месте автомобиля. Наличие такого записывающего устройства найти труднее — он практически не производит никаких радиоволн.

- Видеокамеры — способ не только аудиальной слежки, но и визуальной. Не всегда видеокамера оснащена микрофоном для улавливания звуков, но показать, кого подвозит и с кем встречается объект слежки, сможет всегда.

Маленький жучок для прослушки. Жучок для прослушки

Многим и в голову не придет, что из обычного мобильного телефона можно изготовить небольшой жучок для прослушки в удобное для вас время.

Для этого подойдет любой телефон, оснащенный обыкновенными кнопками (не сенсорный). Телефон, который был использован в качестве подопытного, типа «раскладушка». Модель телефона похожа на Самсунг А800, но только с цветным дисплеем. Другими подходящими моделями являются C315, 113-е Мотороллы, Самсунги А800, X100, W200 и др.

Другой немаловажной деталью, без которой данный проект просто не реализовать, является транзистор, например, КТ315. Но можно использовать любой транзистор, который сможете найти. Его можно выпаять из любой аппаратуры любого времени производства начиная с 60-х годов.

Для превращения мобильного телефона в оригинальный жучок понадобится плата с кнопками. К кнопке, которая отвечает за вызов и принятие входящего звонка, нужно припаять выше упомянутый транзистор. Эмиттер этого транзистора требуется припаять к минусу кнопки, а коллектор к центральному выводу. Базовый вывод соединяется с транзистором, который обеспечивает подачу сигнала подсветки дисплея.

Припаяться можно следующим образом:

1. Взять провод и припаять к минусу динамика одним концом, а другим соединить с минусом от аккумулятора.

2. То же самое необходимо сделать и с плюсом, но второй конец будет задействован при поиске сигнала.

3. Поиск сигнала нужно проводить на выводах, к примеру, гнезда наушников. Во время вызова проводом от плюса динамика нужно прозванивать выводы до тех пор, пока не будет слышна мелодия звонка.

4. Найденный вывод необходимо спаять с базой транзистора. Таким образом будет обеспечено автоматическое поднятие трубки при дозвоне на данный телефон.

Светодиоды, которые расположены рядом с кнопками, были выпаяны для экономии заряда аккумулятора. Остался лишь светодиод для индикации работоспособности телефона. Также этот светодиод загорается при звонке.

Зарядка телефона производится через штатный разъем. Его не следует удалять.

Микрофон рекомендуется оставить штатный. Припаивать что-либо для усиления не следует, поскольку есть вероятность наводки с высокочастотной части.

Антенна припаивается родная на свое место или от какой-нибудь Мотороллы, так как у них проверенные надежные антенны.

Гнездо для наушников/гарнитуры было выпаяно и закорочено. Но, поскольку у вас, скорее всего, нет в этом деле опыта, то рекомендуется его оставить.

Если телефон останется в таком виде (плата без кнопок и т. п.), то рекомендуется сделать одну кнопку для включения/выключения телефона.

В итоге из обычного телефона получился довольно простенький и не очень большой жучок для подслушивания. Этакая неплохая шпионская штучка, которую можно спрятать и в светильник, и в системный блок.

Шпионские штучки : для контроля за чужим телефоном

Современная мобильная техника прочно закрепилась в нашей жизни, и представить себя без нее мы уже и не можем. Обычный когда—то телефон теперь стал мощным источником всевозможной информации, который может многое поведать о своем владельце. Бывает так, что вы интуитивно чувствуете, что близкий человек с вами нечестен, но доказать этого не можете — доступ к смартфону закрыт паролем. Подозрения мучают вас днем и ночью, мешая нормально жить. В таком случае вам на выручку придут наши шпионские штучки: специальная шпионская программа которая поможет осуществить контроль смартфона, и развееть ваши сомнения.

Шпионское программное обеспечение работает незаметно и анонимно: человек, содержимое телефона которого вы контролируете, даже не догадывается, что за ним ведут наблюдение.

Что вы сможете контролировать

* Перехватить смс . Подозреваете вторую половину в неверности? Есть основания полагать, что любимый человек флиртует с кем-то за вашей спиной ? или узнать изменяет жена ? Это легко проверить. С помощью заказанного у нас софта вы получите доступ к текстовым сообщениям, которые отправляются с интересующего вас телефона и приходят на него. Даже если SMSка была тут же удалена — вы все равно увидите ее и сможете без проблем прочесть.

* MMS-сообщения . Как и в случае с SMS—сообщениями, вы сможете полностью ознакомиться с посланием, а также прикрепленными к нему текстовыми, звуковыми, видеофайлами и изображениями.

* Телефонные звонки . Думаете, что партнер по бизнесу за вашей спиной ведет какую—то нечестную игру и «сливает» важную информацию третьим лицам? Поймайте его на горячем! Шпионские штучки для телефона — все входящие и исходящие звонки делают доступными для вашего контроля. Кто звонил на интересующий вас телефон, с какого номера, в котором часу совершен или получен звонок, сколько он длился — данная информация не будет для вас секретом. Вы даже сможете зафиксировать содержание телефонного разговора.

* Местонахождение абонента . Вы можете абсолютно точно отследить местоположение человека. Происходит это благодаря GPS и связи с мобильными вышками сотовых операторов.

* Доступ к мультимедийному контенту . Хранящиеся на телефоне текстовые файлы, видеоролики, фотографии или аудиодорожки могут просматриваться вами тогда, когда вам это необходимо. Родителям полезно время от времени просматривать содержимое смартфона детей—подростков и проверять, не увлекаются ли они тем, на что в семье наложено табу.

* История интернет-браузера . Еще одна полезная функция для родителей. Вы сможете просматривать, какие страницы посещает ваш ребенок, что он качает из всемирной сети, какой трафик расходует ежедневно. Ведь за пользование мобильным интернетом платите вы, поэтому вправе знать, на что именно расходуются ваши деньги. Кроме того, шпионские штучки помогут предотвратить неприятные истории, связанные с размещением ребенком личной информации в интернете, которой часто пользуются в своих темных делах аферисты и мошенники.

* Фиксация включений/отключений аппарата . Таким образом, абонент уже не сможет сослаться на то, что не было возможности связаться с вами по причине разрядившейся батареи. Ведь вы будете знать, что это не так.

Чтобы быть в курсе, какая именно информация проходит через смартфон интересующего вас человека достаточно заказать у нас удобный шпион , установить его на прослеживаемый телефон, произвести элементарные настройки и вести наблюдение, оставаясь при этом в тени.

Прослушка на расстоянии. Многообразие

Технология микрофонов для прослушки на расстоянии разнится в зависимости от их типа. По принципу работы можно выделить три категории дистанционных подслушивающих устройств:

- Микрофон направленного действия;

- Лазерный микрофон;

- Устройство прослушки через стену.

Микрофон направленного действия

Микрофон направленного действия используют для дистанционной прослушки на открытой местности и записи разговора по телефону. Главная проблема направленных микрофонов — расстояние до источника звука. Уже на дистанции в сто метров звук ослабеет настолько, что отделить речь от помех почти невозможно.

Существует 4 типа подслушивающих механизмов направленного действия:

- Трубчатые микрофоны. Выглядят такие устройства, как пустая трубка со щелями в несколько рядов. Ряды щелей расположены вдоль отверстия трубки. На её конце — микрофон с усилителем и диктофоном. Звуковая волна входит в щели и создаёт вибрации, которые улавливает микрофон. Волны из каждой щели складываются в одну. Усилитель преобразует вибрации в доступную человеческому уху частоту, и мы слышим, что происходит на расстоянии. Главный минус трубчатого микрофона — невозможно уловить правильный сигнал из-за угла. Звуковая волна искажается и ослабевает.

- Градиентные микрофоны. В таком устройстве два маленьких чувствительных микрофона расположены рядом. Сигнал создаётся из вычитания значений, пойманных ими. Дальше — усилитель и магнитофон, как в предыдущем типе. Можно прослушать разговор по телефону на небольшом расстоянии или шёпот в пределах помещения. Дешевле и безопаснее будет поместить жучок рядом с целью. Данное устройство, в отличие от жучка, выглядит подозрительно, и его нельзя спрятать, ведя запись.

- Плоские фазированные решётки. Прибор состоит из плоской пластины, в нескольких точках которой встроены микрофоны или другие приёмники сигнала. Звуковые волны из каждой точки суммируются и поступают в усилитель. Не пытайтесь прослушать разговор в широком шумном пространстве, поскольку такая конструкция ловит сигнал отовсюду. Вы получите лишь кучу помех.

- Параболические микрофоны. Состоят из вогнутой тарелки в форме параболы. Диаметр тарелки колеблется от 20 до 50 сантиметров. В её центре — обыкновенный звукосниматель, присоединённый к усилителю с магнитофоном. Звукосниматель улавливает и суммирует сигналы, входящие в тарелку. Чем больше тарелка вогнута, тем сильнее и точнее будет звук. Таким микрофоном нельзя записать разговор отдельно взятой цели. Мы можем уловить только диапазон. Звуки природы и животных записывают именно ими.

Видео Жучки для прослушки Алиэкспресс

Самый маленький жучок для прослушки. Как правильно выбрать устройство?

Перед тем как выбрать подслушивающее устройство, нужно обеспечить собственную безопасность. Это связано с тем, что подобные средства запрещены к использованию. Следует быть максимально осторожным. Установка жучков для прослушки на одежду или же других аналогичных устройств чревата неприятными последствиями. Именно поэтому на сегодняшний момент более популярны утилиты, которые позволяют сделать телефон жучком. За счет того, что радиус действия такого подслушивающего устройства зависит от зоны покрытия оператора, прослушивать разговоры можно в любой точке мира.

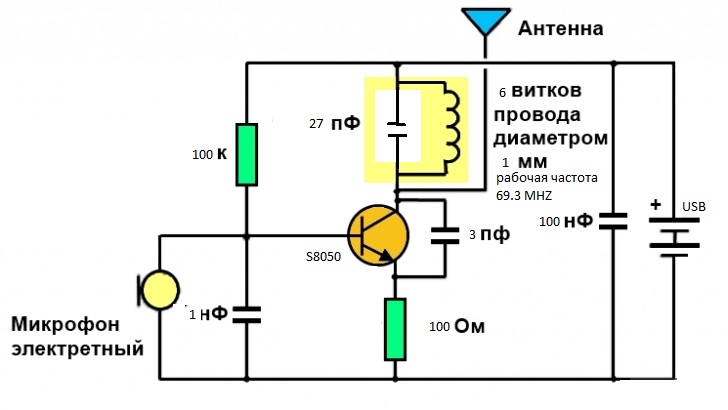

Все мы знаем что подслушивать не хорошо, но иногда очень полезно – вот для этого полезного дела, предлагаю простой и надежный вариант FM жучка.

Жук работает в УКВ диапазоне от 80 до 108 мгц, прием ведется на любой FM приемник. Жучок выполнен одном транзисторе, обладает неплохой стабильностью и дальностью до 50 метров.

Транзисторы которые можно использовать в схеме КТ368, BC547, КТ3102, С9018

Катушка L1 мотается 12-ю витками провода диаметром от 0.4 до 0.6 мм, диаметр оправки 4 мм

Антенной служит гибкий провод длиной 20-40 см

Микрофон можно использовать от любого китайского магнитофона.

В особой настройке жучок не нуждается и вся настройка сводится в выбору конденсатора С2:

значения конденсатор C2 на определенные частоты

Список компонентов необходимых для сборки схемы:

Транзистор КТ368 или его аналоги

Микрофон (от любого китайского магнитафона.)

резистор 4.7 кОм

резистор 270 Ом

Конденсаторы

С1- 1нФ

С2- подбирается в зависимости от частоты

С3- 4.7пФ

С4-100нФ

На видео показана сборка и работа простейшего FM жучка

Скачать : Простой FM-жучок Своими руками – прослушка

В случае обнаружения «битых» ссылок – Вы можете оставить комментарий, и ссылки будут восстановлены в ближайшее время.

Сохрани статью на своей странице и поделись с друзьями:

Шесть признаков прослушки мобильного телефона

Получить доступ к сотовому телефону, чтобы его прослушивать, на самом деле не так уж и сложно. Однако существуют способы, позволяющие предотвратить вторжение в свою частную жизнь.

«Руформатор» представляет перевод статьи портала Makeuseof.com, с помощью которой можно определить, «под колпаком» вы или нет.

Сотовый телефон есть у каждого из нас. Когда последний раз вы выходили из дома без мобильника? Наверняка это было случайно. Не секрет, что мы используем телефоны очень часто, мы уже фактически зависим от них и от их возможностей.

Мы не пытаемся вас напугать, но знаете ли вы, как легко получить к ним доступ со стороны? Если кто-то захочет прослушивать ваши разговоры, читать SMS-сообщения и следить за вами по GPS – он это сделает.

Есть много причин, по которым человек хочет подслушать чужой телефонный разговор. Это может быть любопытный босс, ревнивый супруг, «домушник» или телефонный хулиган.

Прослушка сотовых телефонов без разрешения владельца незаконна, но это случается. Необязательно, что это случится с вами, но если вы подозреваете, что кто-то читает вашу SMS-переписку или слушает разговоры, то вот вам несколько полезных советов о том, как вычислить злодея.

Температура батареи

Один из вероятных индикаторов наличия «прослушки» – это батарея. Пощупайте ваш телефон в то время, когда вы его не используете – если он будет теплым или даже горячим, это значит, что он все еще используется. Учтите, что тепло бывает прежде всего от чрезмерного использования. Аккумулятор может быть горячим только в том случае, если телефон использовался некоторое время назад.

Телефон разряжается очень быстро

Заряжаете свой мобильный телефон чаще, чем обычно – получите еще один знак потенциальной угрозы. Если вы не использовали гаджет больше, чем обычно, вполне возможно, что ваш телефон использоваться кем-то без вашего ведома. Когда мобильный телефон прослушивают, он теряет заряд аккумулятора гораздо быстрее. Прослушиваемый мобильный телефон постоянно записывает разговоры в комнате, даже если выглядит так, как будто он лежит без дела.

Можно использовать приложения BatteryLife LX или Battery LED для iPhone, чтобы отслеживать скорость разряда батареи.

Примечание: мобильные телефоны имеют тенденцию терять максимальный уровень заряда батареи с течением времени. Если вашему телефону больше года, то емкость батареи будет неуклонно снижаться в зависимости от интенсивности использования.

Задержка при выключении

Когда вы выключаете свой телефон и наблюдаете большую задержку, подсветку, горящую в течение длительного времени или просто отказ телефона от выключения, то вполне возможно, что вы на крючке. Всегда подмечайте нетипичное поведение телефона. Хотя, описанные проблемы могут быть вызваны сбоями в аппаратном или программном обеспечении телефона.

Странная активность

Когда ваш телефон работает, бывает ли так, что у него внезапно загорается подсветка, сами по себе устанавливаются какие-то приложения, происходит самопроизвольное выключение? Странное поведение может быть сигналом к тому, что кто-то удаленно управляет этим устройством. Кстати, это также может происходить из-за помех при передаче данных.

Фоновый шум

Когда вы разговариваете, телефон «на прослушке» может создавать помехи. Что-то вроде эха, разрядов электричества, щелчков – эти звуки могут быть вызваны окружающей средой, помехами при соединении… или тем, что кто-то вас прослушивает. Если слышите пульсирующий шум из своего телефона, когда вы его не используете – это может быть серьезной проблемой.

Помехи

Если вы используете свой телефон в непосредственной близи к другим электронным устройствам (вроде телевизора) и он создает помехи на них, то это может быть следствием наличия посторонних устройств в корпусе мобильника. В большинстве случаев помехи – это нормально, но если это происходит в те моменты, когда вы не используете телефон, то это вполне может значит то, что вы «под колпаком».

Станьте дезинформатором

Если вы подозреваете, что ваш телефонный разговор прослушивается или записывается кем-то, кого вы знаете, можете попробовать дезинформировать шпиона, чтобы точно подтвердить это подозрение. Сообщите кому-то, кому вы доверяете, свою «секретную» личную информацию по телефону. Если вы узнаете позже, что посторонние это узнали, то это может быть ответом «да».

Получите помощь

Если у вас есть основания полагать, что ваш мобильный телефон прослушивается, обратитесь за помощью. Полиция – это тоже вариант, поскольку у них есть оборудование, которым можно проверить телефон, но по этому пути нужно идти только в том случае, если вы точно уверены в том, что вас прослушивают

Заключение

Мы вновь подчеркнем, что шансы оказаться у кого-то «на крючке» очень малы. Большинство из проблем, описанных выше, могут быть объяснены плохой связью, старой батареей, «глюками» прошивки – но есть и те признаки, на которые в любом случае стоит обратить внимание. Если вы – добрый самаритянин, то у вас есть все шансы на то, что ваш телефон чист.

Если вы хотите быть в безопасности, то вам стоит заблокировать свой телефон паролем и держать его при себе все время. Если вы его не используете – удалите батарею из отсека, чтобы быть точно уверенным в том, что вас не прослушивают. Кстати, слушают не обязательно спецслужбы. И подобный вид прослушки – совсем не их метод работы. Существует множество систем перехвата абсолютно любого трафика (голос, данные). В России данная разработка получила название СОРМ.

Жучок для прослушки как сделать своими руками

Что такое жучок?

Прослушивающий жучок-это самый обычный микрофон, передающий звуки на большие расстояния при помощи радиоволн. Устанавливается такой жучок в здании и сигнал передается от него на радиоприемное устройство. Используют такую прослушку в разных целях: как радионяня, беспроводные наушники или, просто, для подслушивания чужих разговоров. Последнее, кстати, уголовно наказуемо, если нет соответствующего разрешения.

Все существующие жучки можно разделить на два вида.

- Первый вид-это специальные радио микрофоны, которые имеют миниатюрные размеры и обладают ультра чувствительностью. Такие микрофоны трансформируют электрические сигналы в звуки. Такие жучки необходимо устанавливать в помещениях, в котором будет идти прослушивание. По этой причине они менее востребованы.

- Второй вид-это более современные устройства, которые работают на основе контактных датчиков. Они просто улавливают вибрацию, которая проходит по инженерным конструкциям строения, поэтому с их помощью прослушивание можно вести, даже сквозь стены. Такие жучки наиболее популярны на рынке.

Из чего состоит жучок или прослушка

Стандартная прослушка состоит из трех модулей.

- Первый занимается съемом данных ( это может быть обычный микрофон).

- Второй предназначен для преобразования полученных данных в цифровой формат и обеспечения временного хранения.

- Третий необходим для передачи обработанной информации.

Все эти модули и есть составляющие жучка. Сам прибор может быть настолько маленьким и незаметным, что его можно поместить даже в розетку или другие малозаметные места. При этом наличие всех модулей обеспечивает улавливание звуков и передачу их на пульт владельца.

Схема жучка

Сегодня в интернете можно найти огромное количество различных схем, которые основаны на микросхемах, для сборки такого жучка в домашних условиях. Схему можно найти любую от самой простой, которая не требует в сборке редких и дорогих материалов до самых сложных. Ниже приведена схема радиожучка, которая при небольших затратах обеспечивает отличную дальность передачи сигнала и прекрасную стабильность работы. Передача звука будет на расстояние до 500 метров.

Это трехкасакдная схема:

- Транзистор VT1 содержит усилитель звукового сигнала микрофона.

- На втором транзисторе VT2 выполнен генератор несущего сигнала.

- Транзистор VT3 — непосредственный усилитель высокой частоты.

Для трансформации электрического сигнала в звук, можно использовать электретный микрофон. Приобрести его можно в магазине радиодеталей или же самостоятельно выпаять из старой телефонной гарнитуры.

В данной схеме используются следующие транзисторы: VT1 -КТ3130Б, VT2 — КТ368А, VT3 — КТ3126Б.

Антенной может служить кусок провода, но если хочется, чтобы звук передавался на более дальние расстояния, необходимо использовать провод длиной в одну четверть длины волны, на которой работает передатчик.

Такой жучок можно смастерить дома из подручных средств.

Почему лучше купить готовый жучок?

В нынешнее время интернет переполнен различными интернет-магазинами, где можно свободно приобрести прослушивающее устройство. Такие приборы будут намного надежней.Многие магазины имеют в своем штате профессиональных сотрудников, которые подберут товар, гарантируя при этом его качество и надежность.

Благодаря современным технологиям, жучки могут иметь очень маленькие размеры, около нескольких миллиметров. Опытные люди могут установить их в любом месте: техника, потолки, плинтусы, различные покрытия, вытяжки, розетки, предметы интерьера. И найти такую прослушку без специального оборудования невозможно.

Кроме того, фабричные жучки имеют намного большее звуковое покрытие. Они могут «слышать» на очень дальние расстояния, большее время работы (до восьми часов в режиме ожидания), иметь самостоятельные сим-карты. На такую карту делается звонок со своего телефона и, таким образом устанавливается соединение с устройством.

Благодаря интернету, конечно можно самостоятельно «смастерить» радио жучок. Но, он не будет таким маленьким и компактным, у него будет намного меньший радиус передачи(все зависит от размера антенны и мощности передатчика)и работать он будет в FM AM частотах.

Для того, чтобы в домашних условиях сделать жучок, который будет обладать современными функциями, нужны современные фабричные запчасти. А это денежные затраты!

Намного выгодней и без затрат своего времени будет приобрести готовый жучок.

Шпионские устройства для контактного и бесконтактного получения информации

Делаем шпионское устройство своими руками из подручных средств

Существует множество различных способов шпионажа. Наверняка каждый из вас слышал о прослушивании с помощью лазера, либо через батареи отопления, либо при помощи микрофонов вмонтированных в стены здания. И всё это окутано каким-то мистическим смыслом, хотя на самом деле это просто и доступно для понимания и повторения каждым. А главное, все собирается из подручных средств.

Когда-то в лохматых годах, в одном популярном IT-издании писал подобную статью, но, наверное, толком не раскрыл сути, как именно это работает и как применять такие устройства. Да и будем честны, тот вариант, что я приводил в статье выглядел круто, но был не очень работоспособным.

«Шпионское» устройство того времени

В результате решил его изготовить сам и продемонстрировать, как это работает.

Важно!

Прежде чем мы пойдем дальше, надо понимать, что изготовление и использование шпионских устройств подпадает под статьи:

- УК РФ Статья 138.1. Незаконный оборот специальных технических средств, предназначенных для негласного получения информации.

- УК РФ Статья 137. Нарушение неприкосновенности частной жизни.

- УК РФ Статья 183. Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну.

Таким образом, всё что представлено в статье лишь демонстрация возможностей, служит исключительно для ознакомления! Надо хорошо понимать, что повторение и использование методов, описанных в данной статье, может привести к вполне реальным срокам заключения.

За себя скажу, что никоим образом не пытался ни за кем шпионить, так как считаю это, как минимум неэтичным. Игрался просто в комнате и на кухне, записывая сам себя. Не шалите, я предупредил!

Готовим железо

Устройство, которое мы будем делать, называется банально контактный микрофон. Оно никак не запрещено, инструкций по его изготовлению в интернетах море, но мало кто знает, что его можно использовать для негласного получения информации. Для его изготовления нам понадобится: пьезодинамик на голосовые частоты (любой, работающий в диапазоне между 300 и 3400 Гц), согласующий резистор, немного проводов и может быть даже паяльник, но поначалу я обходился даже без него. Все было приобретено в известном бутике для радиолюбителей.

Исходники

В качестве записывающего устройства я хотел использовать мобильный телефон. Но, как оказалось, он определяет гарнитуру по сопротивлению. Этих резисторов у меня не оказалось, а второй раз ехать в модный бутик было лень. Однако же я расскажу о том, как это сделать, мало ли кто захочет мистические звуки записывать — это вполне легально. Надо собрать эквивалентную схему гарнитуры.

Электрическая схема гарнитуры телефона

Таким образом, чтобы телефон определял наш контактный микрофон, надо на место динамиков впаять резисторы 30 Ом, а на место микрофона параллельно пьезодинамику резистор 1,5 кОма. Почему так, расскажу чуть позже.

Я же для своих опытов выбрал старый кассетный магнитофон, который по воле случая откопал на антресолях. Наш контактный микрофон мы будем подключать вместо аудиоголовки одной из кассет. При всей несуразности этого решения, у него один громадный плюс: очень высокая чувствительность, ведь головка должна регистрировать еле заметные магнитные пульсации аудиокассеты. И мы получаем готовый усилитель.

Подопытный

Для записи аудио с большим трудом в центре Москвы удалось купить аудиокассету. Чистые кассеты стоят как чугунный мост, пришлось купить с записью.

Честно прослушал обе стороны этой кассеты, вытирая ностальгические слезы с лица и кровь с ушей. В результате сделал вывод, что будущее поколение ничего не потеряет, если я ее сотру.

Разбираю магнитофон и внутри вижу как три головки (одна для записи), приходят на материнскую плату магнитофона. Головки для воспроизведения имеют три контакта: левый, правый и землю (обычно оплетка). Левый и правый канал объединяю, а землю точно так же бросаю на оплетку. Провода обязательно следует использовать экранированные, иначе будет очень сильный гул наводок (у нас же высокочувствительный усилитель).

Препарируем подопытного

Разъем подключения головки

Из подручных материалов изготавливаю разъем вместо штатной головки правого кассетника, устанавливаю ее на место.

Готовый разъем

Теперь поговорим о датчике. Немного теории уровня школьной физики. Магнитная головка, как можно догадаться из ее названия — это катушка индуктивности очень малого сопротивления. Когда идет протяжка ленты, в ней наводится очень малая ЭДС и попадает на усилитель. Фактически магнитную головку можно представить как источник напряжения последовательно с сопротивлением. Пьезодинамик — это, по сути, конденсатор с очень большим омическим сопротивлением (можно считать равным бесконечности), который является источником тока и дает ток независимо от сопротивления. Кстати поэтому пьезоэлементы нашли применения в зажигалках: они дадут строго малый ток, независимо от сопротивления воздуха, тогда как напряжение может расти до огромных размеров.

Я отвлекся. Моя задача была сделать эквивалентную схему магнитной головки (читай ЭДС+сопротивление) из источника тока. Те, кто хорошо знают Теоретические Основы Электротехники, понимают о чем я. А те, кто не понял, смотрите схему ниже.

Эквивалентная схема

Таким образом, достаточно припаять эквивалентное сопротивление параллельно с пьезодатчиком и дело в шляпе. В моем случае это было около 50 Ом. Но буду честен, я припаял первый попавшийся резистор в доме, но он работал.

Наш готовый контактный микрофон

Все готово к злобным экспериментам!

Демонстрация работы

Лучше один раз увидеть и услышать, как это работает, чем тысячу раз прочитать. Поэтому вот видео, а далее мы разберем как же все это функционирует.

В этом видео я разобрал основные принципы шпионажа. Все они основаны на том, что тела вибрируют из-за звуковых колебаний. Конечно, вибрация происходит на частоте собственных колебаний, но если математическим фильтром или аналоговым фильтром убрать ее и нормализовать сигнал, то можно получить исходный голосовой сигнал. На этом принципе основан шпионаж с помощью коммуникаций или микрофонов, встроенных в стены, шпионаж посредством лазерного съема колебаний стекол, съема колебаний осветительных ламп и даже знаменитое шпионское устройство в посольстве США. Давайте подробнее разберем все эти методы.

Прослушивание посредством перехвата колебаний света лампы

Есть отличная статья (англ.), которая описывает принцип работы и демонстрирует видео подобного шпионажа.

Скриншот из видеодемонстрации

В своем видео я уже описывал принцип работы. Можно использовать тот же самый микрофон, только заменить пьезодатчик с резистором, на фототранзистор или фоторезистор (может понадобится дополнительное питание), либо просто солнечную батарею. Возможно, я бы повторил данный эксперимент, но отсутствует оптика. Поэтому расскажу сугубо теоретически.

Плафон любой лампы имеет частоту собственных колебаний. Когда мы говорим рядом с ним, мы возбуждаем его колебания. Визуально нам их не видно, но с улицы вполне можно зафиксировать эти колебания с помощью телескопа, освещать им любой оптический датчик и оцифровать. Можно было бы и камеру приладить, но она должна снимать не менее 22 000 кадров в секунду. Поэтому берем просто любой фотоэлемент. Потом эти данные мы оцифровываем. фильтруем, нормализуем удаляем шумы и получаем оригинал. Метод фильтрации подходит для всех остальных методов негласного получения информации. В любом случае всем рекомендую ознакомится со статьей подробнее.

Шпионаж с помощью лазера и окна

Метод легендарен и стар. Но весьма прост и доступен любому школьнику. Берем то же устройство, как в предыдущей главе. Только вместо телескопа у нас лазер.

Человек находится в помещении, разговаривает, а стекло в окне вторит его речи на частоте собственных колебаний. Облучаем стекло лазерным лучом и обратно его принимаем. Далее алгоритм вы знаете. Проблема этого метода очевидна: не всегда есть место для корректного размещения источника лазера и приемника. Поэтому он не очень активно применяется и используется только там, где позволяет местность.

Метод прослушивания через коммуникации

Вообще без всяких технических средств, приложите ухо к вашей батарее в будний день, когда орут дети у соседей, лают собаки и т.д. И окажется, что трубы, даже будучи вмурованные в стену, прекрасно передают звук.

Батарея начинает резонировать на частоте собственных колебаний, а металл прекрасно передает звуковые волны на очень дальние расстояния. Дальше нужно хорошо закрепить датчик. Кстати, мой метод крепления с помощью магнита не самый лучший. Надо, чтобы пьезодатчик имел прижим массой, так чтобы он хорошо деформировался от колебаний; и таким образом, чтобы площадь его контакта была максимальной. В моем случае он контачил небольшим участком как с лампой, так и с батареей. Думаю поэтому звук был не очень хороший.

Снятие колебаний предметов с помощью радиоволн

Может показаться, что это нечто из разряда фантастики. Но тем не менее таким образом, осуществлялся знаменитый шпионаж за посольством США, когда пионеры подарили послу герб и он его повесил в своем кабинете. А в данном гербе был жучок, который не имел никаких электронных устройств.

Знаменитый шпионский герб

На Хабре уже была статья про данный жучок, но там очень скудно рассказано о принципах его действия. Устроен он весьма просто.

По сути, мембрана улавливает звуковые колебания и меняет геометрию антенны! В доме напротив стоит передающие устройство, которое вещает на частоте 330 МГц. Просто генерирует чистый синус. Принимающая антенна, облучается этим полем, меняет свои геометрические размеры и переизлучает модулированное эхо. Все, остается только принять это. Данный принцип называется “высокочастотное навязывание”. Лучше всего принцип действия этого шпионского устройства можно посмотреть в указанном ниже видео.

Таким образом, даже вязальная спица, если она правильно закреплена и имеет определенную длину, может быть шпионским устройством. И это не ирония или попытка запугать, а суровая реальность.

Домашнее задание

Хотите почувствовать себя настоящим шпионом, не вставая с дивана? У меня есть игра для вас. Специально для вас записал речевое выступление, с закрепленным контактным датчиком на лампе.

Звуковой файл и программа для опытов

Задача разгадать что же я там говорю. Стенограмму присылать не нужно, можно просто назвать в комментариях произведение, которое я зачитываю. Сам файл тут.

Мне кажется, любой звукорежиссер сможет сделать это легко. В самом начале я специально щелкаю по лампе (на скрине перегрузки вначале) для того, чтобы вы смогли определить частоты собственных колебаний лампы, а потом выделить мой голос. Удачи!

Как жить дальше?

Если у вас нет паранойи, то это не значит, что за вами не следят!

«Родина слышит» худ. Вася Ложкин

Что делать, чтобы за вами не следили? В серьезных организациях переговорные комнаты для особо важных совещаний делаются магнитозащищенными, а так же обкладываются звукопоглощающими материалами и не имеют окон. Однако про нас с вами, можно сказать словами из анекдота про неуловимого Джо: да он просто нахрен никому не нужен. Мне кажется, не стоит думать, что за всеми нами следят. А если и следят, то есть более простые способы слежки, у вас, у каждого в кармане такой чудесный жучок лежит и все кому нужно все о вас знают. Не переживайте и спите спокойно.

Как работает прослушка телефонных разговоров | HowStuffWorks

В фильмах о шпионаже и криминалах прослушивание телефонных разговоров происходит постоянно. Шпионы и гангстеры знают, что враг подслушивает, поэтому они разговаривают по телефону с помощью кода и следят за ошибками. В реальном мире мы можем не особо задумываться о прослушивании телефонных разговоров. В большинстве случаев мы предполагаем, что наши телефонные линии безопасны. И в большинстве случаев это так, но только потому, что никого не интересует, чтобы их подслушивали. Если бы люди действительно хотели подслушивать, они могли бы довольно легко подключиться практически к любой телефонной линии.

В этой статье мы исследуем практику прослушивания телефонных разговоров, чтобы увидеть, насколько это просто. Мы также рассмотрим несколько различных типов прослушивания телефонных разговоров, выясним, кто прослушивает телефонные линии, и изучим законы, регулирующие эту практику.

Чтобы узнать, как работает прослушивание телефонных разговоров, вы сначала должны понять основы телефонной связи. Если вы заглянете внутрь телефонного кабеля, вы увидите, насколько проста телефонная технология. Когда вы отрежете внешнее покрытие, вы найдете два медных провода: один с зеленым покрытием, а другой с красным.Эти два провода составляют большую часть пути между любыми двумя телефонами.

Медные провода передают колеблющиеся звуковые волны вашего голоса в виде переменного электрического тока. Телефонная компания передает этот ток по проводам, которые подключены к динамику и микрофону телефона. Когда вы говорите в трубку, звук вызывает колебания давления воздуха, которые перемещают диафрагму микрофона вперед и назад. Микрофон подключается таким образом, чтобы он увеличивал или уменьшал сопротивление (на токе, протекающем через провод) синхронно с колебаниями давления воздуха, ощущаемыми диафрагмой микрофона.

Переменный ток проходит к приемнику в телефоне на другом конце и перемещает драйвер динамика этого телефона. Сердце динамика — это электромагнит, который прикреплен к диафрагме и подвешен перед естественным магнитом. Провод, по которому течет переменный электрический ток, наматывается вокруг электромагнита, создавая магнитное поле, которое отталкивает его от естественного магнита. Когда текущее напряжение увеличивается, магнетизм электромагнита увеличивается, и он отталкивается от естественного магнита.Когда напряжение падает, оно скатывается обратно. Таким образом, переменный электрический ток перемещает диафрагму динамика вперед и назад, воссоздавая звук, улавливаемый микрофоном на другом конце.

На своем пути через глобальную телефонную сеть электрический ток преобразуется в цифровую информацию, так что ее можно быстро и эффективно передавать на большие расстояния. Но игнорируя этот шаг в процессе, вы можете думать о телефонном соединении между вами и другом как об одной очень длинной цепи, которая состоит из пары медных проводов и образует петлю.Как и в случае с любой схемой, вы можете подключить больше нагрузок и (компонентов, питаемых от схемы) в любом месте линии. Это то, что вы делаете, когда подключаете дополнительный телефон к розетке дома.

Это очень удобная система, потому что ее очень легко установить и поддерживать. К сожалению, злоупотребить этим также очень легко. Канал, по которому проходит ваш разговор, проходит из вашего дома, через ваш район и через несколько коммутационных станций между вами и телефоном на другом конце.В любой момент на этом пути кто-нибудь может добавить новую нагрузку к печатной плате, точно так же, как вы можете подключить новое устройство к удлинителю. При прослушивании телефонных разговоров нагрузка — это устройство, которое преобразует электрическую цепь обратно в звук вашего разговора.

Это все прослушивание телефонных разговоров — подключение подслушивающего устройства к цепи передачи информации между телефонами. В следующих нескольких разделах мы рассмотрим несколько конкретных прослушиваний и выясним, где они подключены к цепи.

Полное руководство (и как дать отпор)

Обновлено: 18 мая 2009 г.

Прослушивание телефонных разговоров сегодня, безусловно, является спорным вопросом. Хотя обычному гражданскому лицу совершенно неприятно шпионить за своими соседями без уважительной причины, ФБР (Федеральное бюро расследований), АНБ (Агентство национальной безопасности) и даже владельцы бизнеса, как известно, используют устройства для прослушивания телефонных разговоров, чтобы узнать больше о подозреваемые в совершении преступлений, террористы и их сотрудники.Даже если вы не участвуете в уголовном деле или незаконной операции, невероятно легко настроить прослушку или систему наблюдения на любом типе телефона. Не удивляйтесь, узнав, что практически любой может шпионить за вами по любой причине.

В этой статье мы рассмотрим несколько различных способов определения того, что вас перехватывают, и что вы можете сделать, чтобы дать отпор.

Как прослушивать телефонные разговоры

Вы думали, прослушивание телефонных разговоров предназначалось только для ФБР и мафиози? На самом деле это настолько просто, что мы можем показать вам, как самостоятельно устанавливать и управлять различными системами прослушивания телефонных разговоров.

- Подключитесь, используя свой собственный телефон. : Слушайте звонки других людей через свой собственный основной телефон, подключив свой телефон к той части исходной линии, которая проходит за пределами дома вашей цели. Отрезав одну из вилок, чтобы обнажить красный и зеленый провода, вы можете определить, какую часть подключить к телефону, и завершить соединение.

- Отключите микрофон. : Не забудьте отключить микрофон на телефоне или устройстве прослушивания, чтобы не беспокоиться о том, чтобы издавать какие-либо звуки дыхания, которые могут вас выдать.