Введение в информатику — тест 3

Главная / Образование / Введение в информатику / Тест 3

Упражнение 1:

Номер 1

Верно утверждение:

Ответ:

(1) криптология имеет направления – криптографию и криптоанализ

(2) криптоанализ имеет направления – криптологию и криптографию

(3) криптография имеет направления – криптологию и криптоанализ

Номер 2

Неверно утверждение:

Ответ:

(1) криптография и криптоанализ можно сравнивать по цели

(2) криптография и криптоанализ имеют всегда одну цель

(3)

Номер 3

Верно утверждение:

Ответ:

(1) криптография занимается расшифровкой закрытого текста без ключа

(2) криптоанализ занимается построением и исследованием ключей

(3) криптография занимается исследованием методов преобразования информации

Упражнение 2:

Номер 1

Пятибитовыми комбинациями можно закодировать всего различных символов:

Ответ:

(1) 5

(2) 31

(3) 32

Номер 2

Семибитовыми комбинациями можно закодировать всего различных символов:

Ответ:

(1) 14

(2) 127

(3) 128

Номер 3

Восьмибитовыми комбинациями можно закодировать всего различных символов:

(1) 8

(2) 255

(3) 256

Упражнение 3:

Номер 1

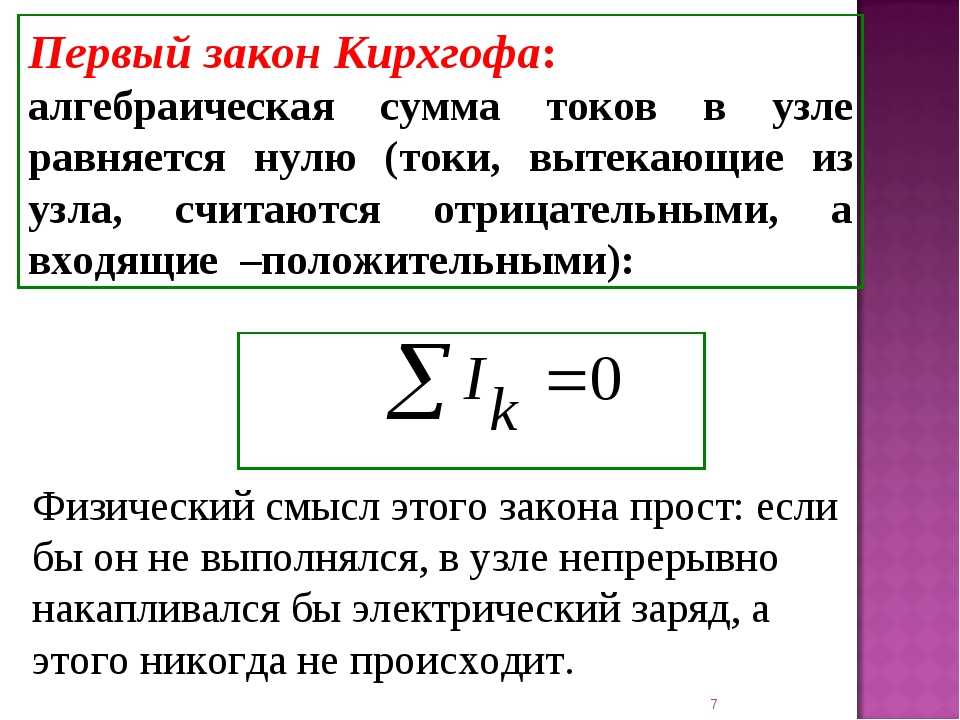

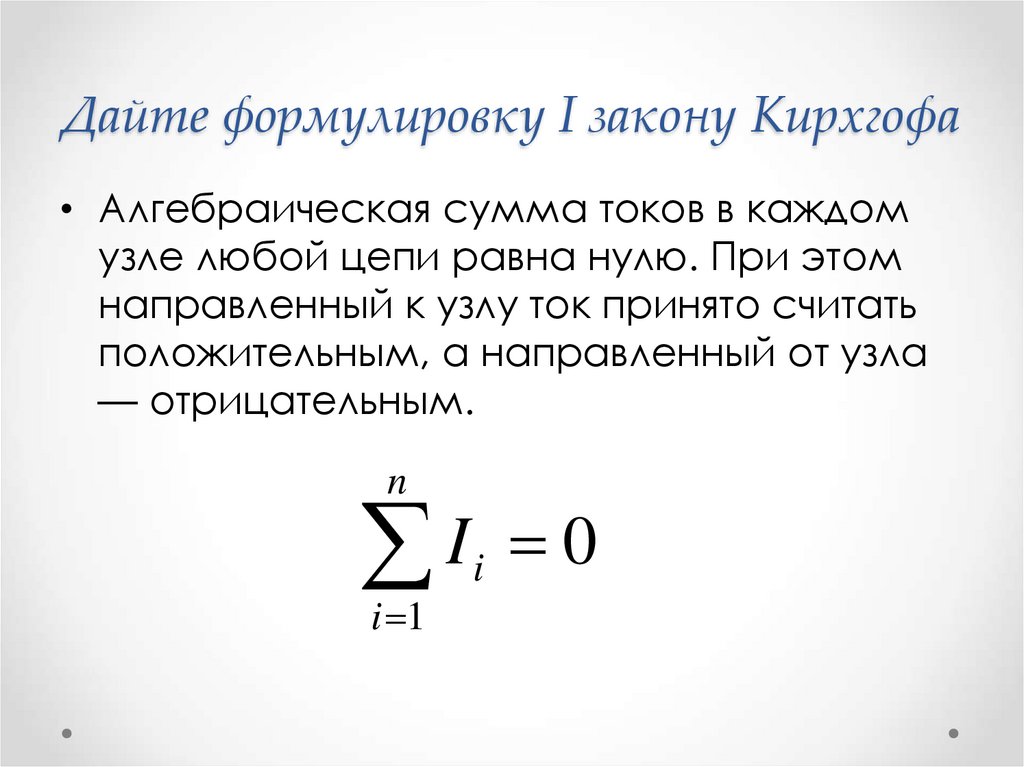

Принцип Кирхгофа:

Ответ:

(1) секретность открытого сообщения определяется секретностью ключа

(2) секретность ключа определяется секретностью открытого текста

(3) секретность закрытого сообщения определяется секретностью ключа

Номер 2

Если А – открытое сообщение, В – закрытое сообщение, F – правило шифрования, то:

Ответ:

(1) F(B) = A

(2) F(A) = B

(3) F(A) = F(B)

Если K – ключ к шифру, A – открытое, В – закрытое сообщение, F – правило шифрования, то:

Ответ:

(1) F(K(B)) = K(F(A))

(2) F(K(A)) = B

(3) K(A) = F(B)

Упражнение 4:

Если шифр изменяет только следование символов, то это шифр:

Ответ:

(1) перестановки

(2) замены

(3) следования

Номер 2

Если шифр заменяет символы открытого текста, не изменяя их порядка, то это шифр:

Ответ:

(1) перестановки

(2) порядка

(3) замены

ЭЦП – это:

Ответ:

(1) электронно-цифровая подпись

(2) электронно-цифровой процессор

(3) электронно-цифровой преобразователь

Упражнение 5:

Номер 1

Основной тип средств воздействия на компьютерные сети:

Ответ:

(1) компьютерный сбой

(2) логические мины

(3)

Номер 2

Основной тип средств воздействия на компьютерные сети:

Ответ:

(1) тестирование

(2) подслушивание

(3) внедрение в информационный обмен

Номер 3

Основной тип средств воздействия на компьютерные сети:

Ответ:

(1) компьютерный вирус

(2) слабый сигнал

(3) информационный менеджмент

Главная / Образование / Введение в информатику / Тест 3

Правила Керкгоффса (не путать с законами Кирхгофа)

Правила Керкгоффса (не путать с законами Кирхгофа)

Предположу, что многие слыщали про правило Керкгоффса, которое упрощенно часто звучит как «стойкость криптографической системы должна зависеть только от секретности ключа, а не от секретности алгоритма». На самом же деле Керкгоффс сформулировал в конце 19-го века 6 принципов, которые должны соблюдаться при создании криптографических систем:

На самом же деле Керкгоффс сформулировал в конце 19-го века 6 принципов, которые должны соблюдаться при создании криптографических систем:

- Система должна быть практически, если не математически, невзламываемый.

- Система не должна требовать сохранения ее в тайне и попадание ее в руки врагов не должно вызывать проблем.

- Хранение и передача ключа должны быть осуществимы без помощи бумажных записей; участники должны располагать возможностью легко менять ключ по своему усмотрению.

- Система должна быть совместима с телеграфной связью (напомню, что речь идет о конце 19-го века, когда единственным способом связи был телеграф).

- Система должна быть портативной и работа с ней не должна требовать более одного человека.

- Наконец, от системы требуется, учитывая возможные обстоятельства ее использования, чтобы она была проста в использовании и не требовала значительного напряжения ума или соблюдения большого количества правил.

Данные шесть принципов были впервые опубликованы в журнале «Военная наука» в 1883-м году (издается до сих пор). Две статьи, в январском и февральском выпусках, описывали существующие в 19-м веке системы шифрования и способы их криптоанализа. Там же Огюст Керкгоффс сформулировал и основы создания надежных криптографических систем, упомянутые выше.

Две статьи, в январском и февральском выпусках, описывали существующие в 19-м веке системы шифрования и способы их криптоанализа. Там же Огюст Керкгоффс сформулировал и основы создания надежных криптографических систем, упомянутые выше.

Позже вышла одноименная книга — «Военная криптография», отличающаяся от статей большим объема материала. В ней автор высказал две важных идеи:

- Не бывает универсальных шифровальных средств. Система для нечастой переписки узкого круга лиц и система для массового применения — это разные системы с разными требованиями.

- Надежность криптографического решения может быть оценена только с помощью криптоанализа.

Кстати, второй принцип Керкгоффса также упоминался и в известной работе Клода Шеннона «Теория связи в секретных системах», но немного в ином виде, получившим название максимы Шеннона — «противнику известна используемая система». Именно второй принцип и стал наиболее известным, что не умаляет важности и остальных, актуальных до сих пор. И это несмотря на то, что Керкгоффс формулировал свои идеи, опираясь на стратегию ведения войн, принятую еще до Первой мировой.

И это несмотря на то, что Керкгоффс формулировал свои идеи, опираясь на стратегию ведения войн, принятую еще до Первой мировой.

Я эту заметку написал после некоторой дискуссии, которая возникла на днях у меня с одним из стартаперов, который решил разработать систему защиты, опираясь на принцип «security through obscurity», который как раз и противоречит второму правилу Керкгоффса. Кроме того, я пробежался глазами по десятку отечественных учебников по криптографии и ни в одном, что удивительно, не упоминаются все шесть принципов, ограничиваясь только вторым.

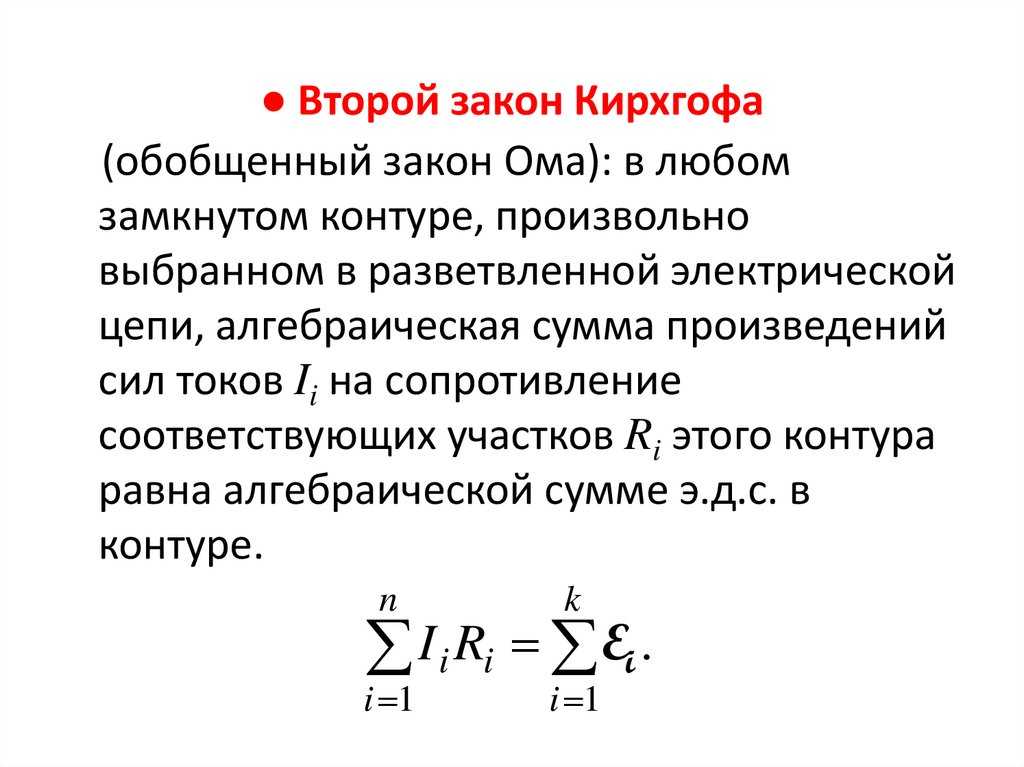

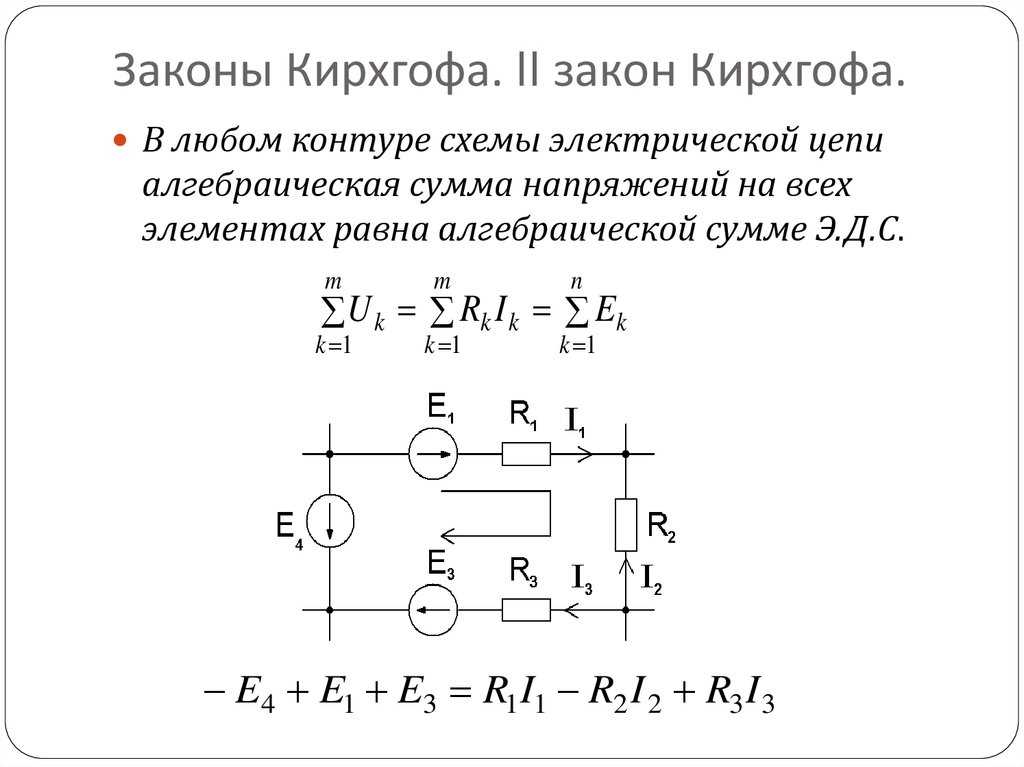

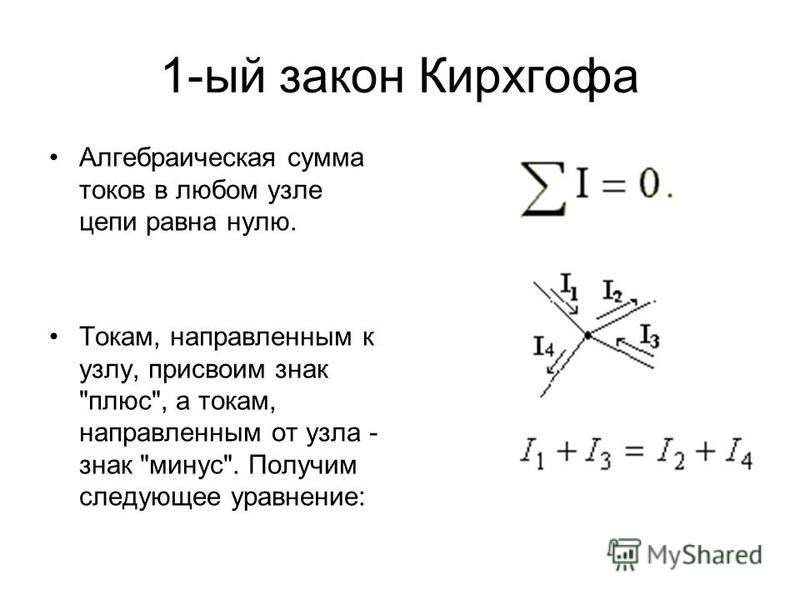

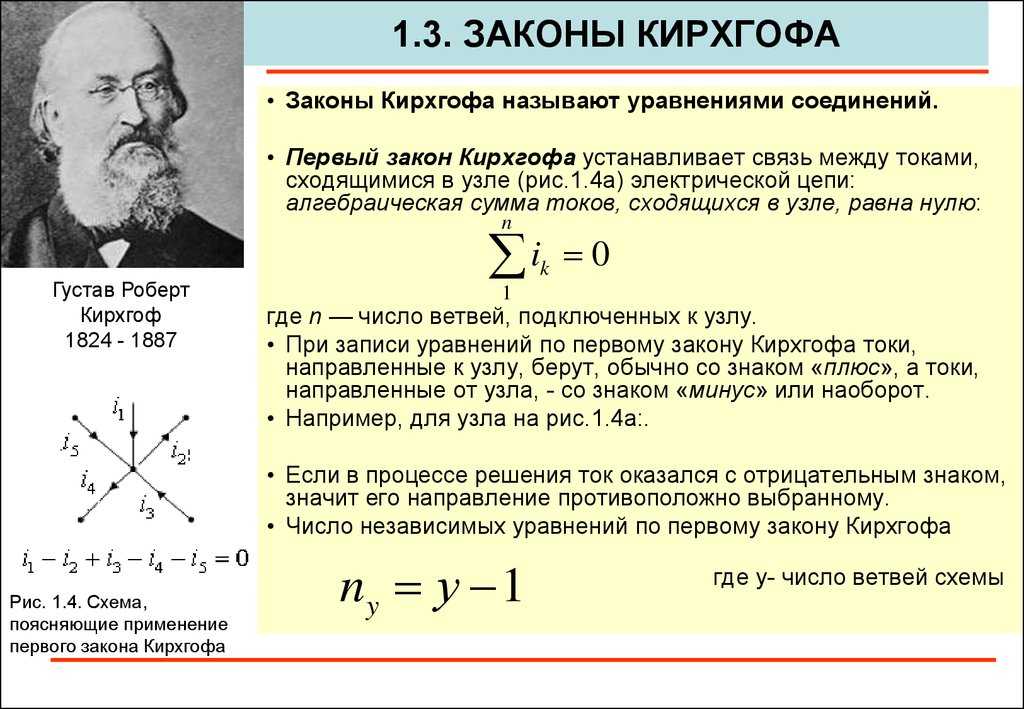

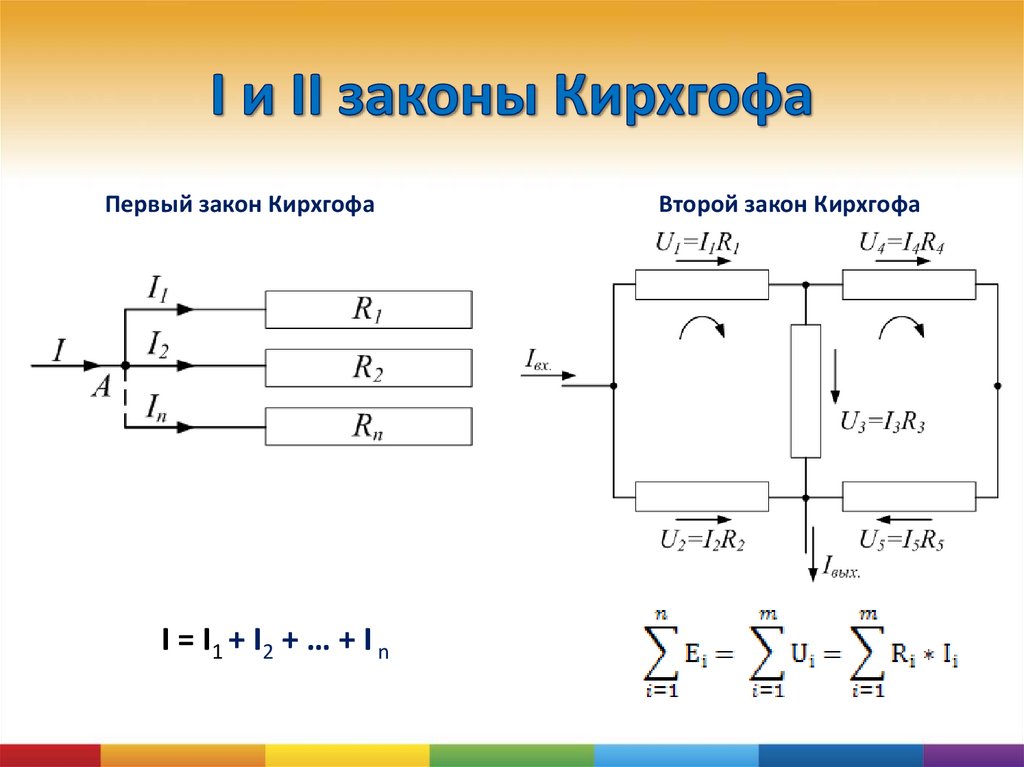

ЗЫ. Кстати, не стоит путать Керкгоффса и Кирхгофа. Первый предложил принципы создания криптографических систем, актуальные до сих пор. И звали его Огюст. А второй был великим физиком, который сформулировал правила (часто именуемые законами) в области электричества. И звали его Густав. Но это так, из области общих знаний.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, WhatIs.com.

- Посетите нашу домашнюю страницу и просмотрите наши технические темы

Просмотр по категории

Сеть

- система управления сетью

Система управления сетью, или NMS, представляет собой приложение или набор приложений, которые позволяют сетевым инженерам управлять сетевыми …

- хост (в вычислениях)

Хост — это компьютер или другое устройство, которое обменивается данными с другими хостами в сети.

- Сеть как услуга (NaaS)

Сеть как услуга, или NaaS, представляет собой бизнес-модель для предоставления корпоративных услуг глобальной сети практически на основе подписки.

Безопасность

- API веб-аутентификации

API веб-аутентификации (WebAuthn API) — это программный интерфейс приложения (API) для управления учетными данными, который позволяет веб-…

- Общая система оценки уязвимостей (CVSS)

Общая система оценки уязвимостей (CVSS) — общедоступная система оценки серьезности уязвимостей безопасности в …

- Вредоносное ПО Dridex

Dridex — это форма вредоносного ПО, нацеленное на банковскую информацию жертв с основной целью кражи учетных данных онлайн-аккаунта …

ИТ-директор

- программа аудита (план аудита)

Программа аудита, также называемая планом аудита, представляет собой план действий, в котором документируются процедуры, которым аудитор будет следовать для подтверждения.

..

.. Децентрализация — это распределение функций, контроля и информации вместо того, чтобы быть централизованным в едином учреждении.

- аутсорсинг

Аутсорсинг — это деловая практика, при которой компания нанимает третью сторону для выполнения задач, управления операциями или предоставления услуг…

HRSoftware

- командное сотрудничество

Совместная работа в команде — это подход к коммуникации и управлению проектами, который делает упор на командную работу, новаторское мышление и равенство …

- самообслуживание сотрудников (ESS)

Самообслуживание сотрудников (ESS) — это широко используемая технология управления персоналом, которая позволяет сотрудникам выполнять множество связанных с работой …

- платформа обучения (LXP)

Платформа обучения (LXP) — это управляемая искусственным интеллектом платформа взаимного обучения, предоставляемая с использованием программного обеспечения как услуги (.

..

..

Обслуживание клиентов

- сегментация рынка

Сегментация рынка — это маркетинговая стратегия, в которой используются четко определенные критерии для разделения общей адресной доли рынка бренда …

- воронка продаж

Воронка продаж — это визуальное представление потенциальных клиентов и того, где они находятся в процессе покупки.

- анализ потребительской корзины

Анализ потребительской корзины — это метод интеллектуального анализа данных, используемый розничными торговцами для увеличения продаж за счет лучшего понимания покупок клиентов…

Что такое Принцип Керкхоффа? — Cyber Sophia

Принцип Керкхоффа гласит, что безопасность криптографической системы должна зависеть только от секретности ее ключей, а все остальное, включая сам алгоритм, должно считаться общеизвестным.

Истоки принципа Керкхоффа

В 1883 году голландский лингвист и криптограф Огюст Керкхоффс опубликовал статью под названием «La Cryptographic Militaire» («Военная криптография») в «Le Journal des Sciences Militaires» («Журнал военных наук»). В этой статье он определил шесть фундаментальных принципов проектирования криптосистем.

В этой статье он определил шесть фундаментальных принципов проектирования криптосистем.

6 Фундаментальные принципы проектирования криптосистем

- Система должна быть не поддающейся расшифровке хотя бы на практике, если не математически.

- Система не должна быть секретной, и она должна иметь возможность попасть в руки врага без неудобств .

- Ключ шифрования для системы должен храниться и передаваться без помощи письменных заметок, а также изменяться или модифицироваться по желанию взаимодействующих сторон.

- Система должна поддерживать связь по телеграфу.

- Оборудование и документы для системы должны быть переносными, а их использование и функционирование не должны требовать сбора или совместной работы нескольких человек.

- Система должна быть простой в использовании, не требующей ни умственного напряжения, ни знания длинного набора правил для ее внедрения.

Второй аксиомой этих принципов проектирования является то, что сейчас признано принципом Керкхоффа.

Система не должна быть секретной, и она должна иметь возможность попасть в руки врага без неудобств.

Огюст Керкхоффс

Этот принцип гласит, что безопасность криптографической системы должна зависеть только от секретности ее ключей, а все остальное, включая сам алгоритм, должно считаться общеизвестным.

Как это связано с Максимом Шеннона?

Этот принцип был далее разъяснен Клодом Шенноном как обобщенное правило, известное как принцип Шеннона, также известный как принцип открытого проектирования: полное знакомство с ними.

Клод ШеннонЧитайте больше образовательных и вдохновляющих цитат о кибербезопасности на нашей странице 100+ лучших цитат о кибербезопасности и хакерах.

Фундаментальная идея обоих принципов заключается в том, что секретность сама по себе не должна быть вашей целью для обеспечения безопасности.

Принцип Керкхоффа против безопасности через неизвестность

Более современная фраза, используемая для объяснения этой концепции, — избегание безопасности через неизвестность. «Безопасность через неизвестность» (также известная как «Безопасность через неизвестность») — это практика сохранения вашего алгоритма или системы в секрете в ложном убеждении, что риск стать целью злоумышленников может быть сведен к минимуму.

Если провести аналогию, это ничем не отличается от того, чтобы спрятать ключ от входной двери под ближайшим камнем или приветственным ковриком. Несколько хорошо известных и широко распространенных примеров — сокрытие паролей пользователей внутри двоичного кода или совместное использование только двоичной версии вашего алгоритма, скрывая исходный код для него.

Сокрытие присутствия сообщения путем сокрытия его в различных типах содержимого, также известное как стеганография, является еще одним примером Security by Obscurity. Исторически для этой цели использовались невидимые чернила. Сегодня распространенными примерами стеганографии является сокрытие сообщений в различных форматах файлов, таких как графические или звуковые файлы. Однако безопасность этого механизма может быть нарушена, если злоумышленнику известен метод или алгоритм сокрытия сообщения.

Сегодня распространенными примерами стеганографии является сокрытие сообщений в различных форматах файлов, таких как графические или звуковые файлы. Однако безопасность этого механизма может быть нарушена, если злоумышленнику известен метод или алгоритм сокрытия сообщения.

В кибербезопасности считается, что такой механизм защиты обеспечивает только ложное ощущение безопасности, а не реальную безопасность. Таким образом, по сути, безопасность за счет неясности в корне противоположна принципу Керкхоффа и правилу Шеннона. История показывает, что безопасность за счет неясности уязвима для атак, например, с помощью метода реверс-инжиниринга. Таким образом, ваш механизм безопасности не должен полагаться исключительно на него.

Краткое изложение принципа Керкхоффа

Подводя итог, можно сказать, что принцип Керкхоффа в основном совпадает с принципом Шеннона и принципом открытого дизайна. По сути, в нем говорится, что мы должны предположить, что злоумышленник уже знает систему (алгоритм).

..

.. ..

..